HCL AppScan 360°: スケーラビリティーと効率性を解き放つ

2024/7/21 - 読み終える時間: 2 分

HCL AppScan 360º: Unlocking Scalability and Efficiency の翻訳版です。

HCL AppScan 360°: スケーラビリティーと効率性を解き放つ

2024年5月14日

著者: Eitan Oberman / Senior Product Manager

進化し続けるアプリケーションセキュリティ環境には、俊敏性と適応性が必要です。このことを認識した上で、クラウドネイティブ・アプリケーション・セキュリティー・プラットフォームである HCL AppScan 360° の次期リリースを発表できることを嬉しく思います。このリリースは、スケーラビリティー、保守性、および全体的なユーザー・エクスペリエンスを強化するために設計されたアーキテクチャーの大幅な変更を特徴としています。

Kubernetes の中核となるもの

この変革の中核となるのは、業界をリードするコンテナ オーケストレーション プラットフォームである Kubernetes の採用です。Central Platform (ASCP) と SAST コンポーネントの両方が、Kubernetes 固有の強みを活用するように再設計され、次のような具体的なメリットがもたらされました。

-

簡単なスケーリング: 変動する需要に簡単に対応できます。Kubernetes を使用すると、HCL AppScan 360° インフラストラクチャをシームレスにスケールアップまたはスケールダウンでき、ピーク時や静かな時間帯に最適なパフォーマンスを確保できます。

-

統合管理:複雑さをシンプルに: ASCPとSASTの両方を、標準化された単一のKubernetesデプロイメントで管理し、管理、更新、ユーザーエクスペリエンスを合理化します。WindowsとKubernetesを別々にインストールする必要がなくなります。

合理化されたインストール:インストールキットの迷路を捨てます。新しい HCL AppScan 360° は、標準化された Kubernetes 構成を活用するため、ダウンタイムが最小限に抑えられ、アプリケーションの保護に迅速に集中できます。

-

ベスト・イン・ブリードのテクノロジー: Kubernetesは、セキュリティプラットフォームが最新のテクノロジーとパフォーマンスの恩恵を受けることを保証し、セキュリティ曲線の先を行くことができます。

-

一貫したオンプレミス/クラウドエクスペリエンス: 新しいアーキテクチャにより、オンプレミスとクラウドのデプロイメント間でシームレスなエクスペリエンスが促進されます。この連携により、管理が簡素化され、ハイブリッド環境全体で一貫したセキュリティプラクティスが確保されます。

メリット

-

複雑さの軽減: 統合されたKubernetesベースのアーキテクチャにより、AppSecプラットフォーム全体を簡単に管理できます。

-

スケーラビリティの向上:インフラストラクチャのボトルネックなしに、セキュリティテストの取り組みを進化するニーズに適応させます。

-

メンテナンスの簡素化: 合理化されたインストールと簡素化された更新の恩恵を受けられます。

-

セキュリティ体制の強化:最新のテクノロジーと統一されたセキュリティアプローチを活用して、アプリケーションのセキュリティを強化します。

さらに前へ

このアーキテクチャのアップデートは、将来の機能強化とユーザーエクスペリエンスの向上のための準備を整えます。HCLSoftware の クラウドネイティブ・アプリケーション・セキュリティー・プラットフォームであるAppScan 360°で詳細を確認し、新しいAppScan 360°がセキュリティー運用を合理化し、アプリケーションの防御を強化する方法を探索するための詳細情報にご期待ください。

新たなマイルストーン: DASTによるクラウドネイティブ・アプリケーションセキュリティ

2024/7/21 - 読み終える時間: 2 分

A New Milestone: Cloud-Native Application Security with DAST の翻訳版です。

新たなマイルストーン: DASTによるクラウドネイティブ・アプリケーションセキュリティ

2024年7月15日

著者: Adam Cave / Product Marketing Manager, HCL AppScan

アプリケーションセキュリティに対して「どこにでもシフト」するアプローチを採用する組織が増えるにつれ、「万能」のソリューションがないことが明らかになっています。ソフトウェア開発ライフサイクル全体に効果的なセキュリティ戦略を、開発を遅らせることなく費用対効果の高い方法で組み込むことは、困難な作業です。

組織は、監視、リスクの完全な可視化、およびチーム間のコラボレーションを提供する単一プラットフォーム ソリューションにますます注目しています。さらに、企業は、完全なオンプレミス、クラウド、またはハイブリッドモデルの使用など、さまざまな展開環境で運用できる柔軟性を求めています。

HCL AppScan 360°: 現代の企業向けのクラウドネイティブ・アプリケーションセキュリティー・プラットフォーム

これらの多くの課題に対処するために、HCLSoftware は 2023 年に HCL AppScan 360° をリリースしました。この完全にクラウドネイティブなアプリケーションセキュリティ・プラットフォームは、同社の主力SaaSソリューションであるHCL AppScan on Cloud(ASoC)と同じ最新のユーザーインターフェースとエクスペリエンスを提供しますが、オンプレミス、プライベートクラウド、ハイブリッド、その他のセルフホスト型デプロイメントオプション向けに設計されています。

元のリリースには、AI支援の静的アプリケーションセキュリティテスト(SAST) が付属していましたが、ASoCに見られるすべての追加のテストテクノロジーを追加するための積極的なロードマップが示されました。

AppScan 360° は、セキュリティーを強化するために DAST と Kubernetes のスケーラビリティーを追加

HCLSoftware は、HCL AppScan 360° が業界をリードする動的アプリケーションセキュリティテスト (DAST) の追加により、その進化における重要なマイルストーンに到達したことを発表できることを誇りに思います。DASTを使用すると、ユーザーはWebアプリケーションとAPIの包括的なスキャンをリアルタイムで実行し、実際の攻撃シナリオをシミュレートして脆弱性とセキュリティの弱点を特定できます。

自動DASTスキャンは、CI/CDパイプラインを含むソフトウェア開発ライフサイクル全体に組み込むことができ、OWASP Top 10 CVEなどのプリセットポリシーに基づいて構成できます。インクリメンタルスキャンは、リポジトリに追加された最新のコードのみを分析するように設定でき、テストの最適化により、ユーザーは開発のさまざまな段階で必要なものに基づいてスキャンの速度と深さのバランスをとれます。SASTと組み合わせることで、このプラットフォームはこれまで以上に広いセキュリティカバレッジを提供します。

HCL AppScan 360 は、業界をリードするコンテナ・オーケストレーションプラットフォームである完全な Kubernetes アーキテクチャー上に構築されています。HCL AppScan Central Platform (ASCP) と DAST および SAST コンポーネントはどちらも、可用性とスケーリングにおける Kubernetes の固有の強みを活用するように設計されています。組織は、インフラストラクチャのボトルネックなしに、進化するニーズにセキュリティテストの取り組みを適応させ、合理化されたインストールと簡素化された更新の恩恵を受けとれます。

最も重要な利点の1つは、変動する需要に簡単に対応できることです。Kubernetes を使用すると、HCL AppScan 360° インフラストラクチャをシームレスにスケールアップまたはスケールダウンできるため、ピーク時には最適なパフォーマンスを確保し、静かな時間帯にはコスト効率を確保できます。

結論

ソースコード分析やテスト自動化からトリアージ、修復、レポート作成、監査まで、組織がデータ侵害を回避したいのであれば、解決すべきことがたくさんあります。HCL AppScan 360° は、これらの課題を管理し、Digital+ エコノミーで競争するためのツールと柔軟性の両方を組織に提供するようになってきています。

お問い合わせやデモの依頼はこちらのフォームまでお願いします。業界をリードするすべてのアプリケーションセキュリティーテスト・ソリューションの詳細はこちらをご覧ください。

HCL AppScan 10.6.0 をリリースしました。

2024/7/12 - 読み終える時間: ~1 分

2024年7月10日、HCL AppScan 10.6.0 をリリースしました。

- リリース情報: https://support.hcltechsw.com/csm?id=kb_article&sysparm_article=KB0113788

- 新機能: https://help.hcltechsw.com/appscan/Standard/10.6.0/ja/r_WhatsNew001.html

- システム要件: https://help.hcltechsw.com/appscan/Standard/10.6.0/ja/r_SystemRequirements000.html

- 既知の問題: https://support.hcltechsw.com/csm?id=kb_article&sysparm_article=KB0113787

Azure Marketplace で HCL AppScan on Cloud の提供を開始しました

2024/7/2 - 読み終える時間: 3 分

HCL AppScan on Cloud Now Available on Azure Marketplace の翻訳版です。

Azure Marketplace で HCL AppScan on Cloud の提供を開始しました

2024年7月2日

著者: Adam Cave / Product Marketing Manager, HCL AppScan

Azure Marketplace で HCL AppScan on Cloud の提供を開始しました。この開発は重要なマイルストーンであり、シームレスで堅牢なセキュリティテスト機能を Microsoft エコシステム内で運用する企業の手元に直接もたらすものです。

なぜ HCL AppScan on Cloud なのか?

HCL AppScan on Cloudは、企業が正確かつ効率的にアプリケーションを保護できるように設計されています。HCL AppScan on Cloudは、静的テスト、動的テスト、対話型テスト、オープンソーステストのための包括的なツール群を提供し、開発ライフサイクルのあらゆる段階でアプリケーションを脆弱性から確実に保護します。

HCL AppScan on Cloudの主な機能

包括的なテスト

静的テスト、動的テスト、対話型テスト、オープンソーステストを実施し、アプリケーションの脆弱性を特定します。

拡張性

クラウドのパワーを活用し、アプリケーション・ポートフォリオの成長に合わせてセキュリティ・テストの取り組みを拡張できます。

自動化

セキュリティテストをCI/CDパイプラインに統合し、開発プロセスの早い段階で脆弱性の検出を自動化します。

レポートと分析

詳細なレポートとアナリティクスにより、自社のセキュリティ状況を深く洞察し、十分な情報に基づいた意思決定と改善努力の優先順位付けを可能にします。

Azure Marketplaceのメリット

Azure Marketplaceは、Microsoftやサードパーティベンダーが開発したアプリケーションやサービスを幅広く提供する、便利で使いやすいオンラインストアです。Azure Marketplaceは、企業や開発者がAzureクラウドプラットフォーム上でのソリューション構築や運用管理に必要なソフトウェアやサービスを検索、試用、購入、導入できるように設計されている。

Azure Marketplaceのメリット

-

多様なカタログ

AI、アナリティクス、データベース、セキュリティ、DevOps、IoTなど、さまざまなカテゴリにわたる数千ものアプリケーション、ソフトウェア、サービスを提供。

-

サードパーティ・ソリューション

ユーザーは、HCL AppScan on Cloudのような、Azureのネイティブサービスを補完する専門的なツールやサービスを見つけられます。

-

Azure クレジット

マーケットプレイスでの購入は、クレジットカード決済またはAzure Creditsで行うことができ、ユーザーのAzureサブスクリプション請求に統合されるため、財務管理が簡素化され、統合された請求書が発行されます。

-

容易なデプロイメント

アプリケーションとサービスは、マーケットプレイスからAzure環境に直接デプロイできます。

-

トライアルと購入オプション

多くのソリューションが無料トライアルを提供しており、ユーザーは購入を決定する前にソフトウェアを評価できます。

Visual Studioサブスクライバーのための使いやすさ

Visual Studioは、マイクロソフトが作成した統合開発環境(IDE)です。Visual Studioの契約者の多くは現在、HCL AppScan Code Sweep(コミュニティ版の静的解析テストツール)を使用して、よりセキュアなコードの記述に役立てています。現在、これらの同じユーザーは、マイクロソフトのエコシステムを離れることなくHCL AppScan on Cloudを購入し、CodeSweepの結果をこのより堅牢なプラットフォームにアップロードして、可視性、レポート、コンプライアンスを向上させられます。

今すぐ始める

HCL AppScan on Cloudの強力な機能をぜひお試しいただき、アプリケーションセキュリティテストへのアプローチをどのように変革できるかをご確認ください。小規模なチームでも大企業でも、HCL AppScan on Cloudは脆弱性を効率的に特定し緩和するために必要なツールを提供します。

まずは、Microsoft Azure Marketplace にアクセスし、HCL AppScan on Cloudを検索してください。自信を持ってアプリケーションを保護し、新たな脅威の先を行けます。

詳細については、HCLSoftware のサポートチームにお問い合わせください。

HCL AppScan on Cloud - アプリケーション・セキュリティのパートナー。Microsoft Azure Marketplaceに登場。

HCL AppScan 10.0.0 - 10.6.0 のサポート終了予定の発表

2024/7/2 - 読み終える時間: ~1 分

HCL AppScan Announces Plans for End of Support for Versions 10.0.0–10.6.0 の翻訳版です。

HCL AppScan 10.0.0 - 10.6.0 のサポート終了予定の発表

2024年6月28日

著者: Ayan Som / Senior Product Manager, HCL AppScan

HCL AppScan は、開発者、DevOps チーム、セキュリティ専門家を支援するために設計された、高度なセキュリティ テスト ツールの堅牢なスイートです。動的および静的分析からインタラクティブおよびソフトウェア構成分析まで、HCLSoftware 製品は開発のあらゆる段階でアプリケーションと API が保護されることを保証しています。

お客様の価値とセキュリティを高めるための継続的なコミットメントの一環として、HCL AppScan はバージョン 10.7.0(2024年10月リリース予定)から、HCL AppScan Standard、HCL AppScan Enterprise、HCL AppScan Source の配布およびライセンス管理プラットフォームを変更します。

製品提供終了/サポート終了

新しいディストリビューションおよびライセンス管理プラットフォームへの移行により、最新のライセンスを選択できる専用プラットフォームが提供され、不正使用のリスクを低減し、最新のセキュリティコンプライアンスを確保できます。この有益な変更を実施するには、HCL AppScan が旧ライセンスモデルの旧バージョンのサポート終了日を設定する必要があります。

2025年6月30日をもって、HCL AppScan は以下の製品のバージョン10.0.0~10.6.0*のサポートを終了します:

- HCL AppScan Standard

- HCL AppScan Enterprise

- HCL AppScan Source

2025年6月29日までに HCL AppScan 10.7.0 以上にアップグレードすることを強くお勧めします。HCL AppScan 10.7.0 のリリースは 2024年10月に予定されているため、移行には十分な時間があり、最新の機能と性能を活用できます。

次のステップ

2024年10月に予定されている HCL AppScanバージョン 10.7.0 のリリースについては、Web サイトやメールでのアナウンスをお待ちください。新バージョンがリリース後、2025年6月29日までに、そのバージョンまたは2025年前半にリリース予定の後続バージョンにアップグレードしてください。

ヘルプが必要な場合は、HCL AppScan サポートがスムーズな移行プロセスを保証します。HCLSoftware カスタマーサポートポータルでケースを起票していただくだけで、HCLSoftware のサポートチームが迅速にご連絡いたします。HCL AppScan アプリケーションセキュリティテス・ソリューション一式に関する情報やサポートについては、HCLSoftware のドキュメントとサポートの Web ページ および製品ページ をご覧ください。

- 2025年6月30日にサポートが終了する全バージョンのリスト: 10.0.1、10.0.2、10.0.3、10.0.4、10.0.5、10.0.6、10.0.7、10.0.8、10.1.x、10.2.x、10.3.x、10.4.x、10.5.x、10.6.x

AI とアプリケーションセキュリティ: 時間の節約と信頼の問題

2024/6/11 - 読み終える時間: ~1 分

AI and Application Security: Time Savings and Trust Issues の翻訳版です。

AI とアプリケーションセキュリティ: 時間の節約と信頼の問題

2024年6月10日

著者: Adam Cave / Product Marketing Manager, HCL AppScan

人工知能 (AI) は、1980 年代の SF 映画「ターミネーター」や「2001 年宇宙の旅」での描写から、ChatGPT などの日常生活で遭遇する実用的なツールへと移行し、至る所で話題になっています。しかし、AI を取り巻く興奮のなか、その機能と限界について誤解が広がっています。

これは、開発者向けのコードの作成と評価を行う AI ツールがますます増えているアプリケーション セキュリティの領域で特に顕著です。このコンテキストで AI の出力を信頼するための基準を確立し、人間の介入が依然として必要な領域を特定することが不可欠です。

これらのトピックは、SDTimes の最近の David Rubinstein の記事「AI をめぐる誇大宣伝から現実を見極める (Discerning reality from the hype around AI)」で詳しく取り上げられています。Rubinstein は、HCLSoftware のアプリケーション セキュリティの専門家 3 名にインタビューし、AI が安全なコーディングに役立つことの現実をより深く理解し、AI の使用に対する HCLSoftware の革新的なアプローチについても学びます。

HCLSoftware の主任認知研究者である Kristofer Duer 氏は次のように述べています。「[AI] にはまだ識別力がありません... 得意とするのはパターン マッチングです。データの集合から共通点を見つけ出すことができます」。組織は、生成 AI と大規模言語モデルを使用してパターンをマッチングし、大量のデータを人間が簡単に利用できるようにしています。たとえば、ChatGPT は、コードの作成と、レビュー用に渡されたコードのセキュリティ問題の特定の両方に使用できるようになりました。

AI の信頼をナビゲート: 信頼のジレンマ

人工知能 (AI) の領域では、信頼が最も重要です。しかし、AI が問題の特定に優れているため、大きな懸念が生じます。AI が間違いを犯したとき、それは揺るぎない自信を持って犯します。Duer 氏が繰り返し述べているように、「... ChatGPT が間違っているとき、それは間違っていることに自信を持っています。」そのため、開発者による生成 AI への過度の依存は、HCLSoftware の HCL AppScan CTO である Colin Bell にとって大きな懸念事項です。Meta の Code Llama や Google の Copilot などのソフトウェアを使用してアプリケーションを開発する開発者が増えるにつれて、そのコードが安全であると信頼できるかどうかを誰も尋ねることなく、指数関数的に多くのコードが作成されるようになっています。Bell 氏は、「... AI によって、生成されるコードが増えるため、アプリケーション セキュリティの作業が増える可能性があります」と警告しています。

インタビューを受けた全員が、ソフトウェア開発ライフサイクル全体を通じて人間がコードを監査する必要性が依然としてあることに同意しました。AI はコードの作成を支援できますが、セキュリティにおける AI の最も効果的な用途の 1 つは、人間のセキュリティ専門家が時間と注意を集中すべきコードの場所を指摘することです。この支援により、時間とリソースを大幅に節約できます。

AI と HCL AppScan

HCLSoftware が HCL AppScan ポートフォリオで使用する 2 つの AI プロセスは、この目標を念頭に置いて長年にわたって開発されました。インテリジェント検出分析 (IFA) は、ユーザーに提示される検出の量を制限するために使用されます。インテリジェント コード分析 (ICA) は、メソッドまたは API のセキュリティ情報が何であるかをユーザーが判断するのに役立ちます。

たとえば、IFA は、セキュリティ専門家と同じ基準で AppSec スキャン結果を確認し、人間のテスターが退屈だと感じる結果 (アプリケーションに対する実際のリスクを表していない結果) を無視するようにトレーニングされています。このようにして、AI によって検出結果の数が自動的に大幅に削減されるため、人間は最も重要な脆弱性のみをトリアージすることに集中できます。Duer 氏は、「[IFA] は、実際の人間の作業時間を大幅に節約します。当社の有名な例の 1 つでは、400,000 件を超える検出結果を伴う評価を、人間が確認する必要がある約 400 件にまで削減しました」と述べています。

自動修復: 究極の目標

自動修復と呼ばれる、コードの脆弱性を修正するために AI を使用するという大きな進歩も遂げられています。 HCLSoftware のカスタマー エクスペリエンス エグゼクティブである Rob Cuddy 氏は、このテクノロジーがもたらす可能性に期待を寄せていますが、同僚のより広範な信頼の問題を反映した責任に関する懸念を表明しています。「たとえば、自動修復ベンダーで、修正プログラムや推奨事項を提供しているとします。誰かがそれをコードに採用し、侵害されたとします。誰の責任でしょうか?」

AI と信頼に関するこの会話の多くは、組織がアプリケーション セキュリティ ポスチャ管理 (ASPM) に向けて行っているより広範な方向転換を反映しています。ASPM の鍵となるのは、ソフトウェア ランドスケープ全体でリスクを最も効果的に管理する方法です。AI の将来の実装は、効率と信頼のバランスを取り、このリスク管理モデルにすべてうまく適合させることによって形作られます。

記事の全文はこちらでお読みください。

HCL AppScan ソリューションで現在利用可能な AI および機械学習機能の詳細については、HCL AppScan の製品ページにアクセスしてください。

HCL AppScan on CloudとJiraのシームレスな連携、統合

2024/6/10 - 読み終える時間: 4 分

Seamless Integration: HCL AppScan on Cloud Meets Jira の翻訳版です。

HCL AppScan on CloudとJiraのシームレスな連携、統合

2024年6月10日

著者: Parimal Sureshagarkhed / Lead Software Engineering

あらゆる分野の組織が、強固なサイバーセキュリティ対策を実施する必要性を認識しています。脅威が進化し続ける中、効果的なセキュリティツールを確立されたワークフローにシームレスに統合することが不可欠になっています。HCL AppScan on Cloud と Jira の組み合わせのような傑出した統合は、セキュリティテストのプロセスを合理化し、強化する有望なソリューションです。

HCL AppScan on Cloud の発表

Jira はアジャイルソフトウェア開発の要です。チームがシームレスに作業を計画、追跡、管理できるようにします。カスタマイズ可能なワークフローと堅牢な課題追跡機能により、コラボレーションとタスク管理の中心的なハブとしても機能します。様々な開発ツールとの統合により、その有用性が高まり、チームはプロセスの効率化を推進できます。

Jira 内で HCL AppScan App を利用することで、開発者は HCL AppScan から Jira に課題をインポートするシステムを、オンデマンドまたはスケジュールされた間隔で設定できます。この統合により、企業は迅速かつ正確なHCL AppScanの調査結果に基づいて、システムの脆弱性を効率的に特定、優先順位付け、追跡、修復できるようになります。HCL AppScan 製品は、Intelligent Finding Analytics (IFA) や Intelligent Code Analytics (ICA) のような実績のあるAI/機械学習機能を使用しています。

HCL AppScan On CloudとJiraの利点

HCL AppScan on CloudとJiraの統合は、セキュリティと開発のギャップを埋めます。主なメリットをいくつかご紹介します。

セキュリティテストのワークフローを合理化

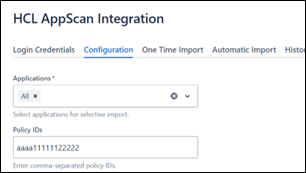

HCL AppScanをJiraと統合することで、セキュリティ脆弱性を処理するためのスムーズなワークフローが生まれます。これにより、以下に示すように、1つまたは複数のHCL AppScanアプリケーション名と、1つまたは複数のアプリケーションポリシーID(OWASP Top 10 2017、PCI Complianceなど)に基づく課題インポートの構成が可能になります。その他の統合の詳細は後述します。

さまざまなHCL AppScanポリシーの詳細については、こちらを参照してください。

問題の状態、重大度、およびスキャンの種類に応じてインポートを調整します。

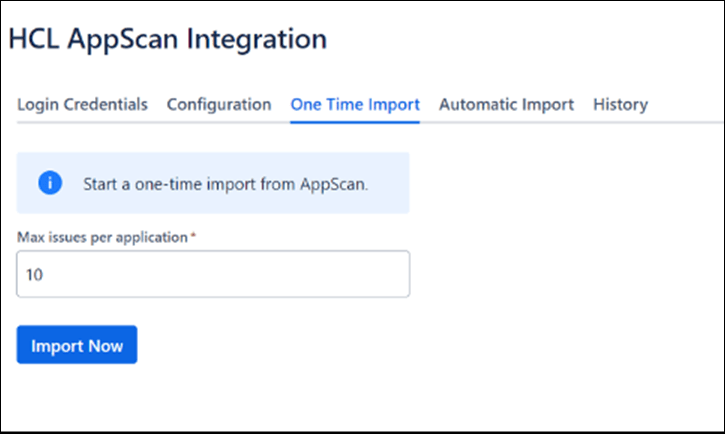

HCL AppScanによってハイライトされた問題の転送は、1回限りのインポートとして設定できます。

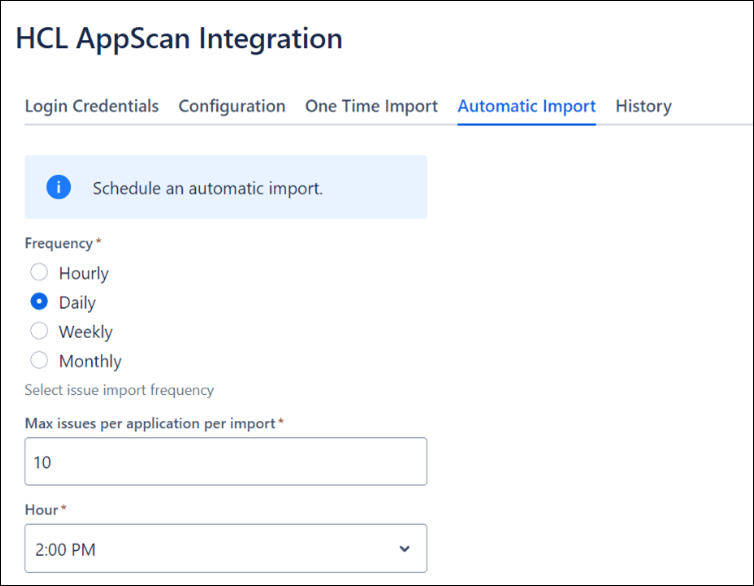

1時間ごと、1日ごと、1週間ごと、1ヶ月ごと、または指定した時間(たとえば午後2時)に設定を行います。

コラボレーションと可視性の強化

セキュリティ問題を Jira 内に一元化することで、部門横断的なチームがより効率的にコラボレーションできるようになります。開発者、セキュリティアナリスト、プロジェクトマネージャは、使い慣れた Jira 環境で脆弱性のステータスを追跡し、タスクを割り当て、コミュニケーションをとることができるため、より良い意思決定とリソース割り当てが容易になります。

優先順位付けされた修復

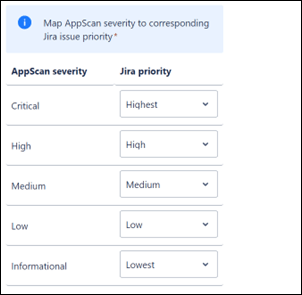

開発者が Jira ドメイン内でセキュリティ問題に対処できるようにすることで、この統合は修復プロセスを加速する。開発者は HCL AppScan の重大度マッピングを Jira の優先順位に合わせて柔軟に設定し、プロジェクト固有のニーズに合わせられます。

Jira の強固な課題追跡の専門知識により、チームは重大度、影響、その他の要因に基づいて脆弱性の修復に優先順位をつけられます。これにより、重要な問題が最初に対処され、全体的なセキュリティリスクが低減されます。

強力なレポートと分析

Jira の堅牢なレポートと分析機能は、プロジェクトチームがプロジェクトに関する貴重な洞察を得るのに役立ちます。バーンダウンチャートやスプリントレポートからカスタムダッシュボードや高度な分析に至るまで、Jira はプロジェクトの進捗を追跡し、ボトルネックを特定し、重要なデータ駆動型の意思決定を行うための十分なオプションを提供します。Jira のこれらの利点は、プロジェクトのセキュリティの健全性を容易に追跡するために活用できます。

監査証跡

Jira との統合により、脆弱性修復の取り組みの監査証跡が提供される。チームは、各問題の履歴を追跡することができ、変更、指摘事項の追加、解決策の実施などが含まれるため、コンプライアンスや報告要件が緩和されます。

要するに、HCL AppScan Jira Appは、企業がセキュリティを開発プロセスにシームレスに統合するための道を開き、企業がセキュリティを優先することを可能にし、セキュリティ対策を強化したソフトウェア製品の作成を保証する、優れた進歩を示しています。

HCL AppScan と Jira の統合プロセス

- この手順に従ってアプリをインストールしてください。

- 統合の使用方法をご覧ください。

- アプリを使用して作成された Jira チケットのサンプルを見ます。

- 最新のJira統合は、Visual Studio、Jenkins、GitHub、GitLabなど、マーケットプレイスで入手可能な一般的なツールとの幅広いコラボレーションを追加します。

サイバーセキュリティを最重要視する中、HCL AppScan on Cloud with Jiraは組織のセキュリティ体制を強化し、開発チームとセキュリティチーム間のコラボレーションを改善し、より安全なソフトウェアアプリケーションを顧客に提供できます。この強力な組み合わせにより、組織は新たな脅威を先取りし、ユーザーとの信頼を築けます。

HCL AppScanのすべてのアプリケーションセキュリティテストソリューションの詳細については、こちらをご覧ください。

政府がアプリケーションセキュリティテストを優先しなければならない理由

2024/6/4 - 読み終える時間: ~1 分

Why Governments Must Prioritize Application Security Testing の翻訳版です。

政府がアプリケーションセキュリティテストを優先しなければならない理由

2024年5月31日

著者: Nabeel Jaitapker / Product Marketing Lead, HCLSoftware

急速に進化するデジタルガバナンスの状況において、強固なサイバーセキュリティ対策の確保は譲れないものとなっている。世界中の政府がサービスを提供し、市民と関わるためにデジタルプラットフォームへの依存度を高めており、サイバー脅威に対する強固な防御の必要性がかつてないほど明確になっている。

この武器庫に不可欠な武器の1つが包括的なアプリケーションセキュリティテストであり、「政府サイバーセキュリティの強化 (Enhancing Government Cybersecurity: The Imperative for Application Security Testing.)」と題されたホワイトペーパーで幅広く検討されている: アプリケーションセキュリティテストの必要性" と題したホワイトペーパーでは、このテーマについて幅広く取り上げている。

デジタル地形をナビゲートする

政府がソフトウェアアプリケーションの力を活用して業務を合理化し、市民との交流を促進するにつれ、同時に無数のサイバーセキュリティリスクにさらされることになる。個人情報から国家安全保障の記録まで、機密データが保存されている政府システムの侵害がもたらす潜在的な影響は、事態の深刻さを際立たせている。したがって、悪意ある行為者からこれらのデジタル要塞を守ることが最も重要である。

脆弱性の状況を理解する

ホワイトペーパーは、政府機関のアプリケーションを悩ませている多様な脆弱性について綿密に概説している。インジェクション攻撃から認証の欠陥に至るまで、潜在的な悪用の範囲は広範かつ複雑である。このような脆弱性は、データの完全性を脅かすだけでなく、政府機関に対する国民の信頼も損ないます。

アプリケーションセキュリティテストの重要な役割

アプリケーションセキュリティテストは、デジタル侵入者に対する最前線の防御手段です。HCL AppScanのような最先端のツールを活用することで、政府機関は脆弱性が悪用される前に積極的に特定し、修正できます。規制基準へのコンプライアンスの強化からリスク管理戦略の強化まで、その利点は多岐にわたります。

メトリクスとケーススタディ 鮮明なイメージを描く

このホワイトペーパーでは、説得力のある実例と統計的洞察を多数紹介している。その中には、Verizon Data Breach Investigations ReportやPonemon Instituteといった定評ある情報源から得られた知見も含まれており、サイバー脅威の蔓延と不十分なサイバーセキュリティ対策による具体的な影響の両方が強調されています。

HCL AppScan のパワーを解き明かす

この防御メカニズムの中核にあるのが、政府機関特有のニーズに合わせた包括的なアプリケーションセキュリティテストおよび管理ソリューションであるHCL AppScanです。動的および静的アプリケーションセキュリティテスト、対話型テスト機能、ソフトウェア構成分析などの一連の機能により、政府機関はサイバー空間の危険な海を、自信を持って航海するために必要なツールを手に入れられます。

デジタル領域の強化

結論として、このホワイトペーパーは、政府が重要なシステムを保護し、国民の信頼を維持するために、アプリケーションセキュリティテストを優先するよう説得力のある事例を提示しています。堅牢なテストフレームワークに投資し、HCL AppScan の ような革新的なソリューションを活用することで、政府はサイバー脅威に対する防御を強化し、より安全なデジタルの未来への道を開けます。今こそ行動を起こすべき時であり、その賭け金はかつてないほど高まっています。