AppScan Intelligent Finding Analytics: コグニティブコンピューティングによるアプリケーションセキュリティのエキスパート

2021/4/20 - 読み終える時間: 2 分

Intelligent Finding Analytics: Your Cognitive Computing Application Security Expert の翻訳版です。

AppScan Intelligent Finding Analytics: コグニティブコンピューティングによるアプリケーションセキュリティのエキスパート

2021年4月19日

著者: HCL Software / A division of HCL Technologies (HCL)

数年前、AppScan チームは、アプリケーション・セキュリティ・リスクを理解し低減しようとする企業が直面する困難な問題に対処するために、コグニティブ・コンピューティングがどのようにインテリジェントな発見分析を生み出すことができるかについて調査を開始しました。つまり、開発者に脆弱性を報告するスピードを重視すべきか、それとも結果を分析して問題を特定し、優先順位をつけて対処する精度を重視すべきか、という難問に直面しています。一般的に、後者の目標である「正確さ」には、専門家を活用してリスクの高い脆弱性を検証し、前者の目標である「速さ」の達成を妨げる可能性のある偽陽性を排除することが含まれます。簡単に言えば、両方を手に入れることはできないということです。これまでは、そうでした。

干し草の山から針を探す

干し草の山を例にとってみましょう。SAST への最適なアプローチは、アプリケーション内の実際のデータフローを調べることなので、SAST スキャナは多数の結果を出す傾向があります。これらをすべての可能な結果と考えてください。これが「干し草の山」という喩えです。

この干し草の山の中から針を見つけるために、セキュリティチームは2つの可能なアプローチのうちの1つを取ることができます。

干し草の山の大きさを小さくする

これは一般的に、アプリケーションをスキャンする際に、より少ない数の結果(できれば最も重要なもの)を見つけるという、軽いアプローチによって達成されます。このアプローチの主な利点は、スピードです。例えが悪いかもしれませんが、結果の数が少ないと、小麦と籾殻を素早く分けることができます。これにより、セキュリティ・チームは開発者に迅速に結果を提供することができます。しかし、デメリットにも注意する必要がある。セキュリティ・チームは、探している針を見つけられないかもしれない。言い換えれば、このプロセスは、組織の全体的なアプリケーション・セキュリティ・リスクを確実に低減するものではない。

人員を増やす

2つ目のアプローチは、結果を確認して針を見つけるために、従業員を増員することです。この方法の利点は、包括的であることです。テストの過程で針が失われることはなく、専門家はどの結果に対策が必要かを判断することができます。一方、デメリットとしては、スキル、コスト、そして特に時間の面で非効率であることが挙げられます。干し草の山が大きければ大きいほど、プロジェクトにはより多くの専門家が必要になります。これらの専門家は、希少で高価なリソースです。結果のレビューには数時間、数日、あるいは数週間かかることもあり、開発者にタイムリーに結果を提供したり、継続的なエンジニアリングを確保することは事実上不可能です。スキル不足のため、一部の企業はプロセス全体をアウトソースすることにしました。これは、短期的なスキルギャップを解決することはできますが、コストとプロセス時間が大幅に増加します。アウトソーシングすることで、企業は採用やトレーニングの負担から解放されますが、時間の優先順位を決める際のコントロールを失うことになります。

インテリジェント・ファインディング・アナリティクス

この選択肢と、他の認知的な取り組みの成功を踏まえ、AppScan のエキスパートは、第3の選択肢があるはずだと考えました。こうして生まれたのが、AppScanのIFA (Intelligent Finding Analytics) です。IFA は当初、第1の SAST アプローチの主な利点であるスピードと、第2のアプローチの利点である精度を、それぞれに関連する欠点なしに達成できるかどうかを調べる研究プロジェクトでした。認知機能を利用して、専門家集団が干し草の山をかき分けるような役割を果たすことが目的だった。

驚異的な数字

1年目の結果は、当初の予想を上回るものでした。実際にお客様に使っていただいたところ、誤検出やノイズを取り除くことで、結果の干し草の山は常に90%以上減少しました。IFA の学習機能を使えば、誤検出の除去精度は98%以上になります。実際に、2016年10月時点で、クラウド上のアプリケーションセキュリティにおけるお客様の全スキャンでの誤検知とノイズの削減率は、なんと98.91%でした。

先に述べたように、この削減は精度を犠牲にするものではなく、IFA の98パーセントの精度は、有能で経験豊富なアプリケーションセキュリティの専門家の精度とほぼ同じである。多くの場合、IFA の結果は実際に人間の専門家よりも優れている。これは、人間が何時間も針の穴を探しているうちに疲労してくるからだと思われる。人間の専門家が大規模なアプリケーションを分析するのに数時間から数日かかるのに比べ、IFA は数秒どころか数分で結果を出す。このスピードにより、サイバーセキュリティチームは、持続的な脅威に対応し、継続的なエンジニアリングモードを維持するのに十分な速さで開発者に調査結果を提供することができる。これにより、開発者は、頻繁に、かつ早期にスキャンを行うことができ、脆弱性が出てくるのを待つのではなく、出てきた時点でそれを修正することができます。

修正グループと現実世界の結果

しかし、IFA は「干し草」と「針」の問題を解決するだけではありません。IFAは、開発者が発見した問題を、自分が書いているコードの中で直接修正することをより効率的に行えるようにします。認知技術を応用したIFA は、修正グループを使って発見物のセットを減らします。修正グループは、コード内のどこにセキュリティ上の問題があるかを正確に示し、開発者が複数の問題を同時に修正できるようにします。現在、開発者は数百のセキュリティ問題に対し、5?10の修正グループを確認しています。IFA は、開発者が1つの統合開発環境 (IDE) ですべての問題を修正できるようにします。

このような機能を持つ IFA は、企業が日々のアプリケーション・セキュリティの課題に対処するためにどのように役立つのでしょうか?実際のお客様の結果を3つ見てみましょう。

アプリケーション No.1 では、ディープスキャンの結果、12,000以上の潜在的な脆弱性が特定されました。IFA は、この数を約1,000個に減らし、1,000個すべてに対処するためにコード内の35箇所(修正グループ)を特定しました。アプリケーション No.2 では、ディープスキャンの結果、約250,000件の潜在的な脆弱性が特定されました。ここでもIFAは、約1,000個の脆弱性に削減し、それらに対処するためにコード内の103個の修正グループを特定した。アプリケーション No.3 では、ディープスキャンの結果、750,000件近くの潜在的な脆弱性が特定されました。驚くべきことに、IFA はこれらをわずか483の実際の結果にまで減らし、42の修正グループを特定した。

長年の経験から、IFA はあらゆる規模のアプリケーションの開発チームを支援できることを示している。これにより、それらのセキュリティ・チームがアプリケーション・セキュリティ問題の発見と修正に何時間も費やす必要がなくなりました。あるいは、場合によっては、両手を挙げて巨大な挑戦をあきらめてしまうこともありました。その代わりに、これらの企業では、アプリケーション・セキュリティ・リスクに対処するための効率が98%以上向上しました。

IFA の活用

学術的な研究、継続的な機械学習、実際の顧客経験を経て、IFA は何をしてくれるのでしょうか?非常に簡単に言えば、IFA は以下のような方法を提供します。

- 継続的な開発プロセスと統合するために、セキュリティテストを高速化する。

- 限られたセキュリティスタッフの負担を軽減します。

- 開発者がより効果的に安全なコードを提供できるようにする。

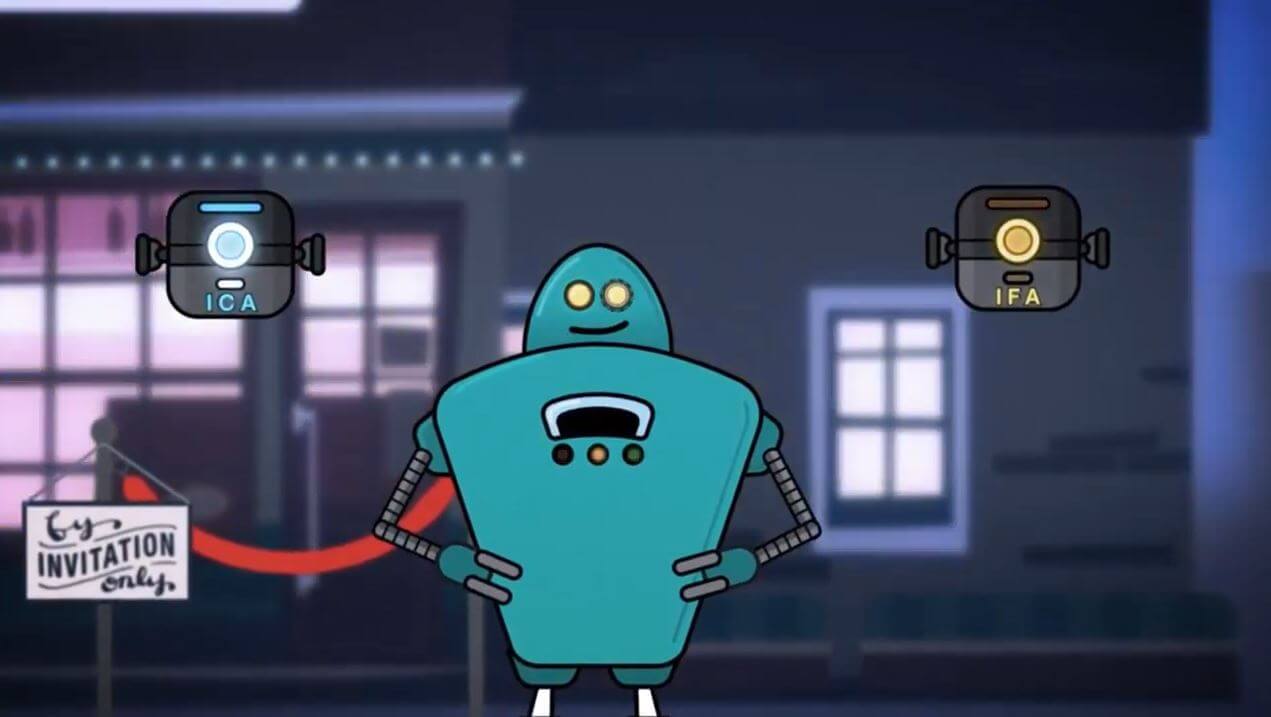

そして、これはほんの始まりに過ぎません。IFA の機能は、HCL AppScan の一連のソリューションで利用できます。AppScan on Cloud の IFA および ICA (Intelligent Code Analytics) 機能の概要については、以下の簡単なビデオをご覧ください。また、今すぐ ASoC の無料トライアルにお申し込みいただき、コグニティブ機能をお試しください。

Search

Categories

- Aftermarket Cloud (2)

- AppScan (183)

- BigFix (203)

- Cloud (14)

- Cloud サービス (1)

- Collaboration (625)

- Commerce (23)

- Customer Data Platform (2)

- Data Management (3)

- DevOps (223)

- Discover (2)

- Domino (2)

- General (237)

- News (11)

- Others (4)

- SX (2)

- Total Experience (14)

- Unica (172)

- Volt MX (75)

- Workload Automation (21)

- Z (48)