AppScan 事例: DevOps に AppScan を組み込み、セキュアなコードを繰り返し迅速なリリースを実現

2021/3/23 - 読み終える時間: ~1 分

HCL AppScan をインタラクティブ・アプリケーション・セキュリティ・テスティング (IAST) として、既存のQAプロセスに統合し、自動テスト、手動テスト、サニティ・テストを活用することで、アプリケーション・セキュリティ・テスト (AST) の適用範囲を拡大し、DevOps を DevSecOps に変革することに成功した事例です。

HCL AppScan on Cloud の新しい外観について

2021/3/23 - 読み終える時間: 2 分

Presenting a New Look for HCL AppScan on Cloud の翻訳版です。

HCL AppScan on Cloud の新しい外観について

2021年3月22日

著者: Julie Reed / Senior Product Manager

AppScan on Cloud の Web エクスペリエンスにはいくつかの大きな改善点があります。それは、サービスのさまざまな領域にきれいで一貫したインターフェースをもたらすだけでなく、より重要なこととして、より良い可視性、使いやすさ、そして修正するためのサンプルコードを含む開発者中心の新しいアドバイザリーを提供します。

新しい折りたたみ式のサイドメニューを導入し、どのページからでも簡単に移動できるようになりました。全体を通して、ユーザーは新しい情報のグリッド (表) を見ることができ、自分の好みに合わせて列を追加したり削除したりできます。また、アプリケーションリストや課題ビューなど、表示可能な各列はソート可能です。

ユーザーは、ページ上部のパンくずを使ってすべての異なるビュー間を移動することができ、ページへの直接のリンクを許可されたユーザーと共有できます。例えば、メールやチャットで特定の課題へのリンクを直接、他のチームメンバーに送れます。

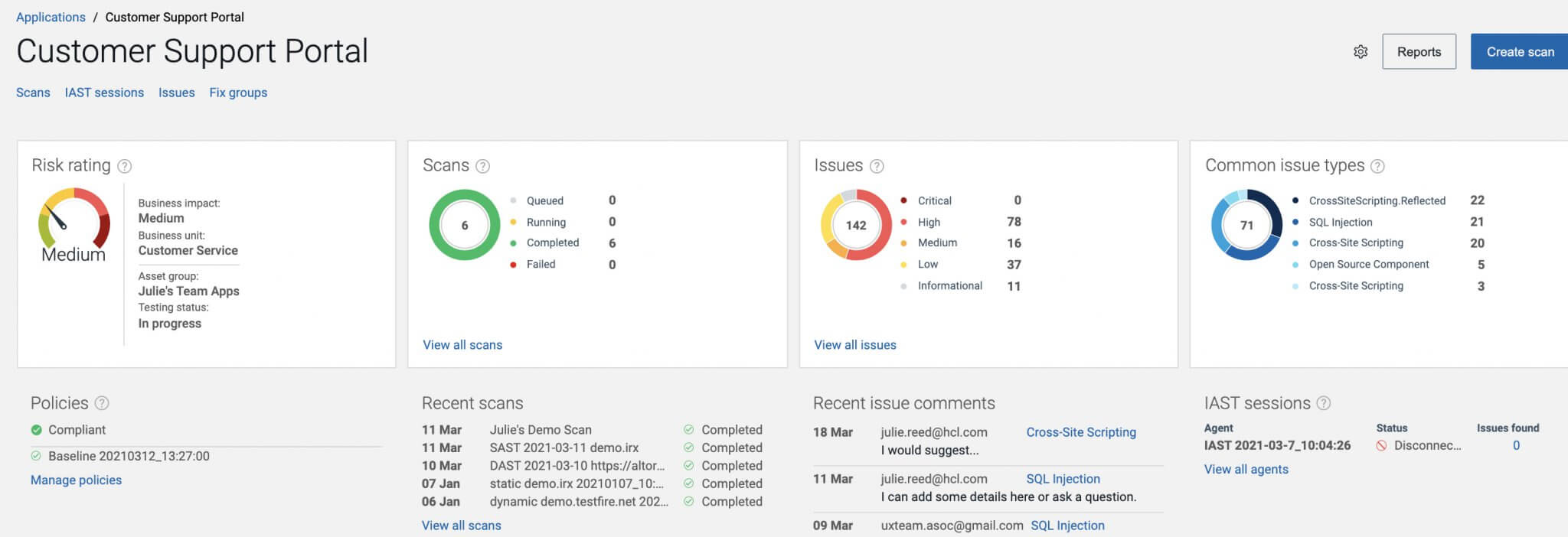

単一のアプリケーションページには、現在のリスク評価、スキャン状況、課題、共通の課題タイプなど、大量の情報を一目で確認できるダッシュボードが用意されています。最近のスキャン結果やチームメンバーのコメントを確認し、問題に直接アクセスして対策を講じることができます。

ダッシュボードのグラフでは、基本的なデータを簡単に掘り下げられます。おなじみの「すべての問題」、「修正グループ」、「スキャン」、「IAST」タブは、ダッシュボードの上部にあるリンクに置き換えられました。

スキャン作成ウィザードが更新され、アップロードされた設定を使用して DAST スキャンを作成するための新しいフローが追加されました。 スキャンウィザードとレポートウィザードはすべて整理され、異なるタイプ間で類似した情報を簡素化しました。

ポリシー管理は再設計され、可視性が向上し、カスタムポリシーの作成や異なるアプリケーションとのポリシーの関連付けが容易になりました。AppScan on Cloud には、アプリケーションのコンプライアンスを監視するために使用できる、業界や規制に関する追加のポリシーが含まれるようになりました。

ベースラインポリシーはアプリケーションのページに移動し、チームがそのアプリケーションに必要なベースラインを簡単に設定または更新できるようになりました。 トリアージの管理にベースラインポリシーを使用していない場合は、検討してみてはいかがでしょうか。

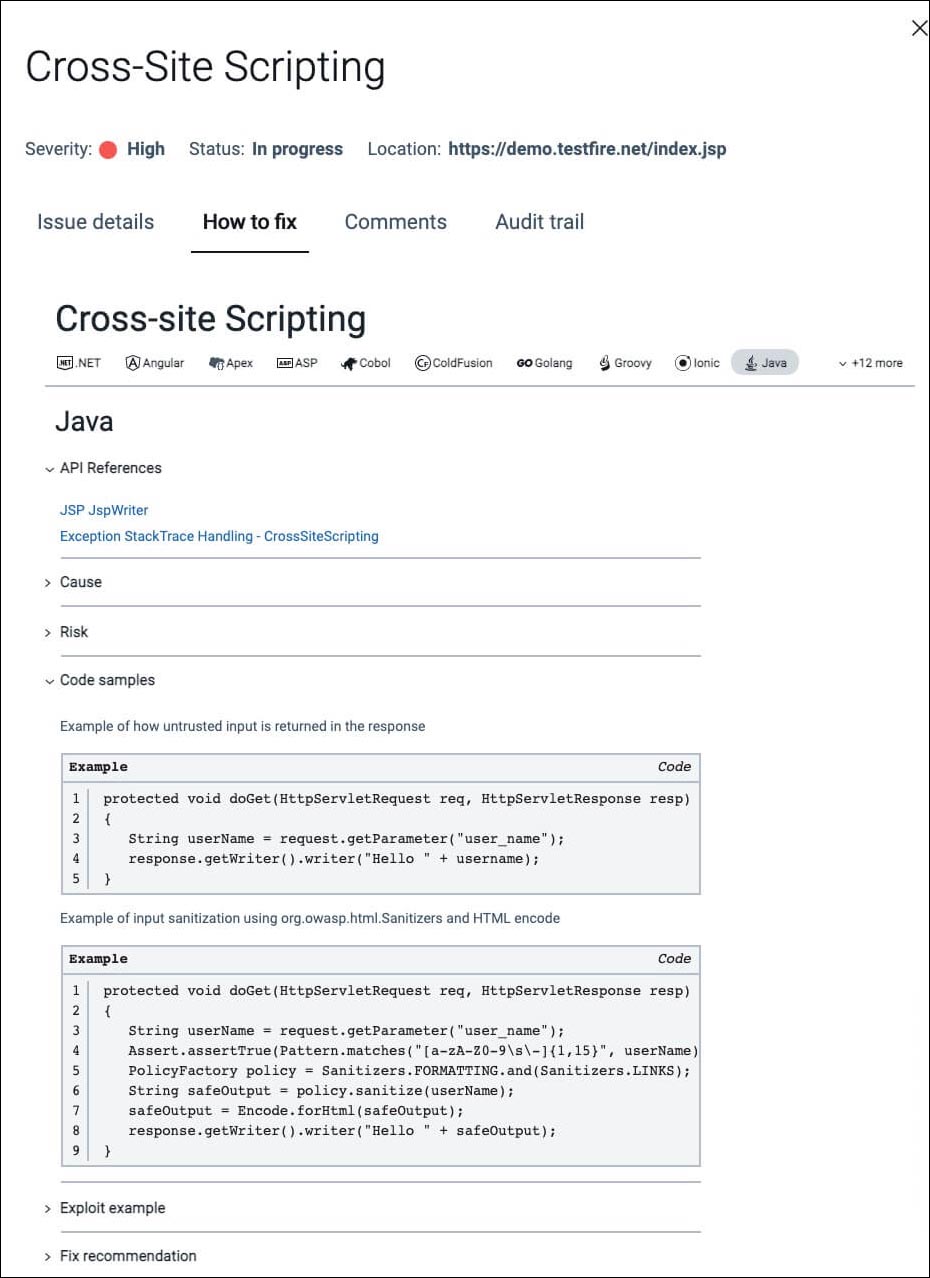

これらのハイライトに加えて、課題の詳細表示が強化され、ユーザーは課題のリストを移動する際に開いたままの右側のペインで課題情報を確認できるようになりました。アドバイザリーと改善策のコンテンツはすべて新しく、開発者を中心とした内容になっています。また、「修正方法」のセクションには、開発者が必要とするすべての情報が含まれているほか、さまざまなプログラミング言語の情報やサンプルコードを見ることができるオプションもあります。

これらの新しいユーザー体験は、毎月改善されていくことが何よりのニュースです。

そしていつものように、HCL AppScan チームは皆さんからのフィードバックやアイデアをお待ちしています。

また、新しいUXのショートプレビューご覧ください。

AppScan: Ponemon Institute LLC 社による評価記事: DevOps環境におけるアプリケーションセキュリティ (日本語版)

2021/3/18 - 読み終える時間: ~1 分

ソースコードやアプリケーションのセキュリティー脆弱性を検出する HCL AppScan に関する、AppScan: Ponemon Institute LLC 社による評価記事の日本語版を公開しました。

- DevOps環境におけるアプリケーションセキュリティ (HCL AppScan 製品カタログページに掲載)

参考記事

HCL AppScan SAST Agent Technology Preview を開始しました

2021/3/8 - 読み終える時間: ~1 分

2021年3月5日、HCL AppScan SAST Agent Tech Preview 1.0.0 をリリースしました。HCL Software License Management Portal からダウンロードできます (適切なサポート保守契約とダウンロード権限が必要です)。

HCL AppScan SAST Agent Tech Preview 1.0.0 とは

- HCL AppScan SAST Agent は、ユーザーが Docker コンテナを使用してソースコードのスキャンを実行することを可能にするものです。

- ユーザーはコンテナの形で新しいスキャンエンジンを作成することができるため、ユーザーは並列にスキャンを実行でき、効率的に作業を行えます。

- 並列スキャンを実行するためには、Dockerホストマシンに十分なリソースが必要です。

注意点

- コードおよびその他の成果物は、進行中の作業の技術プレビューです。

- 今回のリリースでは Linux 版のみが提供されます。

- この技術の一部は、本番システムで使用するべきではありません。これは、テストとデモンストレーションのみを目的としています。

- このソリューションは保証されておらず、通常の HCL AppScan サポート窓口ではサポートされません。

- 詳細は付属の Readme およびドキュメントを参照してください。

ESG Technical Review: HCL AppScan の評価記事

2021/3/1 - 読み終える時間: ~1 分

「実践的な経験と質の高い市場調査を駆使して、実用的なガイダンスを提供することが、私たちの使命」とする ESG による HCL AppScan の評価記事の紹介です。中立的な立場から HCL AppScan に対して細かな評価を行っています。著作権の関係上、翻訳を掲載することはできませんが、興味がありましたら是非ご覧ください。

評価記事の結論として、以下の4点にまとめられています。

- AppScan は、セキュリティ専門家と開発者の協力を促進します。セキュリティ専門家は、DevOpsの構築プロセスを変更することなく、どのセキュリティ問題を修正する必要があるかを定義することができ、開発者は、専門的なセキュリティの専門知識を必要とせずに、これらの定義を構築プロセスに組み込むことができます。

- AppScan は、セキュリティ専門家と開発者が脆弱性のトリアージと優先順位付けを行い、ノイズを最小限に抑えるのに役立ちます。

- AppScan は、関連する問題をグループ化し、共通の修正箇所を特定し、修正案を提供することで、開発者の生産性を向上させ、脆弱性の修正を加速させます。

- AppScan は、一般的な自動化サーバやIDE用のプラグインを使用することで、DevSecOpsパイプラインへの統合が容易です。開発者は、通常の開発ワークフローを変更することなく、AppScanを活用することができます。

HCL AppScan Standard 10.0.4 がリリースされました

2021/2/23 - 読み終える時間: 2 分

HCL AppScan Standard 10.0.4 がリリースされました。詳細はサポート技術情報を参照してください。新機能は以下のとおりです。HCL AppScan Enterprise 10.0.4 Enterprise もあわせてリリースされています。こちらば障害修正のみです。

参考: Fix List for HCL AppScan Standard releases

- Web サービスのスキャン設定ウィザード

- ワークフローを刷新し、改善しました (Postman と SoapUI を自動的に開いて設定することを含む)。詳細はこちら。

- 外部クライアントウィザードがこのウィザードにマージされました。

- HTTP/2 がサポートされるようになりました。詳細はこちら。

- インクリメンタルスキャンがコマンドラインから実行できるようになりました。詳細はこちら。

- 非標準のヘッダ: [アプリケーションデータ] > [結果リスト] に新しいヘッダータブが追加され、AppScanによって検出された、スキャン中にテストされる非標準のヘッダーが表示されます。

- Angularのサポート: Angular WebサイトのExploreステージのカバレッジが改善されました。

- AWS Cognito に対応しました。詳細はこちら。

- AppScan Connect: AppScan Standardは、米国のデータセンターに加えて、AppScan on Cloudの新しいEUデータセンターにもシームレスに接続できるようになりました。

- HTTP と TLS: バージョン設定が詳細設定に移動し、スキャンごとに保存されるようになりました。詳細はこちら。

- ライセンス: クラウドライセンスとローカルライセンスサーバーのライセンスにパスワードが不要になりました。

HCL AppScan 10 のご紹介

2021/2/9 - 読み終える時間: ~1 分

HCL AppScan はソースコードおよびアプリケーションの脆弱性検査ツールです。インテリジェントな診断エンジンを備え、小規模から大規模まで、ソフトウェア開発および運用に欠かせないソフトウェアです。HCL AppScan の概要とバージョン 10 の特長についての資料を公開しました。

HCL AppScan: 開発者による新機能解説

2020/12/22 - 読み終える時間: ~1 分

HCL AppScan の新たなリリースが出る度に、開発者による新機能や変更点についての解説 (英語) が YouTube にアップロードされています。直近では 10.0.3 のものが上がっています。

Special Event - What's new in AppScan 10.0.3 - YouTube