HCL Domino Designer 日本語ヘルプ

2024/2/6 - 読み終える時間: ~1 分

HCL Domino Designer の製品ドキュメントは現在英語でのみ提供していますが、参考資料として 9.0.1 で提供していた日本語版ドキュメントを公開しています。詳細は以下のページをご覧ください。

HCL Domino アップグレード 特設ページにショート技術動画「Traveler 14.0 新機能」を追加しました

2024/2/6 - 読み終える時間: ~1 分

2024年1月30日 ショート技術動画 に「Traveler 14.0 新機能」を追加しました。

テクてく Lotus 技術者夜会 (2024年1月度) の資料とリプレイを公開しました

2024/1/31 - 読み終える時間: ~1 分

2024年1月19日 に開催しましたテクてく Lotus 技術者夜会の資料とリプレイを公開しました。

2024年1月度のテクてく Lotus 技術者夜会では HCL Ambassadors 2024 の皆様によるライトニングトークが行われました。Ambassador の皆様、ならびにご参加いただきました皆様、ありがとうございました。次回は 3-4月の開催を予定しています。詳細は別途ご案内いたします。

HCL Domino アップグレード 特設ページにショート技術動画「Passkeys 認証」を追加しました

2024/1/30 - 読み終える時間: ~1 分

2024年1月30日 ショート技術動画 に「Passkeys 認証」を追加しました。

@4x2-min.png)

HCL Ambassador 2024 を発表しました

2024/1/29 - 読み終える時間: ~1 分

HCL Ambassador 2024 が The Official HCL Ambassador Announcement Class of 2024 ページで発表されました

日本からは以下の 10 名が選出されました。おめでとうございます。ご活躍を楽しみにしております。HCL としてもご支援してまいります。

- 阿部 覚 氏 (株式会社アグレックス)

- 加藤 満 氏 (ケートリック株式会社、Lifetime Ambassador)

- 田付 和慶 氏 (ケートリック株式会社)

- 中野 晴幸 氏 (株式会社NIS)

- 萩原 健補 氏 (広瀬化学薬品株式会社)

- 浜 真行 氏 (株式会社 プロシード)

- 林 和正 氏 (株式会社フィオーレ)

- 林 哲司 氏 (フリーランス、ノーツコンソーシアム大阪研究会所属)

- 御代 政彦 氏 (株式会社エフ)

- 米原 和之 氏 (ケートリック株式会社)

2024年1月のテクてく Lotus 技術者夜会では、Ambassador の皆様からのライトニングトークを行っていただきました。是非ご覧ください。

HCL Domino アップグレード 特設ページを公開しました

2024/1/24 - 読み終える時間: ~1 分

HCL Domino および関連製品の最新情報を掲載するHCL Domino アップグレード 特設ページを公開しました。

2023年12月に開催した Domino V14 Factory Tour の資料や記事、技術資料などを公開しており、今後順次コンテンツを追加していきます。

ビジネスニーズに合わせて HCL Domino テンプレートをカスタマイズできるようになりました

2024/1/22 - 読み終える時間: 6 分

Now You Can Customize HCL Domino Templates to Meet Your Business Needs の翻訳版です。

ビジネスニーズに合わせて HCL Domino テンプレートをカスタマイズできるようになりました

2024年1月18日

著者: Thomas Hampel / Director of Product Management, Domino, HCLSoftware

HCLSoftware は、多くの HCL Domino テンプレートを開発者コミュニティにオープンソースとして提供することで、お客様の開発能力を拡大しています。オープンソースにより、HCLSoftwareの Domino 開発者やパートナーはテンプレートを自由に修正し、オリジナルを基に新しいテンプレートを作成し、そのカスタマイズを他の開発者と共有できます。このHCLSoftwareのオープンソースのイニシアチブは、EVP兼デジタルソリューションズGMである Richard Jefts によって最近発表された、よりオープンで活気のある開発者コミュニティをサポートするための新しい出発点です。

現在、Apache 2.0 ライセンスにより、この新しいテンプレートのカスタマイズが容易に利用できるようになりました。世界中に何千人ものDomino開発者がいるため、オープンソーステンプレート(以下のテンプレートリストを参照)により、開発者コミュニティは、HCLSoftwareの製品リリースからテンプレートを切り離し、いつでも必要に応じて修正できる柔軟性を得られます。

すべてのオープンソーステンプレートは、HCL Domino/Notes v14で提供され、Apache 2.0ライセンスの下で利用可能になり、HCL OpenSource Signing IDで署名されています。Gitリポジトリには、ダウンロード可能な*.ntfとしてここに含まれている英語と他のサポートされている言語バージョンのソースコードが含まれています。

| Title | Source | Latest Version | Documentation |

| Discussion | SourceCode | Download | Website |

| Domino CompareDBs | SourceCode | Download | Website |

| Lotus SmartSuite Document Library | SourceCode | Download | Website |

| Document Library | SourceCode | Download | Website |

| MS Office Document Library | SourceCode | Download | Website |

| Notebook | SourceCode | Download | Website |

| RSS Feed Generator | SourceCode | Download | Website |

| Domino Design Guide | SourceCode | Download | Website |

| Teamroom | SourceCode | Download | Website |

| Password Reset Sample | SourceCode | Download | Website |

上記のすべてのソースコードは、Domino Designerの新しい Yaml ベースの OnDiskProjects を使用しています。Domino Configuration TunerやDomino Blogテンプレートなど、より多くのオープンソーステンプレートが間もなくリリースされます。

HCLSoftware はオリジナルの、変更されていないバージョンのテンプレートの所有権を保持し、どの更新や変更が基本テンプレートにマージされるかを管理します。HCLSoftware は、開発者コミュニティからの投稿を使用し、将来のリリースに組み込む権利を保持します。

HCLSoftware は、HCL Domino 製品と共に出荷される、オリジナルの未修正のテンプレートバージョンに対してのみサポートを提供します。フォークやコードの修正バージョンは公式にはサポートされません。コードをフォークしたり、変更を加えることを選択したユーザーは、自己責任で行い、その結果生じる問題や変更に責任を負います。HCLSoftware はフォークされたバージョンのサポートやトラブルシューティングを保証することはできませんので、ユーザーはカスタマイズや修正に関するガイダンスとして公式ドキュメントを参照することをお勧めします。変更されていないテンプレートに関する不具合追跡や質問は、通常のサポートプロセスで引き続き処理されます。

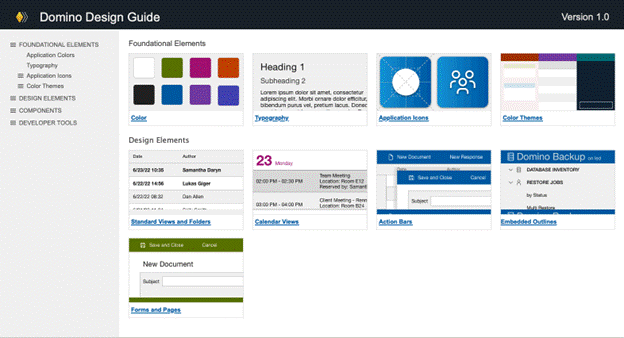

より見栄えのするアプリのデザインにお困りですか?

新しい Domino アプリを作成したり、既存の Domino アプリを更新したりすることは、アプリケーション開発の不可欠かつ中核的な部分です。HCLSoftware の新しい HCL Domino デザインガイドは、開発者がより簡単かつ効率的に一貫性を確保し、設計と開発サイクルを加速することを目的としています。

開発者がより見栄えの良いアプリケーションを構築できるように、アイコンや配色などを含む Domino Design Guide のリリースを発表します。

Notes/Domino 12.0.2 Fix Pack 3 をリリースしました

2024/1/19 - 読み終える時間: ~1 分

2024年1月17日、Notes/Domino 12.0.2 Fix Pack 3 をりりーすしました。詳細はリリース情報を参照してください。

Search

Categories

- Aftermarket Cloud (2)

- AppScan (184)

- BigFix (200)

- Cloud (14)

- Cloud サービス (1)

- Collaboration (625)

- Commerce (23)

- Customer Data Platform (1)

- Data Management (3)

- DevOps (223)

- Discover (2)

- Domino (1)

- General (237)

- News (11)

- Others (4)

- SX (2)

- Total Experience (14)

- Unica (172)

- Volt MX (75)

- Workload Automation (20)

- Z (48)