HCL OneTest: 2022年 IDC MarketScape for Worldwide Enterprise Automated Software Quality and Continuous Testing for Digital Execution においてリーダーに選出される

2022/4/25 - 読み終える時間: 2 分

HCL OneTest: 2022年 IDC MarketScape for Worldwide Enterprise Automated Software Quality and Continuous Testing for Digital Execution においてリーダーに選出される

2022年4月22日

著者: Ragasudha Mardhaniyogan / Product Marketing Manager, OneTest

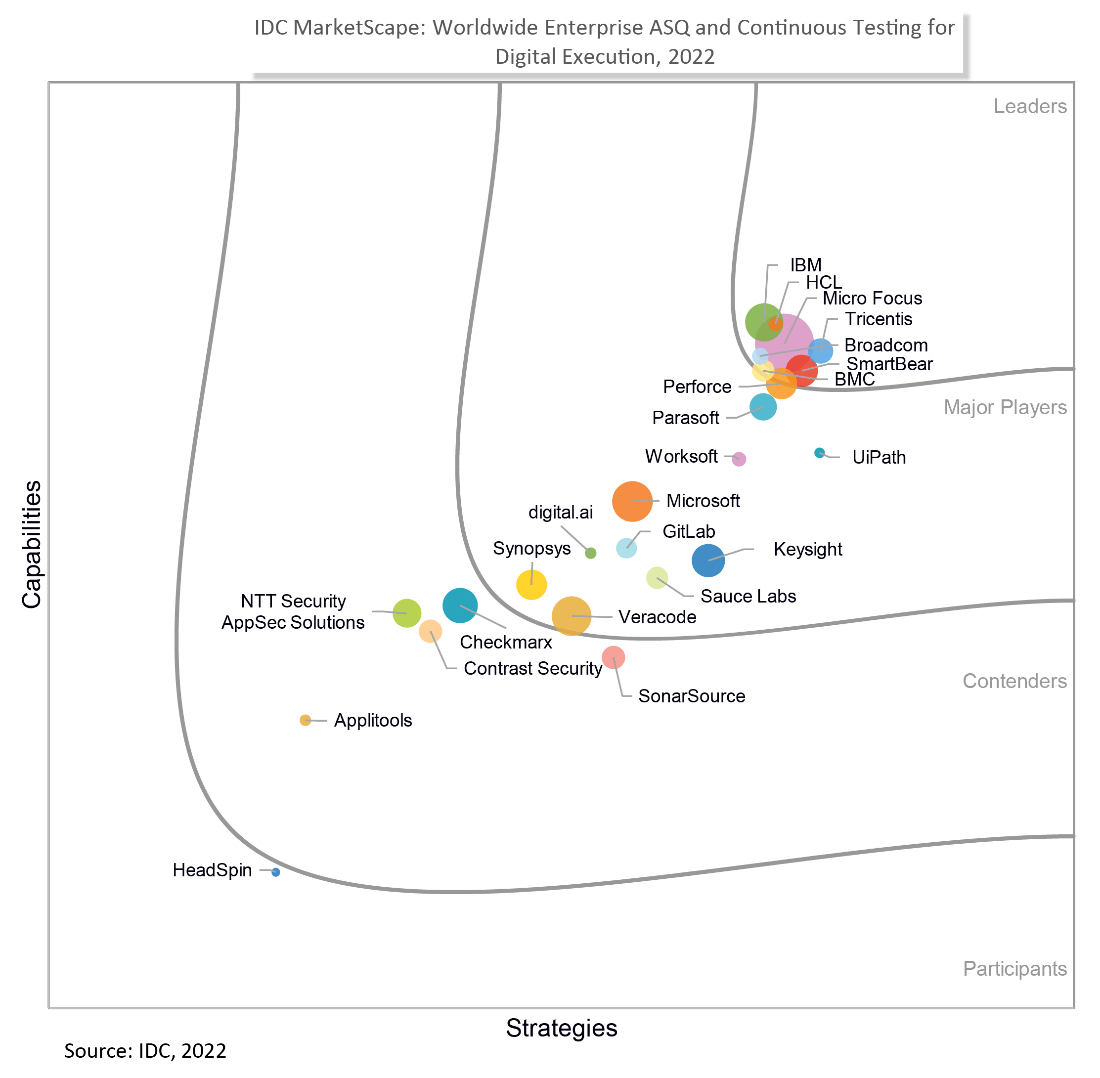

HCL は、IDC MarketScape for Worldwide Enterprise Automated Software Quality and Continuous Testing for Digital Execution 2022 Vendor Assessment (Doc #US47097621, March 2022) で Leader に位置づけられたことを発表します!これは、HCL Software にとって大きな評価です。HCL Software は、HCL Technologies(HCL)の一部門であり、主要なソフトウェア事業を展開しています。IDC のリサーチの一環として評価された製品には、HCL OneTest Studio と HCL OneTest Embedded、そして HCL AppScan、HCL Launch、HCL Accelerate が含まれます。

このレポートでは、24 のベンダーが評価され、複数の基準と 2 つの軸(現在の能力、つまりベンダーがどれだけ顧客のニーズに合致しているか、将来の戦略、つまりベンダーの将来の戦略がどれだけ 3-5 年後に顧客が必要とするものと合致しているか)で位置づけられました。HCLのリーダーとしての地位は、これらの製品を推進し、DevOps市場空間のニーズを満たすという我々のコミットメントをしっかりと反映しています。

IDC MarketScapeレポートは、ASQ市場における購入の意思決定のガイダンスを提供しています。HCL がなぜリーダーに選ばれたのか、レポートの抜粋をお読みください。また、レポートをお読みになった後は、当社のソリューションがどのようにお役に立てるかのご相談があればお問い合わせください。

この図について: IDC MarketScape のベンダー分析モデルは、特定市場における ICT サプライヤーの競争力強化の概要を提供するために設計されています。調査方法は、定性的および定量的な基準に基づいた厳密なスコアリング方法を採用しており、その結果、所定の市場内における各ベンダーのポジションを一枚の図に示すことができます。Capabilities スコアは、ベンダーの製品、Go-to-Market、短期的なビジネス遂行能力を測定するものです。戦略スコアは、3-5 年の時間枠で、ベンダーの戦略と顧客要求の整合性を測定するものです。ベンダーの市場シェアは、アイコンの大きさで示されています。

IDC MarketScape では、ソフトウェア開発におけるスキル不足に言及し、このギャップを埋める潜在的な手段の1つとして、堅牢なテスト機能を組み込んだローコードおよびノーコードソリューションの利点を強調しています。特に、ビジネスの専門知識を持ち、コーディングの経験がほとんどないにもかかわらず、消費するためのアプリケーションを構築する「市民開発者」の出現は、このことを物語っています。

HCL OneTest は、ノーコードのテスト開発を提供することで、この課題に対する解決策を提供できると考えています。

調査中、IDC は、顧客が高品質のソフトウェア開発を推進する上で、継続的なテスト、アジャイルプラクティス、および継続的な統合の必要性を繰り返し強調するのを目の当たりにしました。これらのニーズは、エンドツーエンドのDevOpsおよびソフトウェア品質ソリューションに関する評価基準を後押しするものでした。

ここでは、IDC MarketScape が HCL について述べたすべての良い点を紹介することはできません。

要約すると、もしあなたがセキュアな DevOps プラットフォームでこれらの機能のいずれかを探しているのであれば、ぜひご連絡をください。

- DevOpsのライフサイクル全般を網羅する、緊密に統合された幅広いポートフォリオ

- ローコード/ノーコード機能による容易な利用

- 使いやすいオープンソース統合を備えたオープンアーキテクチャ

- HCL 独自の HCL Now を含む、選択したクラウドでホスト可能なクラウド・ネイティブ・ソリューション

進化し続ける DevOps の世界において、IDC MarketScape はレポート作成時点におけるHCLの能力を評価したものです。しかし、私たちはこの評価に甘んじることなく、お客様や市場の拡大し続ける要求に応えるべく、ソリューションの構築を続けています。このレポート以降、私たちがどのような製品を提供してきたかについては、デモを予約していただくか、お気軽にお問い合わせください。

レポートの抜粋をダウンロードするには、ここ をクリックしてください。

HCL AppScan の概要が4分で分かる動画公開

2022/4/19 - 読み終える時間: ~1 分

アプリケーションを静的 (ソース)、動的 (アプリ動作) の両面から解析して脆弱性を検出する HCL AppScan の概要について 4 分にまとめた動画を公開しました。

HCL AppScan: SpringShell の脆弱性の検出

2022/4/6 - 読み終える時間: 2 分

SpringShell Vulnerability Detected の翻訳版です。

SpringShell の脆弱性の検出

2022年4月4日

著者: Rob Cuddy / Global Application Security Evangelist

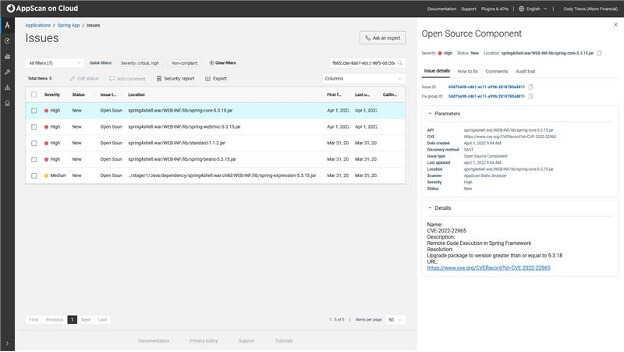

先週、新たに2件のSpring Frameworkの脆弱性が表面化し、いずれもクリティカルとされています。 最初のものは、Spring Cloud Functionにおける未認証のリモートコード実行(RCE)の問題で、CVE-2022-22963 という識別名で脆弱性としてリストアップされています。もう1つは、同じく未認証のRCE問題ですが、こちらはSpring Frameworkのコアにあり、識別子は CVE-2022-22965 です。3月31日現在、両方の問題に対してパッチが提供されています。

Spring4Shell または SpringShell としても知られている CVE-2022-22965

根本的な原因解析の結果、Spring Frameworkの関数がパラメータバインディング時にクラスオブジェクトを公開することが原因であると判明しました。このパラメータバインディングにより、HTTPリクエストのパラメータをアプリケーションレベルのオブジェクトにバインドできます。

クラスオブジェクトが公開されると、HTTPリクエストにURLパラメータを追加するだけで、クラスオブジェクトを操作できるようになり、リモートでコードを実行される可能性があります。Proof of Conceptでは、ログパスを変更することでTomcatサーバー上にWebシェルをドロップし、Webシェルの内容をJSPファイルに書き込めます。攻撃者は、その後、サーバー上で実行される任意のコマンドを発行できます。 Proof-of-concept Exploitが公開されて以来、活発な悪用が確認されています。 CVE-2022-22965 の深刻度は「Critical」であり、Spring Framework を使用する開発者は最優先で 5.3.18 または 5.2.20 にアップグレードする必要があります。 もし、自分のアプリケーションが危険かどうかわからない場合、アプリケーションが脆弱かどうかを特定する最も早い方法は、ソフトウェア構成分析技術(SCA)を利用することです。

SCAは、アプリケーションに脆弱なバージョンのSpring Frameworkが含まれているかどうか、また、その他の公に知られている脆弱性が含まれているかどうかを判断します。

この種のスキャンを行うツールが必要な場合、HCL AppScan on Cloud が利用可能で、これらの脆弱性やその他の脆弱性を特定する機能を備えています。

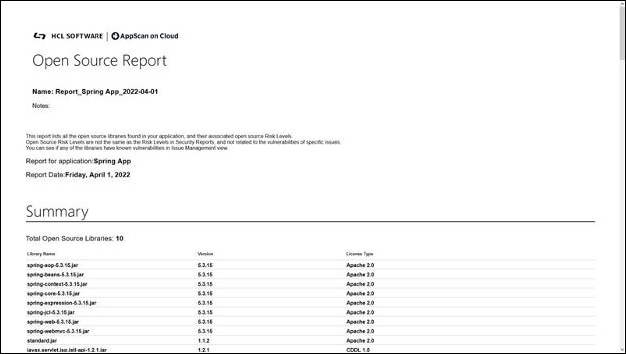

次の図は、spring-coreのjarファイルで見つかったCVE-2022-22965をハイライトしたものです。

次の図は、具体的な脆弱性の指摘を含むオープンソースレポートの一部です。

OSAのライセンスをお持ちのお客様は、オープンソースおよびサードパーティーライブラリーのスキャンを選択できます。 現在AppScan on Cloudをご利用でないお客様は、これらのSCA機能を30日間の無料トライアルで利用できます。

HCL AppScan: バイトコード/コンパイルとソースコードスキャニングの比較

2022/3/31 - 読み終える時間: 3 分

Bytecode/Compiled vs Source Code Scanning の翻訳版です。

HCL AppScan: バイトコード/コンパイルとソースコードスキャニングの比較

2022年3月30日

著者: Florin Coada / HCL AppScan Product Management Team

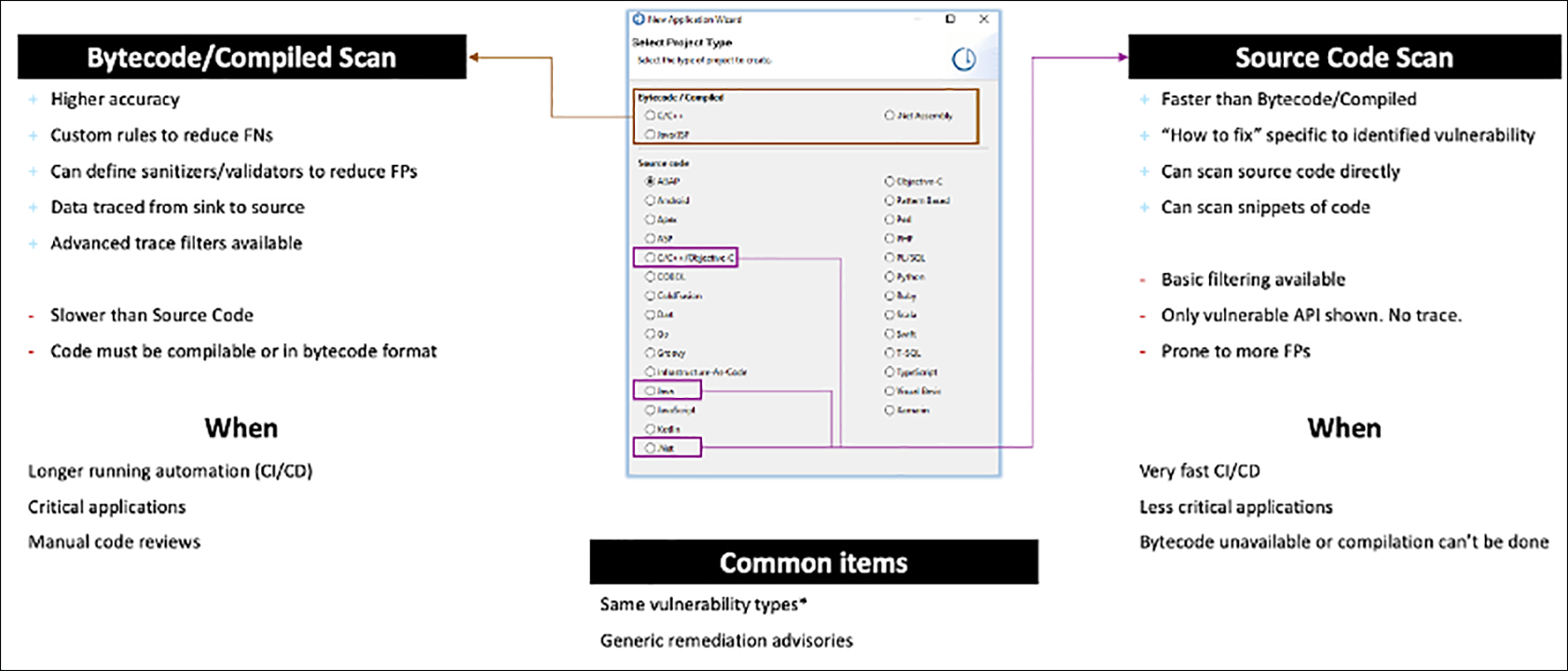

AppScanのここ数回のリリースで、静的解析機能においてJava、.Net、C/C++のソースコードスキャニングのサポートを発表したことにお気づきでしょうか。この2つのアプローチには大きな違いがあり、それぞれ異なるユースケースに最適なものとなっています。

バイトコード/コンパイル済みコードとソースコード。

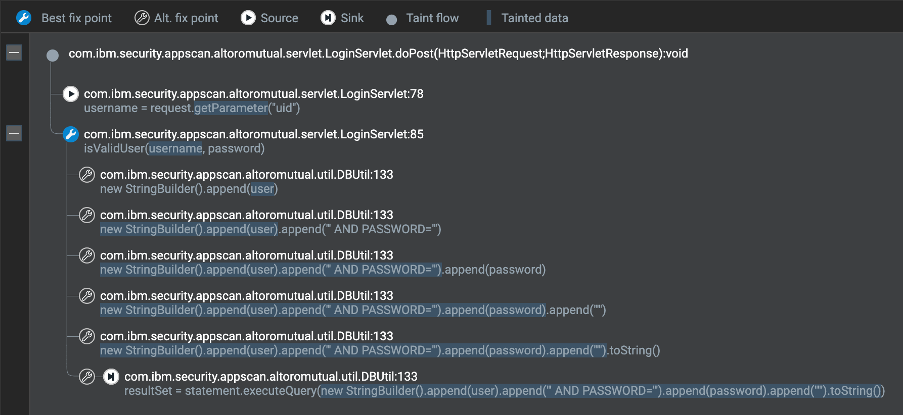

これまでAppScanは、Java、.Net、C/C++のデータフロー解析を行ってきました。この分析により、アプリケーションを通過するデータフローのマップが生成されます。エンジンは、Javaバイトコード、.NET MSILを読み込み、C/C++でのコンパイルをエミュレートすることによって、このマップを構築します。次に、マップを解析して、コードの制御不能な入口(ソース)と出口(シンク)を見つけます。解析の結果、シンクへの経路が存在するソースが見つかり、データを浄化するルーチンが見つからなければ、その発見が行われる。

精度

バイトコード/コンパイルスキャン

このようなバイトコード/コンパイルスキャンアプローチの主な利点は、著しく高い精度の結果を得られることです。発見された内容は、ソースコード自体の中にある実際のデータフローを表しています。不正確な経路とは、ファイアウォールがリモートアクセスをブロックしているなど、他の緩和要因により、コードベース内の悪用可能な攻撃ベクトルを表していない経路や、多段攻撃の中間段階を表している経路が一般的です。さらにバイトコード解析は、より正確なソースからシンクへのルックアップを実現するため、非常に正確なクラス識別を提供します。

例えば、ユーザーの入力を取得し、そのデータをSQLデータベースのクエリに送信するアプリケーションを考えてみましょう。これは、ハッカーがSQLインジェクション攻撃に使用できるフローであり、攻撃対象であるWebが非常に悪用されやすいことがわかります。バイトコード/コンパイルスキャナは、この例のように、ユーザー入力をSQLクエリで安全に使用できるようにする既知のサニタイザやバリデーターを探せます。サニタイザーがない場合、この例では、開発者が修正する必要のある非常に現実的な問題を示す発見が生成されます。発見内容は、修正グループにまとめられ、最適な修正箇所が示されることもある。これは、コード内のこの場所に修正を実装することで、複数の問題を一度に解決できることを意味する。

ソースコードスキャン

ソースコードスキャン側では、やっていることが少し違います。データフロー解析は行いませんし、データがアプリケーション全体をどのように通過しているかを見ようとすることもありません。データフローを実行するのは、非常に計算コストがかかります。その代わりに、ソースコードやソースコードの断片を直接見て、そのコードが既知の危険なパターンを使っているかどうかを理解しようとします。上の例では、特定のSQLステートメントを含む文字列変数を見て、SQLクエリにデータを変数で連結していないかどうかを確認します。ユーザー入力を連結したSQLクエリの生成は常に避けた方がよいでしょう。これはSQLインジェクションのレシピです。ソースコードスキャナーは、これを脆弱性として強調します。この例における2つのアプローチの主な違いは、データフローエンジンが、連結された変数がソースから来たものか、あるいはユーザーが提供したデータである可能性があるかを判断し、そうでなければ発見を行わないということです。ソースコードスキャンでは、そのような能力はありません。発見された場合、開発者は、連結された変数が潜在的に危険なソースからのものであるかどうかをソースコードを通して確認する必要があります。ソースに対するチェックがないため、ノイズとなる発見が増える可能性がありますが、ソースコードスキャナーにも多くのチェックがあり、既知のサニタイザーが使用されていれば、発見を取り除けます。ノイズの発見があったとしても、多くの場合、危険な慣行や脆弱性が示されるため、パラメータ化されたクエリなど、別のアプローチが必要になる可能性があります。

このアプローチの利点は、ここから得られるすべての発見が、非常にAPIやパターンに特化したものになることです。を説明するために、より的を絞った情報を提示することができることです。

このアプローチの利点は、ここから得られるすべての知見が、非常にAPIやパターンに特化したものになることです。その結果、問題を説明し、より安全な代替アプローチを推奨するための、より的を射た情報を提示できます。これは、セキュリティ欠陥を処理しようとする開発者に、即座に消費可能な価値を提供します。

フィルタリング結果

バイトコード/コンパイルスキャン

このスキャンタイプはより正確ですが、誤検出の数をさらに減らすために、追加のルールを作成できます。すべての静的解析ツールは、標準的なフレームワークについては知っていますが、自社で構築した独自のフレームワークについては知らないはずです。そのため、独自のフレームワークを扱う場合、データのソースが何であるかは分からない。あるいは、潜在的なシンクについて知らないかもしれない。ソースとシンクに関する知識がないため、偽陰性が生まれるのです。これらはスキャナーでは検出できない本当の脆弱性です。データフローについては、これらを検出する自動化された方法がありますが、手動でルールを作成することで、非常に正確で脆弱性の検出率を向上させるられます。同時に、独自のサニタイザーやバリデーターを定義することで、スキャンの精度を向上させられます。

さらに、取得した結果にはDataFlowが含まれ、アプリケーションの様々な部分がデータに触れていることが分かります。結果を調査し、サニタイザーやバリデーターを特定したら、この特定のパスは攻撃に対して脆弱ではない、と言うことができるのです。結果を見ると、ソースからシンクまでたどったデータとそのステップを分析できるため、高度なフィルターを作成できます。このトレースのプロパティに基づいて、特定の問題を隠したり、削除したりすることができるのです。また、異なるソース、シンク、APIによって物事をグループ化することも可能です。ひいては、アプリケーションが特定の攻撃に対して脆弱であるかどうかを迅速に分析する方法を提供します。

ソースコードスキャン

ソースコードスキャンの否定的な点、あるいは好ましくない点の1つは、フィルタリングが比較的基本的なものであることだ。トレースに関することはできませんし、アプリケーションのどの部分がコードをサニタイズしているかを理解するのに役立つような高度なフィルタリングを行うこともできません。そのようなフィルタを作成するために必要なデータを持っていないのです。深刻度、異なる脆弱性タイプ、ファイルなどの項目でフィルタリングできます。また、カスタムルールのオプションもありません。自社開発のフレームワークを使用している場合、そのフレームワークに対するセキュリティの判断は行いません。しかし、あなたのコードで危険な使われ方をしている一般的なフレームワークについては、お伝えできます。

このようにソースからシンクまでのデータ分析を行うオプションがなければ、このような技術は誤検出を起こしやすくなります。例えば、SQL文の中で何かが連結されているのを見たら、SQLインジェクションの可能性があるとして警告を出します。しかし、この何かのデータがどこから来たのか分からないため、危険ではないことを伝えている可能性があります。

使用例

バイトコード/コンパイルスキャン

ソースコードスキャンと比較すると、動作が遅くなるというマイナス面もあります。この種の解析は、多くの計算能力を必要とします。また、コードを効率的に解析できるように、コードがバイトコード形式かコンパイル可能な状態であることが必要です。

ソースコードスキャンよりも時間がかかるので、大規模なアプリケーションの夜間スキャンや手動コードレビューに適しています。この技術は、サイズが小さい最新のマイクロサービスベースのアプリケーションのDevOpsパイプラインの一部として使用できます。

また、DataFlowは、できるだけ多くの脆弱性を早期に正確に発見するために、重要なアプリケーションに推奨されています。

以下のような用途に向いています。

- 大規模プロジェクトでの一晩のスキャン

- マイクロサービス向け自動化パイプライン

- 手動コードレビュー

ソースコードスキャン

ここまで列挙した内容からすると、バイトコード/コンパイルスキャンに軍配が上がりそうな気がしますが、そうではありません。ソースコード・スキャンは、特定のユースケースにおいて非常に強力な効果を発揮することができる。ソースコードスキャンを使うのに最適な場所は、リリースサイクルが非常に速いアプリケーションです。非常に速いリリースを行っていて、素早くスキャンして情報を得たい場合は、ソースコード・スキャンの方が良い選択肢となります。コードのスニペットや最近触ったファイルまでスキャンしてくれるんだ。バイトコードやコンパイル済みのスキャンよりもはるかに速く、検出した内容をすべて教えてくれる。あまり重要でないアプリケーションに使用するとよいでしょう。設定せずにクイックスキャンを実行し、重要な問題を見て、仕事を続けられます。

また、バイトコードがなければ、アプリケーションをコンパイルすることができませんが、これも良いシナリオの一つです。世の中にはたくさんのフレームワークがあり、コードを構築する方法もさまざまです。私たちは最も一般的なものをサポートしていますが、特定のフレームワークをスキャンできないエッジケースは常に存在します。ソースコードスキャンを使えば、コードを読み込むだけで、データフロー解析に必要なグラフの作成を気にすることなく、取り組むことができるようになります。

このような場合に有効です。

- リリースサイクルが非常に速いアプリケーション

- アプリケーションの迅速なチェック

- コンパイルできないアプリケーションやバイトコードがない場合など

共通点

両者に共通するのは、同じ種類の脆弱性を発見することです。問題の数、場所、全体的な情報などは異なるかもしれませんが、どちらのスキャナーも同じ種類の問題を特定し、多くの場合、まったく同じ問題を特定します。注意すべき点は、両者が同じものを見つけるとはいえ、同じものを見つけるということです。結果は同じではありません。データフローでSQLインジェクションを発見し、ソースコードスキャナーで同じSQLインジェクションを発見した場合、ツールによって異なる所見として扱われることになります。一度、一つのスキャナー・タイプで始めたら、同じものを使い続けることをお勧めします。

同じ一般的な修正アドバイザーを利用することができるようになります。具体的な問題への取り組み方、潜在的な影響、適用すべき改善策を読むことができます。両方のスキャナーの結果から、これらの情報を得られます。ソースコードは、ほとんどの場合、特定の API をどのように扱うかについて直接的な情報を与えてくれる。

レビューサイト ITreview にて、HCL Software の4つの製品のレビュー投稿キャンペーンを実施中 (先着順)

2022/3/9 - 読み終える時間: ~1 分

ビジネス向けソフトウェア・クラウドサービスのレビューサイト ITreview にて、HCL Software の4つの製品のレビュー投稿キャンペーンを実施しています。最大1,500円分の Amazon ギフト券をプレゼント(先着順) です。

HCL BigFix、HCL Unica、HCL AppScan、Notes/Domino をお使いのお客様が対象となります。奮ってご参加ください。

HCL AppScan Enterprise を使用した Microsoft Azure DevOps における DevSecOps の実現

2022/3/2 - 読み終える時間: 5 分

Achieve DevSecOps in Microsoft Azure DevOps Using HCL AppScan Enterprise の翻訳版です。

HCL AppScan Enterprise を使用した Microsoft Azure DevOps における DevSecOps の実現

2022年2月28日

著者: Parimal Sureshagarkhed / Lead Software Engineering

すべてのWebアプリケーションプロジェクトは、クライアントサーバーアーキテクチャを採用しており、コラボレーションを容易にするために、コードはオンラインリポジトリにプッシュされています。この方法は、アプリとサーバーの継続的インテグレーションとデリバリー(CI/CD)を可能にするためにも重宝されています。Azure DevOpsは、アプリケーションの構築からデプロイ、CI/CDパイプラインの管理までの完全なパッケージを提供する、そのようなプラットフォームの1つです。新しくデプロイされたアプリケーションの安全性はどうなのか、セキュリティテストをCI/CDパイプラインに統合する方法はないのか、考えたことはありますか?その答えは「Yes」です。HCL AppScanエクステンションを使用して、これを実現する方法を探ってみましょう。

インストールと設定

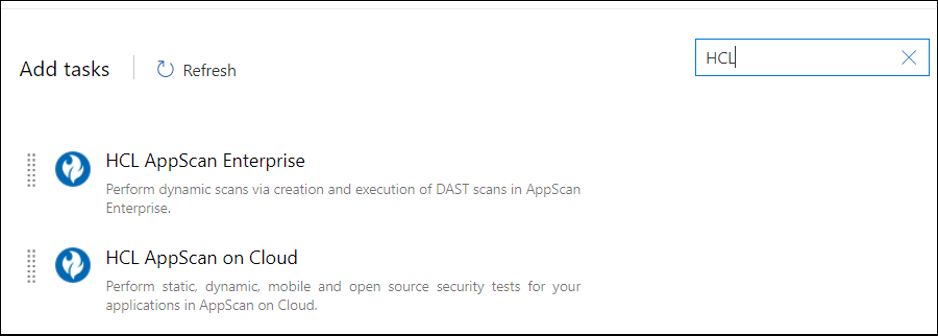

この拡張機能は、Azure DevOps marketplace から自由にダウンロードできます。

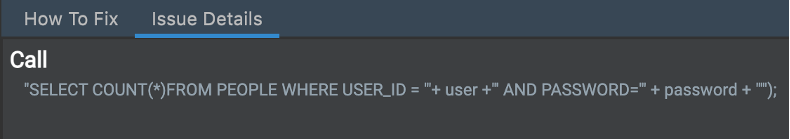

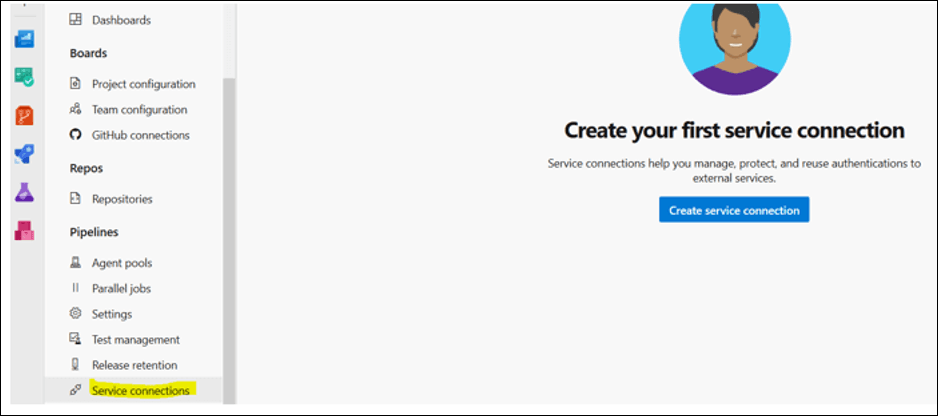

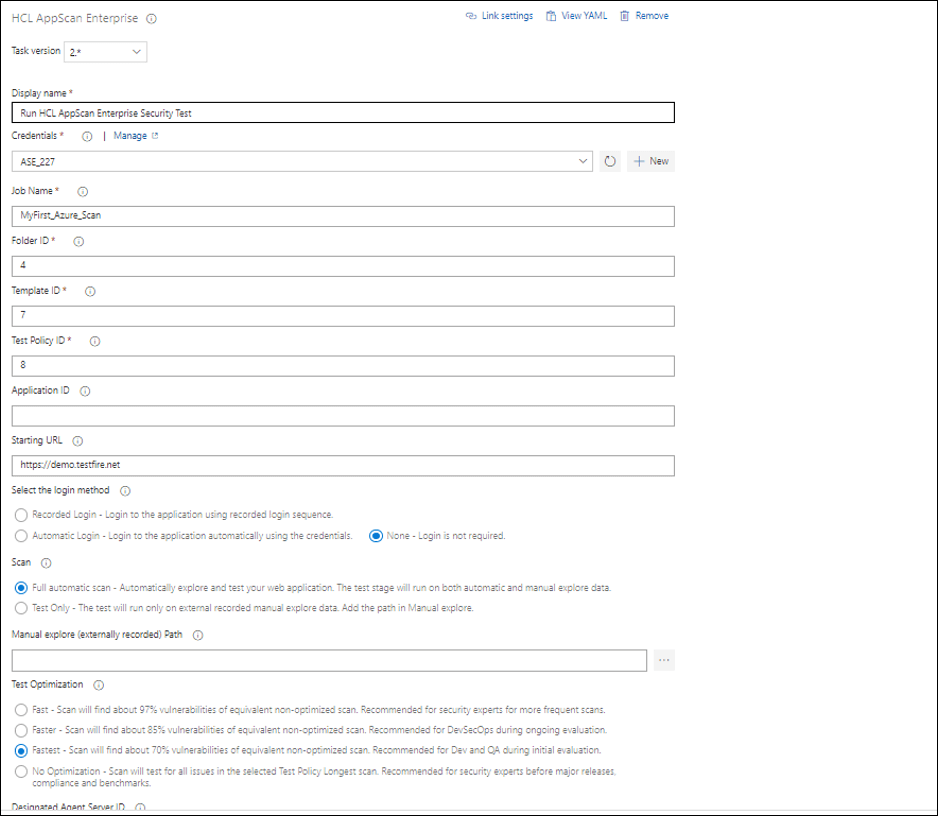

拡張機能をインストールしたら、AppScan Enterprise(ASE)のクレデンシャルを KeyID で設定し、Azure DevOpsのService Connectionを使用して設定する必要があります。

ASEサーバーのURL(URLの形式は、https://<ホスト名>:<ポート>/aseのようなものです)を入力し、キーとシークレットを提供します。ASEのkeyIdとSecretを生成するには、このリンクの内容に従ってください。

パイプラインの設定

新しいパイプラインを作成し、以下のようにHCL AppScan Enterpriseという種類のタスクを追加します。

パイプラインに追加されたタスクの関連する詳細を入力します。ASE REST API を使用して、フォルダー ID、テンプレートID、テストポリシーID、アプリケーションIDを取得できます。開始URL」フィールドは、セキュリティスキャンされるアプリケーションのURLです。以下にそのサンプルを示します。

YAML スクリプトの使用

スキャンの設定には、以下のようなyamlスクリプトを使用できます。

以下に例を示します。

ステップ

-task:HCLTechnologies.ApplicationSecurity-VSTS.custom-ase-task.HCLAppScan Enterprise@2

displayName: ‘Run HCL AppScan Enterprise Security Test’

inputs:

ServiceEndPointAse: ‘ASE_227’

jobName: ‘MyFirst_Azure_Scan’

folderId: 4

templateId: 7

testPolicyId: 8

startingURL: ‘https://demo.testfire.net’

loginMethod: None

optimization: Fastest

suspend: false

yamlスクリプトがデプロイメントに使用されている場合、上記のステップを追加できます。そうでない場合は、前の図にあるようなタスクを追加できます。

これで、HCL AppScanエクステンションは、あなたのプロジェクトのCI/CDパイプラインに組み込む準備ができました。

主な機能

- 新しくデプロイされたWebサイトや、ローカルでホストされているサイト、公開サイトをスキャンし、セキュリティタスクを追加して、セキュリティスキャンを行えます。

- タスクは、アクティビティレコーダーを使用して、Webサイトの特定のフロー(新しくデプロイされたもの、ローカルでホストされているもの、公開サイト)をスキャンできます。この小さなユーティリティーを使用すると、Webサイトのトラフィックとアクションを記録し、それらの記録を選択したAppScan Dynamic分析ツール(HCL AppScan EnterpriseまたはHCL AppScan StandardまたはHCL AppScan On Cloud)にアップロードできます。記録したファイルは、「Azure Repos Git」「GitHub」「GitHub Enterprise Server」「Bitbucket Cloud」に格納でき、記録ファイルのパスをパイプライン構成で指定して同様に使用できるようにすることが可能です。

- HCL AppScan Enterpriseタイプのタスクを複数追加することで、1つのパイプラインで多くのサイトをスキャンできます。セキュリティテストレポートとともに、各サイトの問題点のセキュリティサマリーが表示されます。このレポートには、スキャンの問題点と、報告された問題点に対する対処法が記載されています。

- ビルドをトリガーする前に、設定とメールアラートの有効化および構成をサポートする。

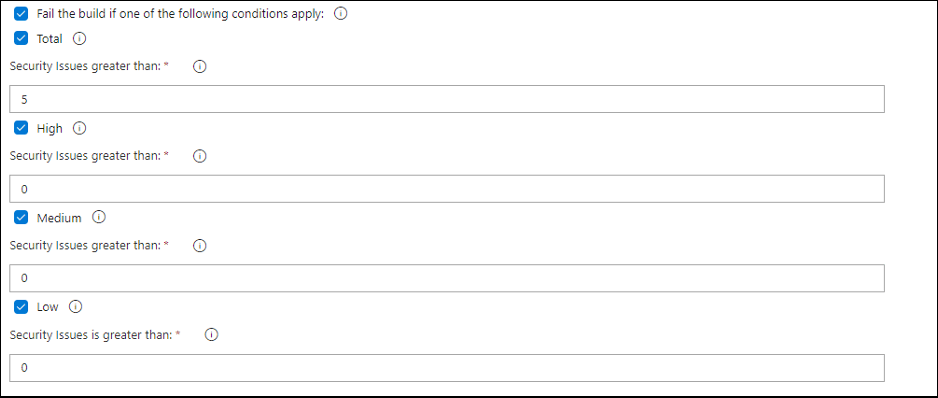

- セキュリティ結果に基づいてビルドが失敗するように設定することができる。例えば、セキュリティの高い脆弱性が5つ以上ある場合、ビルドを失敗させることができる。

以下のように設定できます。

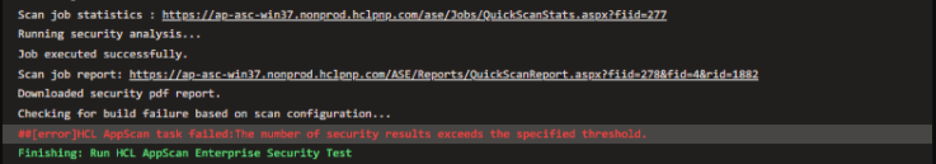

上記の条件を満たした場合、Azure のビルドは失敗し、Azure のコンソールに適切なメッセージが表示されます。コンソールメッセージのサンプルは以下の通りです。

-

速度と課題のカバレッジのバランスを選択することで、スキャン時間を短縮できます。最適化されたスキャンでは、継続的な統計分析に基づいて、深刻度が低い、または可能性が低い脆弱性については、テストポリシーで定義されたテストが省略されます。テストの最適化について詳しくは、こちらをご覧ください。

-

スキャンレポートを JSON および PDF 形式でダウンロードするオプションがあります。PDF レポートは、スキャン実行後のパイプライン ログからパイプライン タスク構成中にアプリケーション ID (オプション フィールド) を選択した場合にのみ生成できます。

-

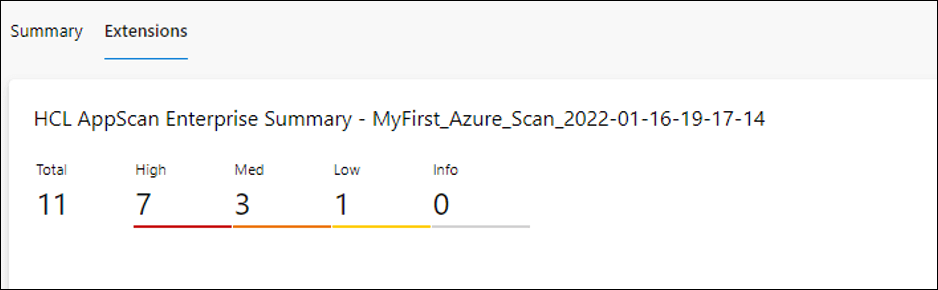

ビルドサマリー情報には、スキャンが正常に完了すると、深刻度に基づいた問題数が表示され ます。

他の不具合追跡システムとの統合

パイプラインタスクの構成中にアプリケーションID(オプションフィールド)を選択すると、AppScan Enterprise Interfaceで指定したアプリケーションの下にセキュリティ問題を表示できます。AppScan Issue Management Gatewaysサービスにより、課題をAppScan EnterpriseからJira、Azure、Rational Team Concertなどの課題管理アプリケーションに移行できます。

HCL AppScan on Cloud の新機能とは?

2022/2/16 - 読み終える時間: 3 分

What’s New in AppScan on Cloud? の翻訳版です。

HCL AppScan on Cloud の新機能とは?

2022年2月15日

著者: Rob Cuddy / Global Application Security Evangelist

最近AppScan on Cloudをご覧になっていない方は、スキャンをより簡単に、より有意義にするいくつかの素晴らしい新機能を見逃されています。 2021年の終わりには、いくつかの新しい革新と改善が追加され、ユーザーに大きな利益をもたらすと思います。 それでは、追加された機能のいくつかを見てみましょう。

Log4j固有のテスト

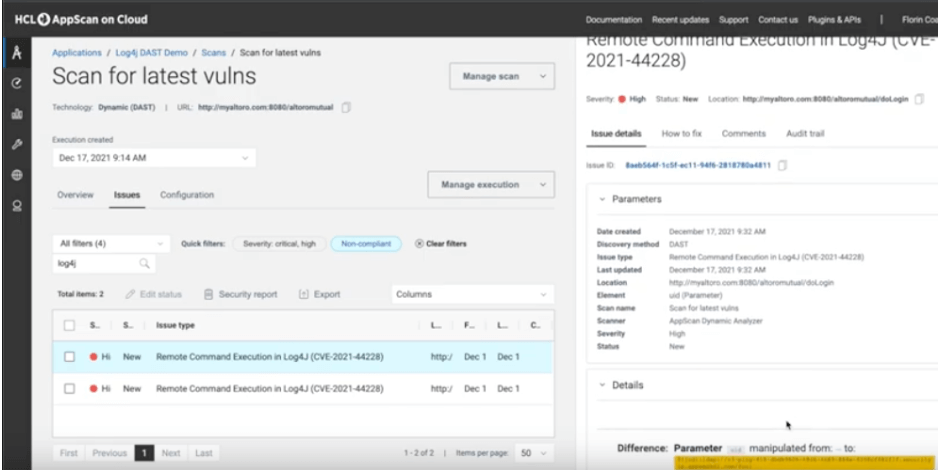

Log4jの脆弱性をめぐる様々なニュースから、AppScan on CloudがLog4jの検出と改善ガイダンスを提供するテスト機能を追加することは自然な流れでした。 具体的には、DASTテスト用に新しいセキュリティ・ルールが追加され、このルールはすべてのテスト最適化タイプに自動的に含まれるため、スピードの最適化を行っている場合でもLog4jの問題を見逃す心配がありません。 ASoC の OSA テストは、Log4j で特定された 4 つの CVEs すべてに関連する脆弱性を検出します。 以下の図 1 は、新しいテスト結果が潜在的なリモートコマンド実行の脆弱性を発見した簡単な例を示しています。 また、この DAST テストの例は、YouTube の例で見られます。

図1:AppScan on CloudでのLog4jの脆弱性発見

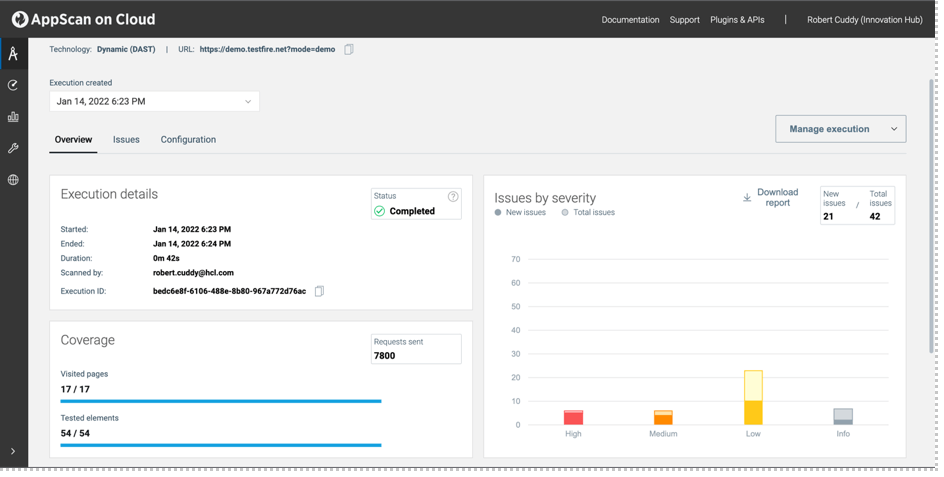

新しいシングルスキャンレポート

ASoCに追加された非常にクールな新機能の1つが、シングルスキャンビューです。 以下の図2は、この新しいビューがどのように見えるかの例を示しています。 これはスキャンに関する詳細なレポートであり、スキャンの実行中にも見ることができる。 訪問したページの数、テストした要素、発見された問題を確認できます。 スキャンが完了すると、問題を表示したりフィルタリングしたり、レポートをダウンロードできます。 スキャンレポートの列はクリックすることもでき、issueタブのフィルタリングリストにつながります。 また、スキャンで発見された新しい課題をスキャンカードに表示し、そのスキャンで最初に発見された課題まで具体的に掘り下げることができるようになりました。

もう一つの大きな特長は、issueタブで個々のissueに簡単にコメントを追加できることです。 課題をクリックし、"コメント "を選択するだけです。 この機能は、チームメンバーとフィードバックを迅速かつ容易に共有するために使用できます。

図2:AppScan on Cloudの新しいSingle Scan View

新しい対応言語

ASoCは最近、主にIBM IやOS/400システムで使用されるビジネスアプリケーション用のプログラミング言語であるRPG(Report Program Generator)をサポートすることを発表しました。 RPGの詳細については、programmer.ioのサイトを参照してください。 これはASoCユーザーにとって、.rpg, .rpgl, .rpgleのファイルタイプが静的解析に含まれるようになったことを意味します。 この記事を書いている時点で、AppScan on Cloudは30以上の異なる言語をサポートしています。

より高い柔軟性と制御性

AppScan on Cloudが常に注力しているのは、有意義で効果的な脆弱性修正につながるスキャンをより簡単に実行できるようにすることです。 この取り組みの一環として、2021年版OWASP Top 10の新しいレポートタイプを追加し、ASoCユーザーがスキャンを制御するための柔軟性を高めるためのいくつかの新機能を追加しました。

具体的には、以下のものが追加されました。

-

.NETネームスペースを含む、含まないの両方をサポートします。

-

Java並列処理時のキャッシュ位置の指定が可能になりました。

-

新しい Rider プラグイン

-

アプリケーションで初めて発見された問題を表示するためのサポートが強化されました。

-

設定されたスケジュールのスケジュールと編集をより簡単に行えるようになりました。

-

スキャンの "Scheduled "と "Repeat "の状態を示す新しいアイコンが追加されました。

-

最後に、30分間操作がない場合の自動ログアウトを割り当て、ビジネスユニットの管理方法について2つの変更を追加しました。

-

また、ビジネスユニットの管理方法に2つの変更を加えました。

IASTに特有のもの

そしてもちろん、ASoCに関する議論は、インタラクティブ・アプリケーション・セキュリティ・テスト(IAST)のために追加された新機能を強調することなしには完了しません。 今回は、IASTエージェントの設定を更新する機能を追加し、全体的なパフォーマンスの向上、Java 17のサポート、Javaプロパティでプロキシが設定されている環境でのAppScan Enterpriseとの通信のサポートを強化するための変更を加えました。 また、IASTにいくつかの新しいセキュリティ機能を追加しました。 これには、JaxBクラスのXXEを識別できるようになったことが含まれます。 この特定の脆弱なクラスに関する詳細情報は、OWASP XXE サイトで確認できます。 また、JSON XSS 情報の問題(脆弱なデータが JSON としてレスポンスに書き込まれる XSS の亜種)の検出も追加されました。

まとめ

すでにAppScan on Cloudのユーザーであれば、これらの新しい追加機能の利点を享受できると確信しています。 また、そうでない場合は、AppScan on Cloudのサイトにアクセスし、無料トライアルに登録してご自分の目で確認されることをお勧めします。

HCL AppScan で DeFi アプリケーションを保護する

2022/2/1 - 読み終える時間: 2 分

Secure DeFi Applications with HCL AppScan の翻訳版です。

HCL AppScan で DeFi アプリケーションを保護する

2022年1月28日

著者: Orlando Villanueva / Product Marketing Manager, AppScan

ここ数カ月で分散型金融(DeFi)市場が爆発的に拡大する中、アプリケーション・セキュリティは企業だけでなく、多くの企業にとってますます重要なものとなっています。DeFiの人気の高まりは、暗号通貨市場におけるその支配力を見ればわかります。coinmarketcap.comによると、上位100の暗号通貨のうち約50%が、ユーティリティー構造の一部としてDecentralized Financeプロトコルを搭載しているとのことです。

最近の記念碑的な成長にもかかわらず、DeFiは完璧ではありません。取引所に保管されている資金の安全性に関する懸念は絶えません。cryptosec.info によると、"2021年12月現在、DeFi市場内で発生したDeFiエクスプロイトは合計?75件あり、失われた資金はこれらのエクスプロイトの時点で合計?約17億ドルに達しています。" 分散型取引所がユーザーデータを適切に保護しない場合、機密情報は漏洩し、ユーザーは広範な個人情報の盗難に遭い、投資家は大きな資金喪失を経験することになるのです。

このブログでは、DeFiとは何か、開発者がコードを保護する際に活用すべきベストプラクティスとは何か、そしてHCL AppScanの柔軟な展開と複数のスキャンソリューションが、アプリケーションを継続的に保護し、あらゆる脆弱性を迅速にスキャンするためにどのように役立つかを探っていきます。

分散型金融(DeFi)とは?

DeFiは、ユーザーが中央集権的な機関の外でサービスにアクセスできるようにする新しいタイプの金融システムです。公平性と平等性を約束し、中間マージンを取らずにお金、投資、ローン、保険などを約束することで投資家を惹きつけています。

2014年に初めて登場したDeFiは、従来の銀行システムの透明性の欠如と規制管理の制限をめぐる懸念から開発されました。投資家は、ビットコインのブロックチェーンとイーサリアムのスマートコントラクトを通じてDeFiの代替プラットフォームを構築し、資金を直接受け取ることでこれらの問題を回避し、安価な取引、銀行の救済措置に対する保険、および透明性の向上を実現しました。DeFiは、政府の検閲を受けることなく、極めて低い手数料で極めて速い速度を提供します。

DeFiアプリケーションのセキュリティを確保するには?

従来の銀行業界と同様に、ほとんどのアプリケーションにはアプリケーション・セキュリティ・アセスメントで同じ脆弱性とリスクが含まれているため、DeFiサービスではアプリケーション・セキュリティ・テスト(AST)が重要です。

プロジェクトの安全性を高めるには、まず、アプリケーションのスキャンを行い、Webの脆弱性を確認します。アプリのビジネスロジックの欠陥を可視化したら、自動化されたWeb脆弱性テストを設定し、OWASPトップ10 の脆弱性 がカバーされているかどうかを確認します。最後に、DeFiプロジェクトを安全かつセキュアに維持するために、以下の3つのステップを実行する必要があります。

-

静的解析ツール(SAST)を利用して、バグを早期に検出する。このツールは、スマートコントラクトを自動的にスキャンして、潜在的な脆弱性を探します。

-

ソリューションの自動テストスイートを有効にする。従業員は素晴らしいですが、脆弱性を継続的に監視するために従業員に依存すると、コードカバレッジの欠如やデプロイの遅れにつながる可能性があります。

-

ソフトウェアライフサイクル全体にセキュリティファーストのアプローチを取り入れる。本番稼動前に安全で信頼できるスマートコントラクトを構築するために常に最善を尽くすべきですが、ブロックチェーンとDeFi技術の現実は常に変化しているため、プロジェクトが攻撃のリスクにさらされる可能性があることを意味します。常に発展し続けるDeFiの性質に対応するために、セキュリティは全チームで共有する責任にしましょう。適切なASTツールを提供し、エンタープライズレベルの可視性を取り入れて、SDLCプロセスの各ステップで継続的にプロジェクトを保護することができます。

HCL AppScanでDeFiアプリケーションのセキュリティを維持する

HCL AppScanでアプリケーションのセキュリティを継続的に確保します。潜在的な脆弱性をオンザフライでスキャンする場合でも、継続的な自動テストソリューションを有効にする場合でも、AppScanは以下の機能でお客様をカバーします。

- クラウド、オンプレミス、またはその両方のハイブリッドでの柔軟な展開。

- SAST、DAST、IAST、OSAを含む複数のセキュリティテストツール。

- お客様のアプリケーションセキュリティプログラムの健全性と成功のために、さまざまなサポートサービスを提供します。

すべてのDeFiプロジェクトにおいて、ソフトウェア開発ライフサイクル(SDLC)の早い段階で脆弱性に対処し、安全なプロトコルをより速く、より大規模に提供します。

AppScanの一連のセキュリティテストツールの詳細については、こちら をご覧ください。