AI セキュリティの未来: LLM に特別な注意が必要な理由

2025/1/28 - 読み終える時間: ~1 分

The Future of AI Security: Why LLMs Need Extra Care の翻訳版です。

AI セキュリティの未来: LLM に特別な注意が必要な理由

2025年1月27日

著者: Adam Cave / Product Marketing Manager, HCL AppScan

ジェネレーティブ AI (GenAI) は業界を揺るがし、企業に革新と効率的な運用のための刺激的な方法を提供しています。ChatGPT、Llama 2、MidJourney などのツールにより、企業はパーソナライズされた顧客体験を拡大し、これまでにないほどワークフローを合理化できます。しかし、これらのテクノロジーが主流になるにつれて、特にセキュリティの面で新たな課題が生じます。

多くの GenAI ソリューションの中核を成すのは大規模言語モデル (LLM) であるため、LLM がもたらす固有のリスクと、それらを効果的に管理する方法を理解することが重要です。

OWASP Top 10 for LLM Applications チームの LLM AI サイバーセキュリティ & ガバナンス チェックリストは、組織がまさにそれを行うのに役立ちます。これは、LLM の導入に関連するリスクを特定して軽減するように設計された実用的なガイドです。チェックリストはここでの焦点では??ありませんが、業界のトレンドを強調しています。アプリケーションセキュリティテストに関しては、LLM に特別な注意が必要です。

LLM セキュリティがこれほどユニークな理由

LLM は強力ですが、従来のソフトウェアとは異なる癖があります。まず、本質的に予測不可能であるため、同じ入力から異なる出力が得られる可能性があります。これが LLM の汎用性を高める理由の 1 つですが、信頼性とセキュリティの課題も生じます。

たとえば、攻撃者はプロンプト インジェクションなどの手法を使用して脆弱性を悪用できます。プロンプト インジェクションでは、入念に作成された入力によってモデルが意図しない、または有害な出力を生成するように強制されます。もう 1 つの懸念は、機密情報がモデルの応答で不注意に表面化するデータ漏洩です。これらのリスクは、LLM がプラグインや API とやり取りするときに増幅されるため、堅牢なアプリケーションセキュリティテストは必須です。

OWASP のチェックリストでは、既存のガバナンス フレームワークに GenAI セキュリティ対策を統合することを強調しています。これには、HCL AppScan などのアプリケーションセキュリティ ツールを使用した定期的な脆弱性評価が含まれます。組織は、基盤となるコードのテストに加えて、安全なデータ処理方法を確認し、セマンティック検索による操作の脆弱性など、LLM 固有の弱点についてアプリケーションをテストする必要があります。

AI 戦略にセキュリティを組み込む

企業が実行できる最も重要なステップの 1 つは、LLM をスタンドアロン ツールではなく、より広範なセキュリティ エコシステムの一部として扱うことです。つまり、ソフトウェア レビューからデータ プライバシー対策まで、LLM ガバナンスを既存のプロトコルに組み込むことを意味します。OWASP は、安全でないプラグイン設計や、リモート コード実行につながる可能性のある不正なアクセス ポイントなどのリスクを発見するために、プロアクティブなセキュリティテストの必要性を強調しています。

トレーニングもパズルの重要なピースの 1 つです。従業員は、AI の可能性と落とし穴の両方を理解する必要があります。特に、開発者とサイバーセキュリティチームは、ディープ フェイクやなりすましの脅威などのリスクを認識できるようにトレーニングを受ける必要があります。また、「シャドー AI」の危険性も見逃さないでください。従業員が承認プロセスをバイパスして不正な AI ツールを使用すると、チームが予期していなかった脆弱性が生じます。

これが重要な理由

HCL AppScan などのツールを使用したアプリケーションセキュリティテストは常に重要でしたが、GenAI の台頭により、緊急性がさらに高まっています。 LLM に関連するリスク (幻覚 (モデルが不正確または捏造された情報を生成する) や敵対的攻撃など) は、単なる技術的な懸念ではありません。信頼、コンプライアンス、意思決定に影響を及ぼし、ビジネスに実際の結果をもたらす可能性があります。

セキュリティとガバナンスを優先することで、組織は不要なリスクにさらされることなく GenAI の潜在能力を最大限に引き出せます。OWASP のチェックリストは、まさにそのための青写真を提供し、企業が責任を持って自信を持って革新するのを支援します。

ジェネレーティブ AI は単なるトレンドではなく、未来です。新たな脅威に先んじて AI が提供するすべてのものを最大限に活用するには、HCL AppScan のチームに連絡して、セキュリティを維持するために必要なツールと戦略をより深く理解することを検討してください。

HCL AppScan Standard が AWS Marketplace に掲載されました

2025/1/27 - 読み終える時間: 3 分

HCL AppScan Standard Now Listed on AWS Marketplace の翻訳版です。

HCL AppScan Standard が AWS Marketplace に掲載されました

2025年1月24日

著者: Adam Cave / Product Marketing Manager, HCL AppScan

サイバーセキュリティは、デジタル+ 経済におけるあらゆる規模の組織にとって重要な優先事項です。顧客の要求を満たすために導入される Web アプリケーションや API が増えるにつれて、これらのデジタル資産のセキュリティを確保することが最重要になります。

HCL AppScan Standard は、これらの課題に対処するために設計された高度な動的アプリケーションセキュリティ テスト (DAST) ソリューションです。この業界をリードするテクノロジーは、AWS Marketplace で購入できるようになりました。これにより、その範囲が大幅に拡大し、さらに多くのエンタープライズ カスタマーに、実証済みのアプリケーションセキュリティ ソリューションへの比類のないアクセスを提供します。

HCL AppScan Standard とは何ですか?

HCL AppScan Standard は、侵入テスト担当者やセキュリティ専門家が Web アプリケーションや API の脆弱性を特定して軽減できるように設計された堅牢なセキュリティ ツールです。このソリューションは、利用可能な最も強力なスキャン エンジンの 1 つを活用して、自動スキャンを実行し、潜在的なセキュリティ上の欠陥がないかアプリケーションを調査およびテストします。

主な機能は次のとおりです。

-

自動脆弱性検出: AppScan は、実際の攻撃シナリオをシミュレートすることで、OWASP Top 10 の脆弱性を含むセキュリティ問題を特定します。

-

包括的なレポート: 詳細な脆弱性の説明、テストの説明、および修復アドバイスにより、チームは問題を迅速にトリアージして優先順位を付けて解決できます。

-

継続的なセキュリティテスト: リスクを評価し、デジタル資産を保護しながら、本番環境で Web アプリケーションを継続的にテストします。

-

実用的な洞察: アドバイザリは明確な修復ガイダンスと修正の推奨事項を提供し、チームがアプリケーションセキュリティ テストを効率的に強化できるようにします。

AWS Marketplace での HCL AppScan Standard

AWS Marketplace での HCL AppScan Standard のリスト掲載は、製品が厳格な AWS Foundational Technical Review (FTR) を経た重要なマイルストーンです。FTR により、ソリューションが運用の卓越性、セキュリティ、信頼性、パフォーマンス効率、およびコスト最適化を重視する AWS Well-Architected Framework に準拠していることが保証されます。

AWS Marketplace 統合の主なメリット

リーチと市場機会の拡大

AWS Marketplace は、世界中の 300,000 を超えるアクティブな顧客へのアクセスを提供します。当社とパートナーにとって、これは AWS 主導の共同販売機会を通じて新しい収益源と顧客エンゲージメントの拡大を意味します。

簡素化された調達と迅速な市場投入 (GTM)

AWS Marketplace は、サブスクリプションと調達のプロセスを簡素化し、顧客のオンボーディング時間を短縮します。これにより、HCL AppScan Standard にすばやくアクセスし、遅延を最小限に抑えて環境に展開できます。

柔軟な価格設定と支払いオプション

特定のニーズに合わせてカスタマイズされた価格設定モデルを活用できます。オプションには、前払い、予測可能な支払いスケジュール、カスタマイズされた契約条件などがあり、予算の管理が容易になります。

一括請求

AWS Marketplace は、料金を 1 つの請求書に統合することで請求を合理化し、財務管理を簡素化して管理オーバーヘッドを削減します。

今後の展望: AppScan 360°

AWS Marketplace への HCL AppScan Standard の掲載が成功したのは、ほんの始まりにすぎません。AWS Marketplace の今後の計画には、複数のテスト技術と複数の導入オプションを備えたクラウドネイティブ プラットフォームである HCL AppScan 360° の追加が含まれています。AWS Marketplace の機能を引き続き活用することで、デジタル インフラストラクチャの保護に取り組むお客様に最先端のセキュリティ ソリューションをより適切に提供できるようになります。

AWS Marketplace での HCL AppScan Standard の存在により、動的なアプリケーションセキュリティ テストをより幅広いユーザーに提供できるようになり、Web アプリケーションと API の脆弱性を特定して修正する強力なツールへのアクセスが簡素化されます。柔軟な調達、拡張されたリーチ、合理化されたプロセスにより、セキュリティ フレームワークをより簡単に強化できるようになりました。

組織がサイバー セキュリティを優先し続ける中、HCLSoftware は革新的なソリューションの提供に引き続き注力し、アプリケーションセキュリティのリーダーとしての地位をさらに強固なものにしています。AWS Marketplace への掲載は、このミッションを達成するための重要な一歩です。

2025 年のサイバー脅威の状況: 予想されることと、それにどのように備えるか

2025/1/22 - 読み終える時間: 2 分

The Cyber Threat Landscape in 2025: What to Expect and How to Prepare の翻訳版です。

2025 年のサイバー脅威の状況: 予想されることと、それにどのように備えるか

2025年1月15日

著者: Nabeel Jaitapker / Product Marketing Lead, HCLSoftware

2025 年を迎えるにあたり、サイバー脅威の状況は高度なテクノロジーとかつてないほどの洗練さで満ち溢れています。

高度なテクノロジーと悪意の融合により、AI を利用した攻撃、ますます高度化するランサムウェア戦術、ディープフェイク詐欺が急増しています。さらに、サプライ チェーンの脆弱性が高まり、重要なインフラストラクチャを標的とする地政学的ハッキング キャンペーンが激化しています。組織はこれらの課題を予測し、資産を保護するために断固たる行動を取る必要があります。

AI を利用したサイバー攻撃の増加

AI は諸刃の剣となっています。組織は AI を活用してサイバー セキュリティ防御を強化しますが、攻撃者は AI を利用して操作を自動化および拡張します。たとえば、AI を利用したフィッシング攻撃は、従来の検出メカニズムを回避して、高度にパーソナライズされた餌を作成できます。

サイバーセキュリティ企業 Darktrace が 2023 年に実施した調査では、AI で生成されたフィッシングメールが 135% 増加したことが明らかになりました1。これは、攻撃者がこの技術にますます依存していることを浮き彫りにしています。

ランサムウェア: 進化する戦術

ランサムウェア攻撃は進化を続けており、二重、三重の恐喝スキームが標準になっています。攻撃者は、データを暗号化するだけでなく、要求が満たされなければ機密情報を漏洩し、業務を妨害すると脅します。業界調査機関 Cyber??security Ventures によると、世界のランサムウェアによる損害は 2025 年までに 300 億ドルを超えると予測されており2、堅牢なインシデント対応戦略が極めて重要であることを強く示しています。

ディープフェイク技術: 詐欺の新たなフロンティア

ディープフェイク技術は、詐欺の強力なツールとして登場しました。 2024 年、ディープフェイク音声詐欺により英国に拠点を置くエネルギー会社が 25 万ドル以上の損害を被り、この技術が信頼と財務の安全性を損なう可能性があることが浮き彫りになりました。ディープフェイク技術がより利用しやすくなるにつれ、組織は本物の通信と偽造された通信を区別するための検証ツールに投資する必要があります。

サプライチェーンと重要なインフラストラクチャの保護

サプライチェーンの相互接続性が高まると、新たな脆弱性が生じます。SolarWinds の侵害とその後の攻撃は、ソフトウェアサプライチェーンの侵害が業界全体に波及する可能性があることを示しました。さらに、重要なインフラストラクチャは依然として国家支援を受けた攻撃者の主要ターゲットであり、業界全体での警戒が必要です。

今後の課題に備える

この進化する環境を乗り切るために、組織は次のことを行う必要があります。

-

ゼロ トラスト アーキテクチャを採用: 厳格なアクセス制御を実施し、ユーザーとデバイスを継続的に検証します。

-

脅威インテリジェンスの活用: リアルタイムの脅威インテリジェンスをサイバー セキュリティ戦略に組み込むことで、新たな脅威に先手を打てます。

-

アプリケーションセキュリティ テストの自動化: 重大な脆弱性が問題になる前に検出して修正するツールを開発者、DevOps、セキュリティチームに提供します。

-

インシデント対応計画の強化: 攻撃中のダウンタイムと経済的影響を最小限に抑えるために、対応計画を定期的に更新してテストします。

-

従業員トレーニングへの投資: 従業員に、特にフィッシングやソーシャル エンジニアリングの試みなどの脅威を認識して対応するための知識を身につけさせます。

2025 年のサイバー攻撃は間違いなく複雑化しますが、予防策を講じることでリスクを大幅に軽減できます。回復力を優先し、新たな脅威に適応することで、組織は資産を保護し、ますます危険になるデジタル世界で信頼を維持できます。

開発者中心の DAST によるアプリケーションセキュリティ テストの変革

2025/1/6 - 読み終える時間: 2 分

Transforming Application Security Testing with Developer-Centric DAST の翻訳版です。

開発者中心の DAST によるアプリケーションセキュリティ テストの変革

2024年12月23日

著者: Ryley Robinson / Project Marketing Manager

アプリケーションセキュリティ テストは、脆弱性が悪用される前に発見して修正するために不可欠です。しかし、従来のアプローチの多くは、ソフトウェア開発を遅らせてきた歴史があります。ソフトウェア開発ライフサイクル (SDLC) の後半でコードとアプリケーションをテストすると、脆弱性が露出したままになり、修正が必要な問題が見つかったときに製品のリリースが遅れる可能性があります。

このような開発の遅れに対処するために、開発者にセキュリティテストの責任が委ねられ、コードの作成中に SDLC の早い段階で脆弱性を発見して修正できるようになります。これは従来、静的アプリケーションセキュリティ テスト (SAST) の使用を中心に行われてきましたが、動的アプリケーションセキュリティ テスト (DAST) の追加機能で開発者を支援することへの関心が高まっています。

Web アプリケーションをクロールして潜在的なエクスプロイト パスをマッピングし、それらのパスに対してテストを実行する DAST は、従来、開発パイプラインの後半でセキュリティチームが使用するツールでした。しかし現在、DAST は SAST の貴重な補完物として認識されており、コードのセキュリティ確保に取り組む開発者にとってゲームチェンジャーになりつつあります。

このトピックは、HCLSoftware の新しいホワイトペーパー「開発者中心の DAST: 内部からセキュアな開発を強化」で詳細に説明されています。 このホワイトペーパーで明らかにされているのは、SDLC ワークフローに直接統合された DAST は、開発者にこれまで以上にリアルタイムのフィードバックと実用的な洞察を提供できるということです。

アプリケーションセキュリティへの新しいアプローチ

開発者中心の DAST は、セキュリティの所有権を開発者に移し、次の機能を提供するツールを提供します。

- リアルタイム フィードバック: コードの作成時に脆弱性を特定します。

- 実用的な洞察: 詳細でわかりやすいレポートにより、修復が迅速化されます。

- シームレスな統合: 一般的な開発環境および CI/CD パイプラインとの互換性があります。

これらのツールは、CI/CD パイプラインへのシームレスな統合と直感的なインターフェイスを備え、開発者にとって使いやすいように設計されています。開発者が専門家だけに頼ることなくセキュリティ問題に対処できるようにすることで、組織はボトルネックを解消し、チーム間の俊敏性とコラボレーションを強化できます。

このプロアクティブなアプローチは、セキュリティ成果を向上させるだけでなく、ペースの速い開発サイクルにも適合します。セキュリティを日常のワークフローに組み込むことで、チームはスピードや品質を犠牲にすることなく、安全なアプリケーションを時間どおりに提供できます。この戦略を採用する組織は、今日の脅威の状況に自信を持って対処しながら、競争上の優位性を獲得できます。

ホワイトペーパー全体をダウンロードして、DAST がセキュリティ戦略をどのように変革できるかを確認してください。

暗号通貨とブロックチェーンがサプライチェーンのセキュリティをどのように変えているか

2024/12/18 - 読み終える時間: ~1 分

How Cryptocurrency and Blockchain are Reshaping Supply Chain Security の翻訳版です。

暗号通貨とブロックチェーンがサプライチェーンのセキュリティをどのように変えているか

2024年12月5日

著者: Ryley Robinson / Project Marketing Manager

サプライチェーンにおける暗号通貨。未来のSF映画のような話に聞こえるかもしれませんが、すでに起きています。ビットコインなどの暗号通貨はブロックチェーン上で実行されます。ブロックチェーンは今やさまざまな業界を揺るがしている技術であり、サプライチェーン管理も例外ではありません。しかし、他の新興技術と同様に、特にアプリケーションのセキュリティに関してはリスクが伴います。詳しく見ていきましょう。

小売、製造、食品生産などの業界の大手企業がブロックチェーンの波に乗っています。この採用は、透明性、スピード、コスト削減などの潜在的なメリットへの関心が主な要因です。たとえば、ウォルマートはブロックチェーンを使用して、農場から棚までの農産物をほぼリアルタイムで追跡し、食品の安全性に関する懸念に迅速に対応しています。同じことが、コンテナ物流を合理化するためにブロックチェーンを使用している Maersk などの海運大手にも当てはまります。

しかし、企業がブロックチェーンベースのソリューションを採用するにつれて、システムは新たな脅威にさらされることになります。ブロックチェーン アプリケーションを構築する開発者は、この変革の中心であり、脆弱性を悪用しようとするハッカーも同様です。

サプライ チェーン管理では、暗号通貨とブロックチェーン テクノロジーが連携して、分散型の改ざん防止台帳を作成します。これは、サプライ チェーン上の誰もがアクセスできるが、合意なしに変更することはできないオープン ノートブックのようなものだと考えてください。暗号通貨を使用すると、支払いを即座に行うことができ、契約はスマート コントラクトを通じて自動的に実行でき、すべてのトランザクションは偽造がほぼ不可能な方法で記録されます。

ブロックチェーン自体は、その暗号化基盤と分散型の性質により、非常に安全であると考えられています。ただし、ブロックチェーンとインターフェイスするアプリケーションは、ハッカーの主なターゲットです。Positive Technologies の調査によると、ブロックチェーン アプリケーションの 92% に重大なセキュリティ脆弱性が含まれています。主なリスク領域には次のものがあります。

スマート コントラクトの悪用: 2016 年、DAO (分散型自律組織) は、スマート コントラクト ロジックの欠陥により 5,000 万ドルの盗難に遭いました。 API 攻撃: API はブロックチェーン アプリケーションを外部システムに接続します。セキュリティが不十分な場合、攻撃者は API を悪用してデータを盗んだり、トランザクションを変更したりできます。 フィッシングとユーザー認証の弱点: サプライ チェーンの関係者は、弱いパスワードの使用やフィッシング詐欺によって、機密データをうっかり公開してしまう可能性があります。

アプリケーションセキュリティ テストの役割

サプライ チェーンは文字通り世界中に広がっています。アジアの工場からヨーロッパの倉庫、北米の店頭まで、ブロックチェーンと暗号ソリューションは無数のシステムやアプリケーションと統合する必要があります。この接続の網は、巨大な攻撃対象領域を生み出します。

スマート コントラクトを例に挙げてみましょう。スマート コントラクトは、条件が満たされると自動的に実行される、ブロックチェーンに保存されたプログラムです。スマート コントラクトは仲介者を排除するのに最適ですが、適切に記述されていないスマート コントラクトは、ハッカーに悪用されて資金を横取りしたり、サプライ チェーンに混乱を引き起こしたりする可能性があります。ここで、HCL AppScan などのアプリケーションセキュリティ テスト ツールが威力を発揮し、開発者がコードの脆弱性を特定して修正し、実際にコードが公開される前にそれを実行できるようにします。

IBM の 2023 年データ漏洩コストレポートによると、漏洩の平均コストは現在 445 万ドルで、サプライ チェーン関連の漏洩は波及効果によりさらに高額になることが多いです。ブロックチェーンが侵害されると、サプライ チェーン全体に対する信頼が崩壊し、業務が中断され、評判が損なわれます。

HCL AppScan などのツールは、次の機能を提供します。

-

静的アプリケーションセキュリティ テスト (SAST): 開発中にソースコードを分析して、ソフトウェア ライフサイクルの早い段階で脆弱性を検出し、展開前にリスクを軽減します。

-

動的アプリケーションセキュリティ テスト (DAST): 実際の攻撃シナリオを模倣して実行中のアプリケーションを評価し、悪用可能な脆弱性をリアルタイムで発見します。

-

ソフトウェア構成分析 (SCA): ブロックチェーン アプリケーションでよく使用されるサードパーティ ライブラリと依存関係のセキュリティ リスクとライセンスの問題を特定します。

-

侵入テスト: 制御されたシミュレートされたサイバー攻撃を実施して、ブロックチェーン環境、スマート コントラクト、API、接続システムの弱点を発見して対処します。

積極的なセキュリティ対策を採用する企業は、リスクを軽減するだけでなく、今日の相互接続されたサプライ チェーンで重要な通貨であるステークホルダーとの信頼関係を構築します。アプリケーションを積極的に保護することで、企業はブロックチェーン エコシステムを保護し、機密データが漏洩したり、さらに悪いことに武器化されたりするのを防げます。

まとめ

サイバー攻撃はすでに毎年企業に数十億ドルの損害をもたらしており、サプライ チェーンがブロックチェーンへの依存度を増すにつれて、リスクは増大する一方です。ハッカーがサプライヤーの支払いを管理するスマート コントラクトを侵害した場合、危険にさらされるのは金銭だけではありません。業務全体が危険にさらされます。ブロックチェーンは本質的には「ハッキング不可能」かもしれませんが、それを中心に構築されたアプリケーションはそうではないことを念頭に置くことが重要です。

開発者、製品マネージャー、またはサプライ チェーンの将来について理解しようとしているだけの人であっても、1 つ明らかなことは、アプリケーションのセキュリティ保護は譲れないということです。HCL AppScan などのツールを使用すると、潜在的な脅威に先手を打つことが容易になり、ブロックチェーンがサプライ チェーンに革命を起こすだけでなく、安全にそれが起こるようになります。

AST と ASPM を使用した回復力のあるアプリケーションの構築: 二重防御戦略

2024/12/17 - 読み終える時間: ~1 分

Building Resilient Applications with AST and ASPM: A Dual Defense Strategy の翻訳版です。

AST と ASPM を使用した回復力のあるアプリケーションの構築: 二重防御戦略

2024年12月12日

著者: Ryley Robinson / Project Marketing Manager

デジタル+ の世界でアプリケーションを保護することは、もはやオプションではなく、必須です。サイバー脅威は絶えず発生しており、堅牢なセキュリティ戦略が最善の防御策です。そこで、アプリケーションセキュリティ テスト (AST) とアプリケーションセキュリティポスチャ管理 (ASPM) が役に立ちます。これらは連携して脆弱性に対する包括的なシールドを提供します。

HCLSoftware の新しい eGuide である「効果的なアプリケーションセキュリティテストとポスチャ管理のためのツールと戦術」では、AST と ASPM の実践に関する幅広い理解が得られます。この包括的なガイドでは、ツールと戦略について説明し、組織がそれらをワークフローにシームレスに統合する方法を概説しています。開発者からセキュリティチームまで、アプリケーションを保護するという共通の責任を強調しています。

AST と ASPM の役割

AST と ASPM ツールの実装には、開発者、セキュリティ専門家、管理者、関係者など、複数のチーム間のコラボレーションが必要です。

静的分析、動的分析、ソフトウェア構成分析などの AST ツールは、ソースコード、Web アプリケーション、API、サードパーティコンポーネントをスキャンしてテストし、ソフトウェアのリリース後に悪用される可能性のあるセキュリティ脆弱性を検出するために不可欠です。これらのツールは、ソフトウェア開発ライフサイクル (SDLC) 全体に統合すると最も効果的です。開発者、DevOps、セキュリティチームが脆弱性をできるだけ早く特定し、修復のコストと複雑さを軽減するのに役立ちます。この「どこでもシフト」アプローチは、開発のすべての段階にセキュリティを組み込むため、組織は安全なアプリケーションを効率的に構築および維持できます。

ASPM は、継続的な監視、自動化された脆弱性管理、一元化されたポリシー適用を組み合わせることで、ライフサイクル全体にわたってアプリケーションを保護するプロアクティブな戦略です。このアプローチにより、組織のアプリケーションセキュリティ環境の明確で実用的なビューが提供され、チームは潜在的なリスクに先手を打てます。

ASPM は、AST ツールおよび開発パイプラインと統合することで、脆弱性を早期に検出し、リスクに優先順位を付け、修復プロセスを合理化します。これにより、多様な開発環境とクラウド インフラストラクチャ全体で堅牢なセキュリティが確保され、組織が回復力を維持し、コンプライアンス基準を満たすのに役立ちます。

包括的な保護のために AST と ASPM を組み合わせたセキュリティ プログラムを構築する方法を学びます。ガイドをダウンロードして、ソフトウェアのセキュリティを確保し、Digital+ 経済で成功するための第一歩を踏み出してください。

SBOM と PBOM によるソフトウェアサプライチェーンの保護

2024/11/18 - 読み終える時間: ~1 分

Protecting Software Supply Chains with SBOM & PBOM の翻訳版です。

SBOM と PBOM によるソフトウェアサプライチェーンの保護

2024年11月8日

著者: Ryley Robinson / Project Marketing Manager

ソフトウェアサプライチェーンには、現代の組織がDigital+ Economyで競争し、勝利するために頼りにしている独自、サードパーティ、オープンソースのソフトウェア コンポーネントのライブラリが組み込まれています。これには、コード開発、依存関係管理、テスト、展開、継続的な更新など、製品ライフサイクルのすべての段階が含まれます。

ソフトウェアサプライチェーンには多数のコンポーネントがあるため、それらすべてを保護するのは大きな課題です。

ハッカーはセキュリティのギャップをますます探すようになり、十分に保護されていない段階を攻撃する可能性がはるかに高くなります。ソフトウェア部品表 (SBOM) やパイプライン部品表 (PBOM) などのセキュリティ ツールは、これらの増大するリスクをうまく管理しようと決意している組織にとってますます重要になっています。

「供給と需要の混乱への備え (“Disruption Preparedness in Supply and Demand”,)」と題した最近の記事で、HCL AppScan の製品ディレクターである Mike Khusid が、SBOM と PBOM がこれらのツールを使って企業を混乱に備える方法について説明しています。トヨタの主要サプライヤーの 1 社に対する 2022 年のサイバー攻撃や、何千もの Web アプリケーションに影響を与えた polyfill.js ハッキングなどの最近の事件は、侵害が金銭的損失、評判の失墜、データ漏洩、法的訴訟などの深刻な結果につながる可能性があることを示しています。ハッカーは、セキュリティポリシーが不十分なサードパーティ ベンダーなど、最も弱いリンクを狙うことがよくあります。

SBOM と PBOM の重要性

アプリケーションセキュリティテストで役割を果たすツールは多数ありますが、SBOM と PBOM はソフトウェアサプライチェーン セキュリティに特化しており、エンドツーエンドのセキュリティの面でゲームチェンジャーとなっています。

SBOM は、ソフトウェア内のすべてのコンポーネント、ライブラリ、依存関係の詳細なリストを提供します。これにより、脆弱性を迅速に特定し、コンプライアンスを確保し、問題が発生した場合に迅速に対応できます。PBOM は、コンポーネントだけでなく、開発から本番までのソフトウェア パイプライン全体のプロセスもカタログ化します。すべての変更を追跡し、リスクを監視し、プロセス全体を通じてコードが安全であることを保証します。

これらのツールを持つことは単なるボーナスではなく、混乱に先手を打つために不可欠です。組織は、SBOM と PBOM のベストプラクティスを採用し、強力なサイバー セキュリティに投資し、攻撃者が迫ってきたときにソフトウェアを保護して安全を確保できる柔軟なポリシーを構築するための措置を講じる必要があります。

記事の全文は、こちらでご覧いただけます。

サプライチェーンセキュリティの詳細と、HCLSoftwareがお客様のデータ保護の第一歩となる方法については、HCL AppScan をご覧ください。

HCL AppScan の Visual Studio プラグインによるプロジェクトセキュリティの強化

2024/11/14 - 読み終える時間: 5 分

Enhancing Project Security with HCL AppScan’s Visual Studio Plugin の翻訳版です。

HCL AppScan の Visual Studio プラグインによるプロジェクトセキュリティの強化

2024年11月7日

著者: Ryley Robinson / Project Marketing Manager

セキュリティ侵害がますます増える中、最初からコードが安全であることを確認することがこれまで以上に重要になっています。これを行うための最良の方法の 1 つは、開発プロセスにセキュリティ脆弱性スキャンを直接追加することです。

Visual Studio ユーザー向けに、HCL AppScan はこれをシームレスに実現するのに役立つ強力なプラグインを提供しています。Visual Studio Marketplace で入手できるこのプラグインを使用すると、プロジェクトをスキャンしてセキュリティ脆弱性を検出できるため、セキュリティが開発プロセスに確実に組み込めます。この記事では、このプラグインの技術的機能と、プロジェクトを保護するためにプラグインを使用する方法について詳しく説明します。

セキュリティスキャン プラグインを使用する理由

コードのセキュリティ脆弱性は、安全でないコード プラクティス、古いライブラリ、依存関係、単純なコーディング エラーなど、さまざまな原因で発生する可能性があります。これらの脆弱性が検出されない場合、アプリケーションは SQL インジェクション、クロスサイト スクリプティング (XSS)、リモート コード実行などのさまざまな攻撃にさらされる可能性があります。

Visual Studio プラグインは、次のことに役立ちます。

-

コード内の潜在的なセキュリティ リスクの特定

-

サードパーティの依存関係の脆弱性のスキャン

-

特定された問題を修正するための修復ガイダンスの提供

-

Visual Studio 自体で問題の管理

このツールを使用すると、展開前にコードが安全であることを確認でき、脆弱性が実稼働環境に到達するリスクを最小限に抑えられます。

プラグインのハイライト

この HCL AppScan の Visual Studio プラグインは IDE に直接統合され、プロジェクトのセキュリティ脆弱性をシームレスにスキャンできます。その優れた機能のいくつかを以下に示します。

1 - 自動セキュリティスキャン: コードを記述したりプロジェクトをビルドしたりするときに、プロジェクトを自動的にスキャンします。コード ファイルを保存するとすぐに、プラグインは脆弱性の分析を開始し、結果を共有します。

2 - セキュリティスキャンの作成: Visual Studio から直接セキュリティスキャンを開始し、HCL AppScan on Cloud および HCL AppScan 360° とのシームレスな統合を実現して、脆弱性を管理します。

3 - 依存関係スキャン: このプラグインを使用すると、プロジェクト内のサードパーティの依存関係を分析して、セキュリティ上の問題があるかどうかを確認できます。その後、脆弱な依存関係を削除またはアップグレードすることで、これらのセキュリティ問題を修正できます。

4 - リアルタイム フィードバック: コーディング中にリアルタイム フィードバックを取得し、セキュリティ リスクに対して脆弱な領域をハイライト表示します。重大度レベルと推奨される修正を含む詳細なレポートを受け取ります。

5 - 修復の提案: このプラグインは、脆弱性を特定するとともに、実用的な修復手順を提案し、開発者が IDE を離れることなくセキュリティ上の欠陥を迅速に修正できるようにします。

6 - カスタマイズ可能なルール: スキャン ルールをカスタマイズし、追加のセキュリティチェックを追加することで、組織の特定のセキュリティポリシーに準拠するようにプラグインを構成します。

プラグインのセットアップ

Visual Studio でのプラグインのインストールと構成は簡単です。開始するためのステップバイステップ ガイドを以下に示します。

前提条件

プロジェクトを包括的にスキャンするには、HCL AppScan on Cloud または HCL AppScan 360° のアカウントが必要です。これは有料サービスですが、こちらから入手できる HCL AppScan の無料トライアルを使用して、いつでも無料で開始できます。

このチュートリアルでは HCL AppScan on Cloud を使用しますが、同じ手順を HCL AppScan 360° でも使用できます。

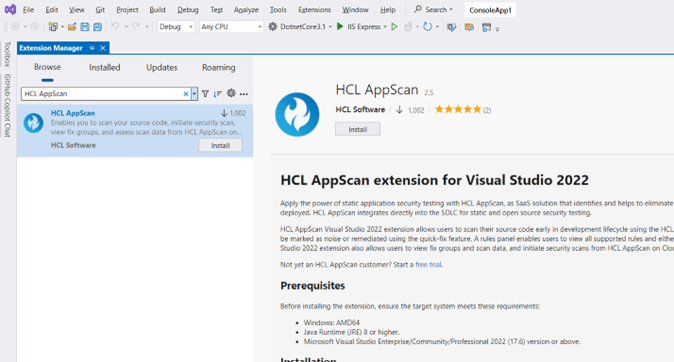

手順 1: プラグインのインストール

1 - Visual Studio を開き、[拡張機能] > [拡張機能の管理] に移動します。

2 - 検索バーに「HCL AppScan」と入力します

3 - 見つかったら、[インストール] をクリックして Visual Studio を再起動し、インストールを完了します。

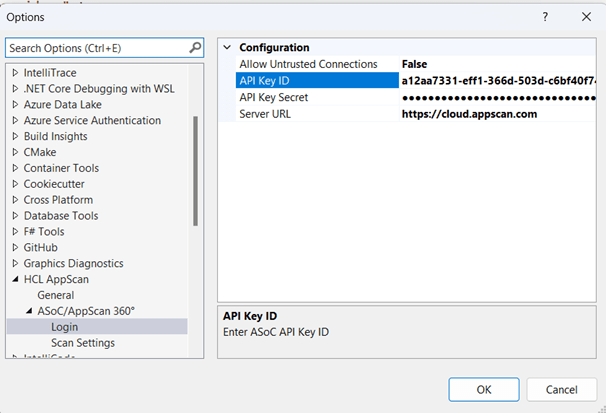

手順 2: プラグイン設定の構成

インストール後、プロジェクトを効果的にスキャンできるようにプラグインを構成する必要があります。

-

[ツール] > [オプション] に移動します。

-

左側のパネルで HCL AppScan セクションを見つけます。

-

ここでログインに移動し、HCL AppScan on Cloud または HCL AppScan 360° の資格情報を入力します。

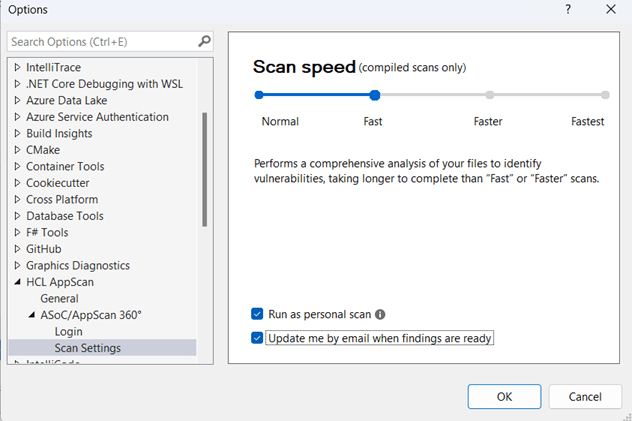

次に、スキャンの実行方法を設定できます。

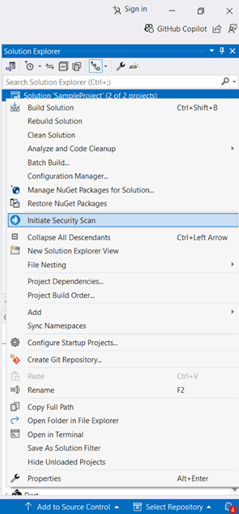

ステップ 3: セキュリティスキャンを実行する

プラグインをインストールして構成したら、最初のセキュリティスキャンを実行できます。

Visual Studio でプロジェクトを開きます。ソリューション エクスプローラーで、ソリューションまたはプロジェクトを右クリックし、[セキュリティスキャンの開始] を選択します。

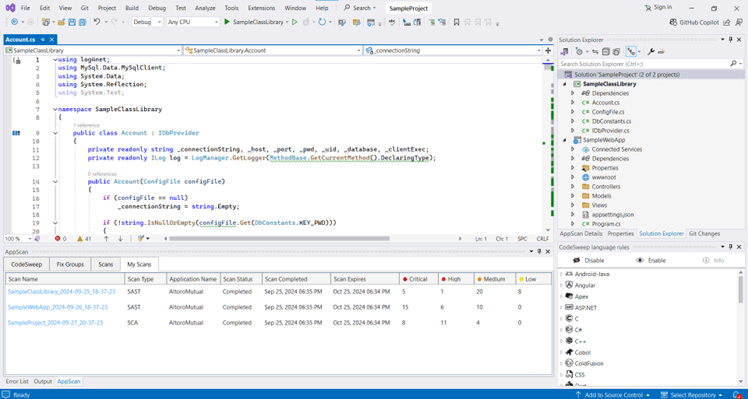

これで、Visual Studio プラグインがプロジェクトを分析します。プラグインの下部にある進行状況バーで更新状況を監視できます。スキャンが完了すると通知が届きます。

ステップ 4: 結果を分析する

スキャンが完了すると、詳細なセキュリティ レポートが表示されます。Visual Studio では次の項目が強調表示されます。

1 - 脆弱なコード セグメント

2 - スキャンの種類に基づいて分類されたスキャン

3 - 各脆弱性の重大度レベル (低、中、高)

4 - 脆弱性を修正するための推奨アクション

このレポートは IDE 内に直接表示されるため、開発者はコードの脆弱なセクションにすばやく移動して修正を適用できます。

これで、スキャンをクリックして、修正する問題に移動できます。これにより、セキュリティ脆弱性があるコード セクションが開きます。

プラグインの使用に関するベストプラクティス

この Visual Studio プラグインを最大限に活用するには、次のベスト プラクティスに従ってください。

1 - 定期的にスキャン: プラグインを使用してプロジェクトを定期的にスキャンし (たとえば、各 QA サイクル中)、早い段階で脆弱性を特定します。

2 - 依存関係を監視: 古くなった依存関係は脆弱性の一般的な原因であるため、サードパーティのライブラリを常に最新の状態に保ってください。

3 - レポートを確認する: 特にコードをメインブランチにマージする前やソフトウェアをリリースする前に、セキュリティ レポートを定期的に確認してください。

4 - ルールをカスタマイズする: 組織のセキュリティポリシーに合わせてスキャン ルールを変更し、プラグインが業界に関連する問題をチェックするようにします。

5 - 最新の状態を維持する: プラグインを最新のセキュリティ パッチと機能で更新し、最適なパフォーマンスと保護を確保します。

日々新たなセキュリティの脅威が進化しているため、開発プロセスの開始時から堅牢なセキュリティ対策を講じることが重要です。HCL AppScan の Visual Studio プラグインは、開発者が IDE から直接コード内のセキュリティの脆弱性を特定して修正するのに役立つ強力なツールです。このプラグインを開発ワークフローに統合することで、セキュリティ侵害のリスクを大幅に軽減し、ソフトウェアがユーザーにとって安全であることを保証できます。開発者が 1 人でも、大規模なチームの一員でも、このプラグインを利用することで、プロジェクトが安全であることを安心して知ることができます。

Visual Studio Marketplace にアクセスして、このプラグインの詳細を確認し、今すぐプロジェクトのセキュリティ保護を開始してください。

HCL AppScan の Web サイトにアクセスして、高速で正確かつ機敏なアプリケーションセキュリティテストソリューションの詳細をご覧ください。