HCL BigFix、AIを活用した自動化により継続的なコンプライアンスとセキュリティを簡素化

2024/4/1 - 読み終える時間: 2 分

HCL BigFix Delivers AI-Enabled Automation to Simplify Continuous Compliance and Security の翻訳版です。

HCL BigFix、AIを活用した自動化により継続的なコンプライアンスとセキュリティを簡素化

2024年3月27日

革新的なリスク管理と継続的なコンプライアンス機能を備えたAI対応自動管理プラットフォームにより、あらゆる業種のあらゆるクラウド上のあらゆるエンドポイントを保護。

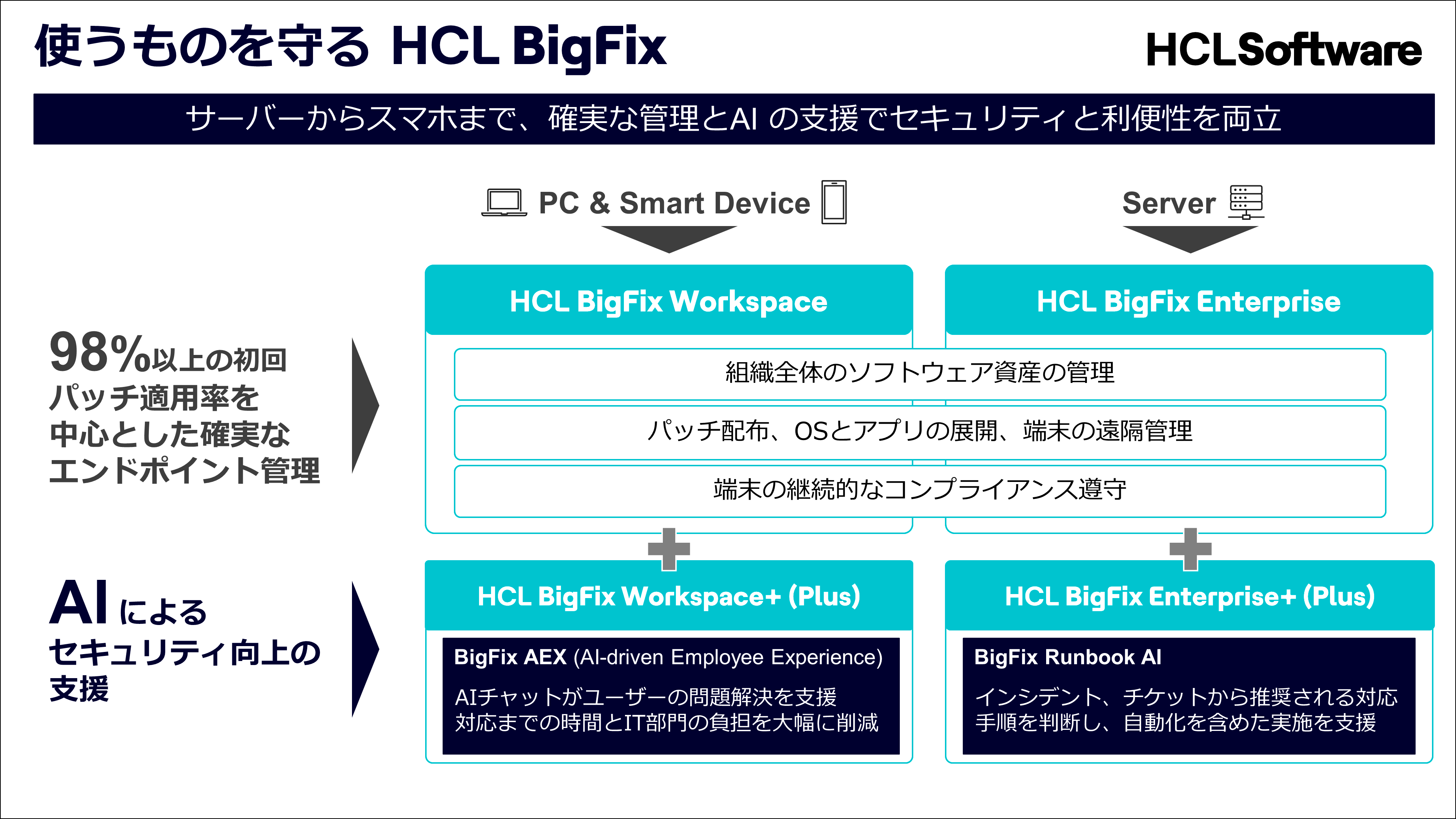

カリフォルニア州マウンテンビュー、インド・ノイダ - (2024年3月27日) - エンタープライズソフトウェアソリューションの世界的リーダーであるHCLSoftwareは、世界中の組織のエンドポイント管理とセキュリティ自動化に革命をもたらす HCL BigFix Workspace および Enterprise ソリューションの発売を発表しました。従業員のデジタルエクスペリエンスを向上させ、シームレスな規制コンプライアンスを確保することに重点を置いたこれらの革新的な製品は、今日のダイナミックな状況におけるエンドポイント管理への企業の取り組み方を再定義するものです。

WannaCryやLog4Shellのようなサイバー脅威の増加に加え、ITおよびサイバーセキュリティの専門家の不足により、インテリジェントで自動化されたパッチ適用が重要なサイバーセキュリティ対策として浮上しています。NISTによって認識され、CISAによって強調されているように、タイムリーなパッチ適用は、脆弱性を緩和し、進化する脅威から保護するために不可欠です。今日のダイナミックな脅威の状況において、効果的なパッチ管理は単なるベストプラクティスではなく、サイバー攻撃に対する組織の回復力にとって不可欠です。

「HCL BigFixは、エンドポイントと自動化レイヤーの間に完璧に位置する独自の技術により、単一のプラットフォーム上で、あらゆる業種、あらゆるクラウド上のあらゆるエンドポイントに自動化された問題修復を提供することで、デジタル従業員体験を保護します。「私たちの目標は、この10年の終わりまでに10億のエンドポイントを管理することです。HCL BigFix WorkspaceとEnterprise は以下のことを可能にします。

HCL BigFix Workspace+ と Enterprise+ は以下を可能にします。

- シームレスでセキュアなAI対応インテリジェント管理により、デジタル従業員のエンドユーザー・エクスペリエンスを向上させます。

- シームレスなセキュリティ、インテリジェントなソフトウェア資産管理、AI対応のインテリジェントなインフラ自動化を実現します。

- サイバーセキュリティ分析、修復、ポリシー実施によるサイバー攻撃の自動発見と保護により、継続的なコンプライアンスを確保。

「HCL BigFixのシニア・バイス・プレジデント兼ジェネラル・マネージャーであるクリスティン・ヘイズルウッドは、次のように述べています。「組織におけるエンドポイントの数が増え続ける中、HCLSoftwareはAIを活用した包括的な管理を単一のソリューションで提供することに取り組んでいます。「最新のサイバー攻撃の先手を打つことであれ、プロアクティブなチケット解決であれ、デジタル従業員体験の強化であれ、これらすべてを1つのプラットフォームから行える能力を顧客に提供できることに興奮しています。

「2024年、ジェネレーティブ AI の実用的なユースケースの1つは、エンドポイントデバイス管理の合理化、特にOSやアプリのパッチ適用、エンドポイントデバイスの設定ミスの検出だろう。「この論理的な次のステップは、AIが生成した洞察に基づく自動化である。

エンドポイント管理、デジタル・エンドユーザー・エクスペリエンス、インフラ自動化、ソフトウェア資産管理にAIを組み込んだサイバーセキュリティ機能を備えたHCL BigFixは、あらゆる業種のあらゆるクラウドで、あらゆるエンドポイントに堅牢かつ邪魔にならないエクスペリエンスを提供する。

デジタルな従業員体験: HCL BigFix Workspaceは、ライフサイクル管理、設定、規制遵守、サイバーセキュリティ分析、ソフトウェアインベントリの洞察、自己修復機能などの高度な機能を提供します。これにより、企業は財務効率を最適化し、サイバーリスクを低減し、優れたエンドユーザーコンピューティング体験を提供できます。HCL BigFix はジェネレーティブAIを活用することで、エンドユーザー・エクスペリエンスの向上、生産性の向上、イノベーションの促進を実現し、迅速な導入と投資収益率(ROI)の向上を実現します。

ITの自動化: HCL BigFix Enterpriseは、広範なOOB(out-of-the-box)機能と堅牢なアナリティクスによってサポートされ、継続的なコンプライアンスとITインシデントへの迅速な対応を保証します。機械学習(ML)と自然言語処理(NLP)を活用したこのAI対応プラットフォームは、組織の要件に的確に対応し、インフラストラクチャとアプリケーションのランドスケープ全体にわたって、ゼロタッチの自動化と包括的なインシデント修復を可能にします。

規制コンプライアンス HCL BigFix Workspace および Enterpriseは、連邦政府機関、ヘルスケア、金融サービス業界の規制上の課題に対応し、CISA-KEV、HIPAA、NIST、FISMA、CIS、PCI DSS、NIS2、DORA、RBIなど、世界中の標準へのコンプライアンスを保証します。

HCL BigFixと新しいソリューションの詳細については、ウェブサイトとブログをご覧ください。

その他のリソース

- HCL BigFix Workspace+ および HCL BigFix Enterprise+ の詳細については、こちらをご覧ください。

- LinkedIn と X で HCL BigFix をフォローしてください。

新しい CyberFOCUS イニシアチブ・レポートが入手可能に

2024/3/26 - 読み終える時間: 2 分

The New CyberFOCUS Initiative Report is Available Now の翻訳版です。

新しい CyberFOCUS イニシアチブ・レポートが入手可能に

2024年3月22日

著者: Jordan Warsoff / Product Manager with HCL BigFix 共著: Cyril Englert / Solution Architect

新しいCyberFOCUS Initiativeレポートが利用可能になりました

レポーティングは、IT管理者にとって面倒なチェックボックス作業のように感じがちですが、説明責任、修復の効果、セキュリティ態勢の改善を実証できるようにすることは重要です。現状では、個々のCVEを追跡したり、脆弱性の修復が進んでいる領域を限定的に可視化したりすることで、プロセスは停滞しています。このため、セキュリティ・チームが修復を要求するのと、IT運用チームがそれを実施するのとの間に断絶が生じ、脆弱性の解決に要する時間が長くなり、潜在的なセキュリティ・ギャップが対処されないまま放置されることになります。

CyberFOCUS Initiativeレポートとは何ですか?

新しいCyberFOCUS Initiative レポートは、脆弱性のグループをCVEとして追跡し、環境の特定部分におけるそれらのCVEの普及状況を報告する新しいレポートです。HCL BigFix Lifecycle、BigFix Compliance、BigFix Remediateの一部として提供されるHCL BigFix CyberFOCUS Security Analyticsが提供する機能に含まれています。イニシアティブレポートは、イニシアティブとスーパーグループを利用することでこれを実現します。

イニシアチブとは、脆弱性緩和またはパッチ適用キャンペーンを構成するCVEの集合体です。イニシアチブを使用することで、組織はお客様が提供するCVEのセット全体にわたって脆弱性のエクスポージャを測定することができます。

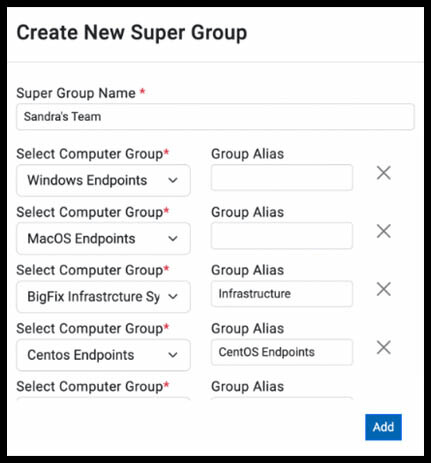

スーパーグループは、HCL BigFix環境から取得したコンピュータグループの集まりです。スーパーグループ内のコンピュータグループには、レポート内で読みやすいように別名を付けることができ、同じコンピュータグループを複数のスーパーグループで使用することができます。スーパー・グループを使用して、イニシアチブの暴露リスクを確認します。例えば、オフィスの各拠点に独自のコンピュータ・グループを設定している場合、すべての拠点を含むスーパー・グループを設定し、どのオフィスが最も大きなエクスポージャーを持っているかを簡単に表示することができます。

イニシアチブレポートは、さまざまな方法で活用できる。セキュリティ対策チームから依頼された脆弱性修正の進捗を追跡し、報告します。健全な競争を生み出すために、異なるパッチチーム間で修復実績を比較する。レポートを使用して、パッチ時間を短縮するために追加的な支援やスタッフが必要なチームを特定します。

イニシアチブレポートの主な機能

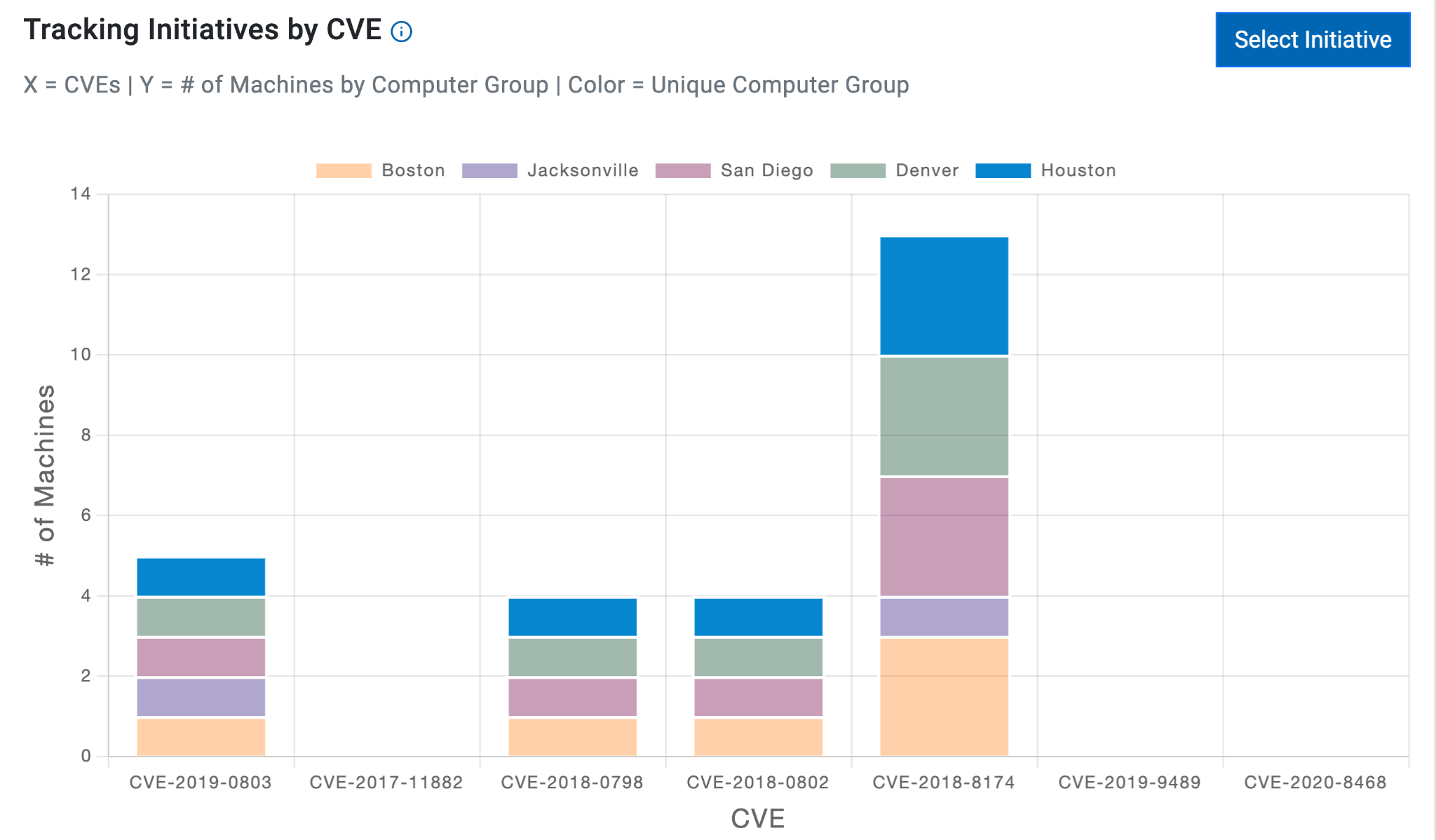

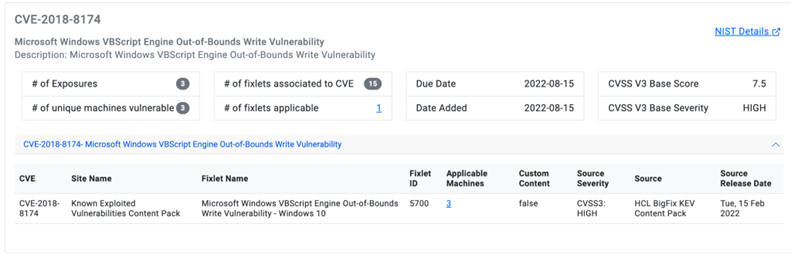

レポートのメイングラフには、発見されたさまざまなCVEにさらされているデバイスの数がコンピュータグループ別に一覧表示されています。いずれかのCVEをクリックすると、その脆弱性に関する詳細情報が下のセクションに表示されます。

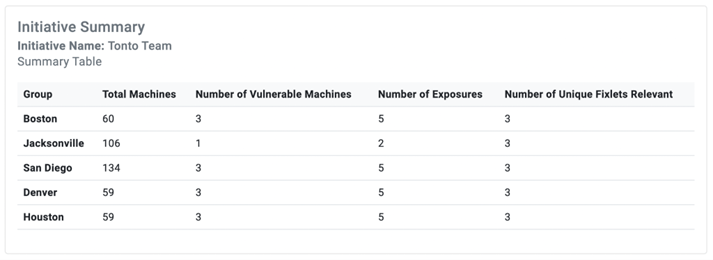

グラフの下には、国別のコンピュータグループ別エクスポージャ数の合計を示すサマリー表があります。この表は、各コンピュータグループにおける脆弱性のエクスポージャとエクスポージャ密度を簡単に理解する方法を提供します。

その下には、特定のCVEに関するドリルダウンがあり、該当するFixletを選択したり、そのFixletや脆弱性に関するさまざまな情報を参照したり、該当するマシンをクリックして確認したりすることができます。この情報をもとに、修復を開始することができます。

今すぐお試しください!

CyberFOCUS Initiativeレポートは、あらゆる規模の組織がサイバーセキュリティ態勢を改善するのに役立つ、強力で汎用性の高いツールです。脆弱性のエクスポージャ、修復の進捗状況、チームのパフォーマンスに関する明確かつ簡潔な洞察を提供することで、IT管理者は十分な情報に基づいた意思決定を行い、業務を合理化し、リスクを低減することができます。

改善キャンペーンの進捗状況を追跡する場合でも、改善すべき領域を特定する場合でも、単に組織の脆弱性状況をより深く理解する場合でも、イニシアティブレポートは強力なツールです。このレポートのパワーを活用することで、サイバーセキュリティの取り組みをコントロールし、IT運用、セキュリティ運用、およびC-Suite(経営幹部)のコラボレーションを通じて、より良い成果を達成することができます。

ユーザーは、CyberFOCUS Analytics ダッシュボードから新しいイニシアティブレポートにアクセスできます。現在HCL BigFixをご利用でないお客様には、新しいイニシアティブレポートを含むCyberFOCUS Security Analyticsをご紹介いたします。今すぐデモの希望をお知らせください!

HCL BigFix のポートフォリオ: BigFix Workspace

2024/3/4 - 読み終える時間: ~1 分

従来の Inventory、Lifecycle、Compliance を包含した HCL BigFix Workspace と HCL BigFix Enterprise は高いコストパフォーマンスで包括的なエンドポイント管理機能を提供します。加えて AI 支援機能へ拡張することもできます。HCL BigFIx のポートフォリオがひと目で分かる一枚を製品ページに追加しました。

Security Days Spring 2024: HCL AppScan と HCL BigFix で『成長とコスト削減』を両立する企業セキュリティ

2024/2/28 - 読み終える時間: ~1 分

2024年3月13日、Security Days Spring 2024 (主催: 株式会社ナノオプト・メディア) が開催されます。HCLSoftware では、「『使う』から『作る』まで ~ ツールと仕組みで『成長とコスト削減』を両立する企業セキュリティ~」と題して講演を行います。

HCL AppScan はアプリケーションの脆弱性を検出するツールです。多彩なモードを備え、開発の上流から下流まであらゆる場面でアプリのセキュリティを向上させることができます。HCL AppScan を開発サイクルに組み込むことでセキュリティを確保しつつ開発速度や効率の向上でき、経営課題に迅速に対応できるようになります。

HCL BigFIx は PC やスマホ、キオスク端末などあらゆる端末を管理し、OS やアプリの更新を自動で行える包括的な端末管理製品です。セキュリティ事件の多くはソフトウェア更新の遅滞によるものです。セキュアな端末管理を自動化することで、信頼を損なうことのない企業の IT 環境の基礎を整備できます。

イベント情報

- 講演日時: 2024年3月13日 (水) 09:50-10:30

- 公式サイト: Security Days|公式サイト セキュリティ課題を解決するための展示会&セミナーイベント【 Spring 2024 】

- HCLSoftware 講演紹介・申し込み: https://f2ff.jp/introduction/8685?event_id=secd-2024-01-tokyo

連動記事も公開されています。

連動記事: IT を「使う」から「作る」まで ~ 「HCL BigFix」「HCL AppScan」でできること | ScanNetSecurity

HCL BigFix Inventory:ライセンス管理のワンストップショップ

2024/2/19 - 読み終える時間: 5 分

HCL BigFix Inventory: Your One-Stop Shop, for License Management の翻訳版です。

HCL BigFix Inventory:ライセンス管理のワンストップショップ

2024/02/16

Arthur Zezula / HCL BigFix Inventory Architect

HCL BigFix Inventoryは、契約と購入ライセンスを管理する機能を提供します。このプロセスについては、以下のリソースをご参照ください。

Hands-on tutorial for contract management.

このブログ記事では、Excelやその他のソースを使用したライセンス管理から、HCL BigFix Inventoryを活用したシームレスな移行をご紹介します。ライセンスデータが様々な場所に散らばっている場合でも、スプレッドシートにきちんと整理されている場合でも、ライセンス情報をHCL BigFix Inventoryにインポートする効率的なプロセスをご案内します。

まず始めに、HCL BigFix Inventoryでは、「契約」とは、特定のコンピュータグループに割り当てられた、指定されたライセンスメトリックを持つソフトウェアとして定義されていることが重要です。例えば、2つの異なる部門にわたって同じソフトウェアのライセンスを購入し、管理している場合、次のようになります:

- ソフトウェアA - インストールシート - 部門A

- ソフトウェアA - インストールシート - 部門B

これらの各エントリには、金額と有効期間を含む1つまたは複数のライセンス購入を並べることができます:

- ソフトウェア A - インストールシート - 部門 A - 5 - 2023-01-01 - 2024-01-01

- ソフトウェア A - インストールシート - 部門 A - 3 - 2023-06-01 - 2024-01-01

- ソフトウェア A - インストールシート - 部署 B - 10 - 2022-10-23 - 永続的

このような構造化された形式で情報を集めることができれば、HCL BigFix Inventoryの一括インポート機能を活用することができます。

10.0.6でCSVファイルを使用して契約をインポートする際の主な課題の1つは、バルクインポート前にHCL BigFix Inventoryに存在しなければならないMetric IDとProduct Nameをどのように設定するかということでしょう。

これらのフィールドはオプションであり、Metric IDとProduct Nameの設定に関連するフィールドを契約に追加することができます。バルクインポートを開始する前に、これらの値がHCL BigFixインベントリに既に存在していることを確認することが重要です。これらのフィールドはオプションですが、必要に応じて契約書に追加のフィールドを追加することができます。

インポート前にメトリックIDや製品を分類せず、インポート後に分類した場合はどうでしょうか?

カスタム契約フィールドを追加して、ソースシステムと同じようにメトリックと製品を表す

ここに記載されているように、コントラクトに追加フィールドを追加することが可能です: 契約カスタムフィールドの作成。つまり、文字列フィールドを追加できます:

- C_LICENSE

- C_PRODUCT

これは、ソース・システムで契約のライセンス/メトリックおよび製品を保存するために使用されます。

インポート用CSVファイルの準備

CSVに含める主な情報:

- 発注書番号

- 発注者

- 発注金額

- 購入注文権限開始

- 発注資格終了

さらに、各行は契約情報で拡張されなければならない:

- 契約ID

- 名前

- タイプID - ライセンスの場合は1に設定

もちろん、ソフトウェアとライセンス・タイプに関する情報も必要です。この目的のために、追加したカスタム・フィールドを使用します。

- CUSTOM_C_LICENSE

- CUSTOM_C_PRODUCT

Contract ID, Name, Type Id, Purchase Order Number, Purchase Order Vendor, Purchase Order Value, Purchase Order Entitlement Start, Purchase Order Entitlement End, CUSTOM_C_LICENSE, CUSTOM_C_PRODUCT ABC1, ABC1, 1, PUABC004, My Vendor A,45,2023-01-01,2024-07-11, Install, Winzip

初期CSVファイルのサンプル

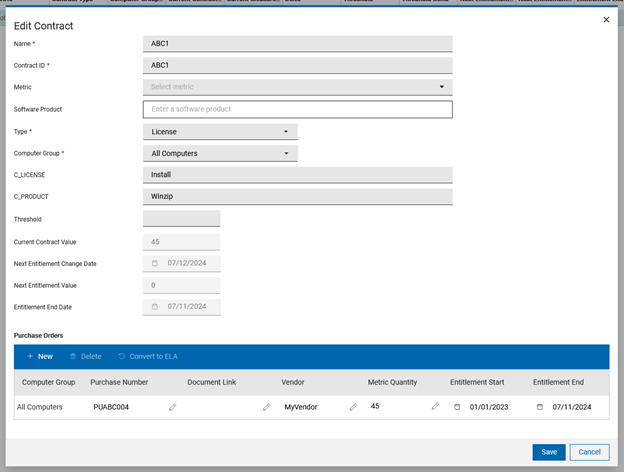

ファイルの準備ができたら、HCL BigFix Inventoryにインポートし、以下の画面のように契約が作成されます:

CSV入力に基づいて作成された契約

CSV入力に基づいて作成された契約

BFIで定義されたメトリックおよびソフトウェアと契約のリンク

CSVに基づいて作成された契約エントリには、メトリックもソフトウェア製品も割り当てられていません。しかし、カスタムフィールドC_LICENSE、C_PRODUCTを追加することで、ライセンスとソフトウェアが入力されます。

- C_LICENSE: Install

- C_PRODUCT: Winzip

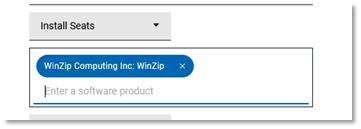

HCL BigFix Inventoryがサポートするメトリクスのリストは、こちらをご覧ください: レポートされたライセンス・メトリクス。ソフトウェアのコピー数に基づくライセンスの場合、HCL BigFixインベントリのメトリックは次の名前になります: この例では、このメトリックを選択できます。

メトリックを選択すると、製品のリストはメトリックが既に割り当てられている製品のみに制限されます。Winzipと入力すると、その製品のエントリーが表示されます:

メトリックと製品が選択されると、メトリックの計算を要求するか、次回のデータインポートのスケ ジュールを待って、管理環境でのソフトウェア使用量を表すCurrent Measured Valueを計算することができます。

HCL BigFixインベントリでは以下のことが可能です。

- シグネチャ(検出方法)によるカスタムソフトウェアの定義 - デフォルトで「Install Seat」メトリックに設定されるカスタムソフトウェアカタログの展開。

- その後、以下のことが可能です。

- 製品に関連するメトリックの変更: 製品に追加メトリックを割り当てる。

- 新しい製品を追加する ソフトウェアカタログに新しい製品を追加し、検出されたソフトウェアコンポーネントをその製品に分類します(コンポーネントを製品に割り当てる

- また、新しいメトリックを追加する 10.0.5 UI によるライセンス メトリックの管理

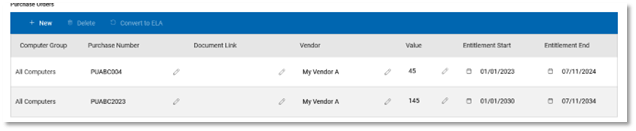

既存契約の追加ライセンス購入のインポート

ライセンスを追加購入した場合、CSV は契約エントリとマッピングするキー フィールドを以下のように限定できます:

Contract ID, Name, Type Id, Purchase Order Number, Purchase Order Vendor, Purchase Order Value, Purchase Order Entitlement Start, Purchase Order Entitlement End, ABC1, ABC1, 1, PUABC2023, My Vendor A,145,2030-01-01,2034-07-11,

このようなCSVがインポートされると、追加の購入が契約に追加されます。

まとめ

データを取得し、HCL BigFix Inventoryにシームレスに統合することで、中断のない管理が可能になります。このような視点を共有することで、導入の複雑さを理解しやすくなり、独自の革新的なアプローチを考案するきっかけになれば幸いです。

Oracle GLAS によるソフトウェア資産管理のための HCL BigFix の検証

2024/2/8 - 読み終える時間: ~1 分

HCL BigFix Verified by Oracle GLAS for Software Asset Management の翻訳版です。

Oracle GLAS によるソフトウェア資産管理のための HCL BigFix の検証

2024年2月7日

著者: Aleksander Garstka / Product Manager 共著: Cyril Englert / Solution Architect

ソフトウェア資産管理(SAM)は、常に変化しています。このような環境において、HCL BigFix Inventoryは、ソフトウェアコンプライアンスのリーディングソリューションとしての地位を確立し、企業がソフトウェア資産を管理し、最適化できるよう支援しています。最近、HCL BigFix Inventoryは、Oracle Java SEの検証済みサードパーティ製ソフトウェア資産管理ツールとなり、SAM領域における信頼できる製品としてのHCL BigFix Inventoryが、オラクルの標準および要件との互換性とコンプライアンスが実証されました。詳細については、こちらをご覧ください。

オラクルの検証: 揺るぎないコミットメントの証

Oracle Java SEの重要性が高まっているため、HCL BigFix Inventoryは、オラクルのライセンシングフレームワークとの統合を保証するために、検証の旅に乗り出しました。この取り組みは、HCL BigFix Inventoryの10.0.15.0リリースという重要なマイルストーンに結実し、Oracle Global License Advisory Services(GLAS)からOracle Java SEの使用データ収集に関する検証を受けました。

これは、HCL BigFix Inventoryの使用状況データがオラクルに正式に認められ、オラクルの監査人が必要とする情報の収集や、正確なJava使用状況データが必要とされる場合に使用できることを意味します。この新たな認定は、包括的なSAMソリューションを組織に提供するというHCL BigFix Inventoryのコミットメントを反映しています。

HCL BigFix は強力な機能で組織を強化します

オラクルの認証取得は、HCL BigFix Inventoryの進化における重要なマイルストーンです。これは、ライセンスコンプライアンスの確保、ソフトウェア使用状況の分析によるコストの最適化、使用率の低いライセンスの特定による再生利用や再割り当てなど、HCL BigFixの機能を強調するものです。さらに、HCL BigFix Inventoryは、IT部門が「危険」と判断したソフトウェアを特定し、オプションでアンインストールすることで、組織のセキュリティを強化します。

オラクルとIBM ソフトウェア・コンプライアンスの道標

HCL BigFix Inventoryは現在、オラクルによって検証され、IBMによって認定されています。この開発により、HCL BigFix Inventoryはソフトウェアコンプライアンスのためのソリューションとなり、企業はITコストを削減しながら、ソフトウェアライセンシングの複雑さをナビゲートできるようになります。HCL BigFix Inventoryの包括的なソフトウェア使用データを提供する機能により、企業はライセンス契約のコンプライアンスを維持することができます。

HCL BigFix Inventoryの詳細についてはこちらをご覧ください。ソフトウェア資産管理担当者の方は、HCL BigFix for Software Asset Managementソリューションページで、HCL BigFix Inventory for SAMの使用に関する詳細をご覧ください。

ワークステーション管理の統一がもたらすビジネス価値とは?

2023/12/27 - 読み終える時間: 2 分

What Is the Business Value of Unifying Workstation Management? の翻訳版です。

ワークステーション管理の統一がもたらすビジネス価値とは?

2023年12月18日

著者: Cyril Englert / Solution Architect

IT組織は、スタッフの生産性を高め、ITコストを削減し、セキュリティを向上させるという課題に直面しています。HCL BigFixは、ラップトップ、デスクトップ、モバイルデバイスの管理を簡素化し、ITコストを削減します。

HCL BigFix Workspaceは、組織にデバイス管理機能を提供するデジタル・ワークスペース管理 ソリューションです。ツール、チーム、プロセスを統合します。IT自動化技術と脆弱性修復技術を提供し、エンドポイントの管理を最適化することで、ITチームはエンドユーザーのワークスペースをサポートすることができます。

組織がHCL BigFix Workspaceのビジネス価値を理解できるよう、価値見積もりツールを開発しました。このツールでは、お客様の環境に関する基本的な情報を入力し、4つの主要カテゴリーにおける典型的なメリットを定量化することができます:

-

IT最適化による生産性の向上: HCL BigFix Workspaceは、ITオペレーションを迅速化し、デスクトップ、ラップトップ、モバイルデバイスを管理するスタッフの生産性を向上させます。当社の調査によると、エンドポイント管理を一元化することで、ITの生産性を35~60%向上させることができます。

-

ITコストの削減: 異種エンドポイント管理ツールの統合によるコスト削減は、ソフトウェア・ライセンス、インフラ・コスト、エンジニアリング・サポートによるコスト削減を含めて試算されています。

-

従業員のエクスペリエンス: セルフヘルプオプションと問題解決により、HCL BigFix Workspaceは従業員のエクスペリエンスを向上させます。この見積もりでは、セルフサービス、エンドポイントの自己修復機能、ヘルプデスクへの問い合わせを25~30%削減することにより、従業員の満足度を向上させることができます。

-

セキュリティ・リスクの軽減: 最近のベライゾンのレポートによると、セキュリティ侵害の70%はエンドポイントから発生しています。HCL BigFix Workspaceは、エンドユーザーデバイスに関連するセキュリティリスクを低減し、脆弱性の修復します。このツールは、脆弱性の修復を自動化することによるセキュリティリスクの削減とコスト削減を試算します。

これら4つの領域における削減効果を定量化することで、ITチームが変革のケースを構築し、経営幹部やその他の利害関係者にBigFixの価値を説明するのに役立ちます。

真の価値を実現

組織がBigFixの導入に成功し、メリットを実現しています。例えば、従業員4万人以上を抱えるフォーチュン500の大企業は、HCL BigFixをグローバルに展開しました。

同社は以下のことを実現しました。

- 脆弱性のパッチ適用にかかる時間を30日から1日未満に短縮

- ITサービスデスクのチケットを27%削減

- 年間ITコストを200万ドル以上削減

BigFixの導入により、既知の脆弱性を修正する時間が30日から1日以内に短縮されました。これにより、当社のセキュリティ体制は劇的に改善されました。" - 最高情報セキュリティ責任者"

次のステップへ

HCL BigFix Workspaceは、生産性向上、リスク削減、コスト削減、従業員体験、IT最適化など、さまざまな面で価値をもたらします。HCL BigFix Workspace Value Estimatorは、特定の組織に対するメリットを定量化する方法を提供します。

現在の環境に基づいていくつかのフィールドに入力するだけで、価値見積もりツールはメリットを計算します。サマリー出力は、ビジネスケースを構築し、予算を確保し、組織全体のサポートを推進するのに役立つ詳細を提供します。

BigFix Workspace Value Estimator を使うだけで、価値が明らかになります。財務的正当性があれば、デジタル・ワークスペース・プロジェクトは承認されます。

BigFixの価値やこの見積りの使い方について詳しくは、BigFixのセールス・スペシャリストまでお問い合わせください。

HCL BigFix がサイバーセキュリティ・ブレークスルー賞を受賞

2023/12/21 - 読み終える時間: ~1 分

HCL BigFix Secures Prestigious Cybersecurity Breakthrough Award の翻訳版です。

HCL BigFixがサイバーセキュリティ・ブレークスルー賞を受賞

2023年12月13日

著者: Cyril Englert / Solution Architect, Pravesh Gosain / Head of Offering & Product Management, DRYiCE

この度、HCL BigFix、具体的にはHCL BigFixのCyberFOCUS Analyticsソリューションが、権威あるCybersecurity Breakthrough Awardsの「Risk Management Innovation of the Year」を受賞しました。この受賞によって、HCL BigFixがサイバーセキュリティのリーダーであり、業界のトップイノベーターであることが、改めて裏付けられました。

詳しくはこちらをクリックしてください: https://cybersecuritybreakthrough.com/2023-winners

HCL BigFixは、革新性、パフォーマンス、使いやすさ、機能、価値、影響力などの基準で他のベンダーと比較され、高く評価されました。HCL BigFix CyberFOCUSは、その卓越した品質と、脆弱性管理と修復への画期的なアプローチにより、あらゆる面で他社に抜きんでる結果となりました。

業界初の機能で脆弱性管理に革命を起こす

HCL BigFix CyberFOCUSは、業界初のソリューションです:

- MITRE APTグループの悪用可能な脆弱性を、スキャンなしで即座に特定します

- CISAのKnown Exploited Vulnerabilities(既知の悪用されやすい脆弱性)へのエクスポージャを対応期限と照らし合わせ、スキャンなしで即座に特定します

- 悪い影響を最小限に抑え、且つ最も効果的な計画に基づいたレメディエーション戦略を自動的に導き出し、推奨します

- 上記に基づいて、大規模なレメディエーションを自動化するために必要なコンテンツを全て収集し、修復を確実に実行します

- 脆弱性防御レベルアグリーメントが含まれているので、サイバーリスクの低減を追跡し、役員レベルへ説明することができます

HCL BigFixでエンドポイントセキュリティを強化しましょう

HCL BigFixは、脅威となる脆弱性の特定、優先順位付け、修復を行う効果の高い機能を提供し、組織のエンドポイントセキュリティ体制を大幅に改善します。

HCL BigFixのパワーをご体感いただけます。ぜひデモをご依頼ください。