HCL BigFix は IBM License Metric Tool (ILMT) として利用可能です

2020/10/5 - 読み終える時間: 2 分

BigFix Inventory V10 Validated Equivalence to IBM License Metric Tool (ILMT) の翻訳版です。

BigFix Inventory V10 は IBM License Metric Tool (ILMT) との同等性の検証を完了

2020年10月5日

著者: Cyril Englert / Solution Architect

HCL BigFix Inventory を使用すると、インフラストラクチャにインストールされているソフトウェア資産の最新のインベントリを維持し、ハードウェアに関する情報を収集し、企業のライセンス・コンプライアンスを確保することができます。BigFix Inventory を使用すれば、どのようなソフトウェアがあり、どこに配備され、どのように使用されているかを常に把握できます。

IBMとHCLは、IBM Virtualization Capacity レポートのための IBM License Metric Tool (ILMT) の代替ソリューションとして BigFix Inventory を継続的に受け入れるための協業契約を締結しました。新しいリリース/アップデートが IBM によって検証された場合、お客様は BigFix Inventory を IBM 仮想化キャパシティーレポート用に使用できるようになります。BigFix Inventory V10.0.0 および V10.0.1 は IBM によって検証されており、BigFix Inventory を使用する組織は IBM Virtualization Capacity ライセンスの要件を満たすことができます。詳細は PDF をご覧ください (英語版、日本語版)

BigFix Inventory のシニア開発マネージャーである Malgorzata Jablonska 氏は、「サブキャパシティのお客様が環境をアップグレードする前に、IBMによるBigFix Inventoryの最新リリースの検証を必要としていることを理解しており、今後もIBMと協力して BigFix Inventory の将来のリリースの検証を行っていきます」と強調しています。

HCL は、以下のような BigFix Inventory の付加的な利点をすべて提供しながら、ILMT に代わる検証済みのインベントリーを提供することに専念しています。

- IBM のソフトウェアだけでなく、Windows、UNIX、Linux、macOS をサポートするソフトウェア・インベントリー・ツール

- ホスト名、DNS名、OS、ネットワークの詳細、CPU の詳細、ディスクの詳細、RAM、ベンダー、シリアル番号を収集するハードウェア・インベントリーツール

- ソフトウェアが使用されているかどうか、どのくらいの頻度で使用されているかを組織が判断するのに役立つソフトウェア測定機能

- ベンダー監査に迅速に対応できるため、組織はソフトウェアライセンスのコンプライアンスを維持し、ソフトウェアの総支出を削減し、コンプライアンス違反の罰金やペナルティーのリスクを排除できます

- ServiceNow© ServiceGraph Connector for BigFix を使用して、エンタープライズ ServiceNow CMDB を最新の状態に保ちます。

BigFix Inventory は多くの組織で効果的な資産管理戦略の重要なコンポーネントです。デモを予約、BigFixスペシャリストにご相談ください。

詳細については、www.BigFix.com をご覧ください。

BigFix でパッチコンプライアンスを維持して危機を回避する

2020/9/24 - 読み終える時間: 2 分

Avoid a Crisis, Stay in Patch Compliance with BigFix ! の翻訳版です。

BigFix でパッチコンプライアンスを維持して危機を回避する

2020年9月23日

著者: Ben Dixon / HCL

9月18日に DHS が CVE-2020-1472 を対象とした緊急指令を発表したとき、多くの人々の注目を集めました - DHS が各機関に脆弱性のあるシステムへのパッチ適用を要求したのではなく、パッチ適用までの道のりが非常に短い(96 時間未満)ということです。実際、この脆弱性は1ヶ月以上前に発見され、マイクロソフトは 8月11日にパッチをリリースしました。では、なぜ 1ヶ月後に指令が出され、なぜエンドポイントがすでに CVE に対応していなかったのでしょうか?なぜなら、何ヶ月も、場合によっては何年もパッチが適用されないままになっているエンドポイントはたくさんあるからです(平均は 200日程度)。

脆弱性のスキャン

ステップ 1 は、明白なものです:環境の脆弱性をスキャンし、脆弱性スキャナの結果に注意を払います。ほとんどの組織では、何らかのスキャナを採用しているので、スキャンを実行して結果を分析してください。しかし、スキャンはある時点で実行されるため、スキャン後に何が起こるかわからないということを覚えておいてください(毎月スキャンすると、CVE 2020-1472 のような脆弱性を見逃してしまうかもしれません!)。この問題を克服する方法について、もう少し詳しく説明します。

防衛の詳細

ステップ 2 は、おそらくかなり明白なことだと思いますが、仕事を確実にこなすために、複数のツールを持っていると良いこともあります。一見同じことをするように見えるツールを2つ持っていても何も問題はありませんが、それが異なる方法で行われている場合は特にそうです。例えば、月に一度は脆弱性スキャンを実行し、週に一度はパッチコンプライアンススキャンを実行するとします。いくつかの例外を除いては、ほとんど同じものを探していることになります。市場に出回っているすべてのセキュリティツールを購入する必要はありませんが、冗長性があることは悪いことではありません。

脆弱性への処方箋

これは簡単そうに見えても、実際には私たちを悩ませるものであり、CVE-2020-1472 に関する問題の核心をついています。DHS が CVE に準拠しているのであれば、適用されるすべてのエンドポイントにパッチが適用されていれば、DHS がこの指令を出すことはなかったでしょう。そして、これはセキュリティパッチであれ、設定項目であれ、何度もそうなっているようです。Microsoft や RedHat のようなベンダーがパッチを出してきたら、私たちはできるだけ早くパッチを適用する必要がありますが、その理由は次のとおりです:ソフトウェアベンダーは常に自社の欠陥を見つけられるわけではありません。そのため、パッチがリリースされたときには、すでに既知の脆弱性であり、脆弱性の説明も含まれており、しばしばエクスプロイトの説明も含まれていることがあります。それは、駐車したガレージで新車の鍵を失くしたようなものです。泥棒がしなければならないことは、フォブをクリックして少し歩き回り、車が「ここにいるよ!」と反応するのを聞くことです。

プロセス、変更管理、メンテナンスウィンドウなどがありますので、パッチを当てればいいという単純なものではありません。しかし、私たちはすでに知っている脆弱性を修復するために、より良い仕事をする必要があります。そして、一度脆弱性を修正したら、その脆弱性が修正された状態を維持するための仕組みが必要です。

では、手元にある脆弱性を確認し、脆弱性に対応し、その後も環境のコンプライアンスを維持するためには、他に何ができるでしょうか?

ツールセットに BigFix を追加する

そこで登場するのが BigFix です。BigFix は、IT セキュリティ・マネージャに脆弱性の継続的な可視性を提供し、IT オペレーション・チームが脆弱性に対応するために必要なツールを提供するセキュリティ・プラットフォームです。これにより、BigFix は、企業レベルだけでなく、すべてのエンドポイントで継続的なコンプライアンスを維持する能力を提供します。

BigFix は、パッチがインストールされているかどうかをチェックするだけでなく、脆弱性が存在するかどうかをチェックします。大規模な組織にパッチを適用するためにツールを使用したことがある人なら、すべてのパッチが最初から適用されるわけではないことを知っているでしょう。また、コンピュータの再起動が保留されている場合にパッチがインストールされない場合や、パッチがインストールされているように見えても実際にはインストールが成功していない場合もあります。BigFix を追加すると、パッチを展開するだけでなく、展開メカニズムの背後で脆弱性が本当に修正されたかどうかをチェックできます。

可視性のギャップに対処する

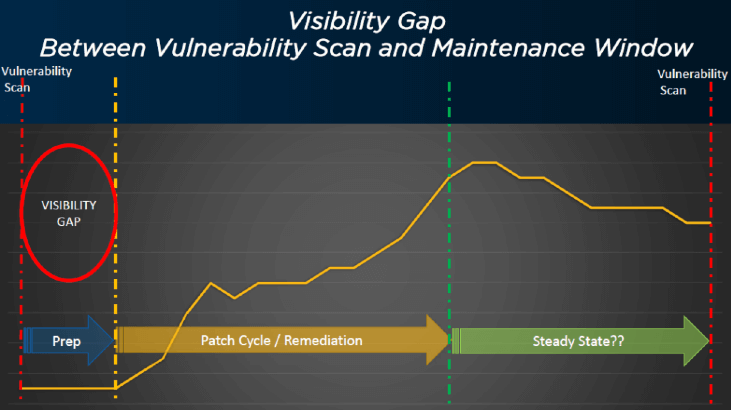

脆弱性対策の世界では、いくつかの可視性のギャップがあります。最初のものは、先ほども触れたように、脆弱性スキャンの直後に発生します。スキャン時に存在していた脆弱性を知ることはできますが、スキャンは時間のスナップショットであるため、その後に起こることは何もありません。

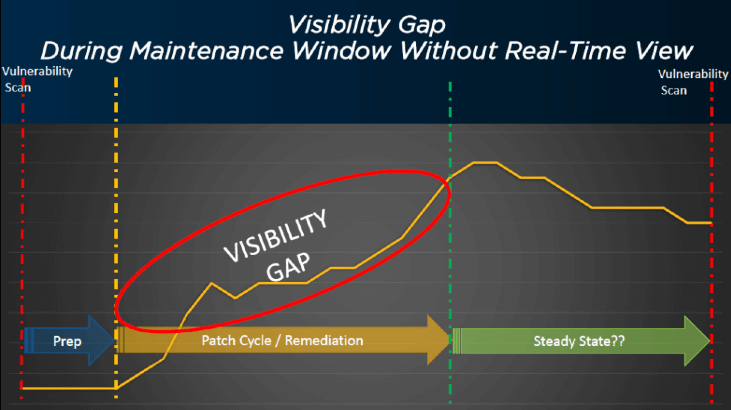

2番目の可視性のギャップは、運用チームが修復プロセスを実行している間に発生します。例えば、金曜日の夜にパッチ適用を開始し、日曜日の朝までにプロセスを完了させるとします。この間は目の前の仕事を達成することに集中し、進捗状況を評価するためにレポートを実行するために継続的に停止することはありません。

従来のポイント・イン・タイムのスキャン・ツールとは異なり、BigFix は、管理されているエンドポイント上でバックグラウンドで継続的に実行され、パッチを適用する際にステータスをレポートするスマート・エージェントに依存しています。BigFix は、メンテナンスウィンドウが終わるのを待ってレポートを実行し、どのような結果が得られたかを確認する必要はありません。

BigFix はまた、失敗したパッチを自動的に再試行したり、再起動が保留されているかどうかをチェックするパッチを適用するためにパッチサイクルの途中で再起動したりと、パッチ適用を細かく制御する機能も持っています。このようにして、BigFix は、何が起こっているのかを確認できるようにすることで、この可視性のギャップを埋め、改善プロセスの責任者を維持できます。

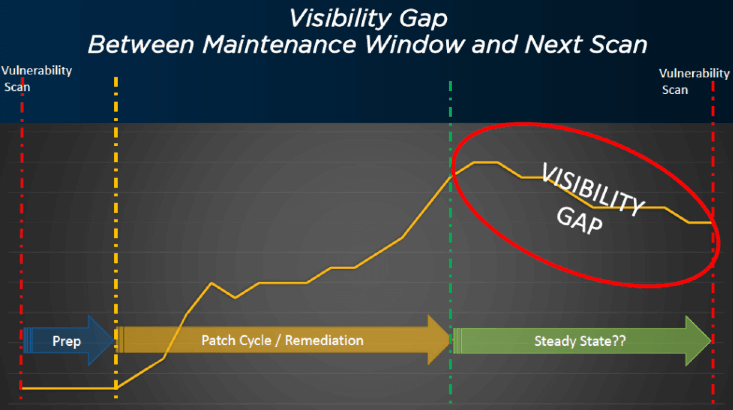

3番目の可視性のギャップは、メンテナンス・ウィンドウの終了から次の脆弱性スキャンまでの間に発生します。この間、通常、次回まで組織がコンプライアンスを維持するための仕組みはありません。これは、エンドポイントが非準拠になる原因となるようなことが起こるからです。ソフトウェアをインストールしたり、アプリケーションの設定を変更したり、設定項目を操作したりすることもあります。しかし、エンドユーザへの通知を行うか、次のメンテナンス・ウィンドウまで待つ以外には、通常、脆弱性に対処するメカニズムはありません。

BigFix は、パッチ、設定項目、あるいはソフトウェアやアプリケーションの設定であっても、あなたが行った設定を強制する機能を持っています。エージェントは管理されているエンドポイントのバックグラウンドで動作するため、変更したくない設定を自動的に自律的に強制できます。そのため、誰かが想定外の設定を変更した場合でも、BigFix はそれを元に戻して変更します。誰かが必要なソフトウェアをアンインストールした場合は、BigFix が再インストールします。また、エンドポイントに何かが起きて、すでにパッチを当てているかもしれない脆弱性が再導入された場合、BigFix はその脆弱性が存在することを警告します。エンドポイントに再びパッチが適用されるようになった場合、BigFix を使ってパッチを再適用できます。あるいは、次のメンテナンス・ウィンドウや別の適切な時期まで待つこともできます。しかし、ここで重要なのは、あなたはそのことを知っているということです。次にスキャンしてレポートを実行したときに、驚くことはありません。BigFix があれば、それがわかるのです。

BigFix の動作

では、CVE-2020-1472をもう一度見て、この問題やその他の脆弱性の問題を BigFix がどのように解決できたかを見てみましょう。先に述べたように、これはDHSに対する攻撃ではありません。BigFix が環境にインストールされていれば、いつでも脆弱性を明確に把握できます。この情報がわかれば、BigFix やお好みのパッチ展開ツールを使って、脆弱性を修正するためのパッチをインストールして行動を起こすことができます。修正の進捗状況をリアルタイムで一目で確認できるため、プロセスの責任者としての役割を果たすことができます。また、パッチが配布されて適用された後は、修正された構成を強制的に適用できるので、環境をそのままにしておくことができます。やり直しや後戻りはありません。

エンドポイント管理ツールが機能しているように見える環境でも、先に説明した可視性のギャップを発見した場合でも、BigFix がツールセットに追加して、正しいセキュリティ姿勢を維持するのに役立つものを見てみませんか。可視性、レスポンス、およびエンフォースメント - コンプライアンスの姿勢を強化するための3つの優れたツール。環境に変更を加えるのはあなただけだからです。 BigFix の詳細については BigFix の Web ページをご覧ください。

AVP で BigFix の投資収益率を最大化する

2020/9/22 - 読み終える時間: 2 分

Maximize your BigFix Return on Investment with AVP の翻訳版です。

AVP で BigFix の投資収益率を最大化する

2020年9月21日

著者: John Riddle / Senior Manager ? Services

HCL BigFix ソリューションへの投資は、環境を効果的に展開し管理するためのスキルを社内に持っていなければ、大きく前進することはありません。また、最新の製品強化、ベストプラクティス、そして何よりもITインフラに影響を与え、停電を引き起こす可能性のあるセキュリティ上の脅威やマルウェアを常に把握しておく必要があります。

HCL Software Accelerated Value Program (AVP)は、技術的なリソースにすぐにアクセスできるようにすることで、BigFix ソフトウェアへの投資に対するリターンの価値を最大限に高めることができるように支援する技術的なアドバイザリー・サービスです。

この最高のサービスは、お客様の短期的なニーズと長期的な計画に合わせて調整された対応するサービス成果物のセットを提供する、事前にパッケージ化された年間契約です。お客様には、BigFix 専任エンジニア( BDE )が割り当てられ、お客様のチームと協力して、セキュリティとエンドポイント管理の目標と目的を達成する包括的な計画を開発します。BDE は複数の役割を担っています。

- BigFix の窓口となり、信頼できるアドバイザーとして、すべての HCL グループとチーム間のコミュニケーションの推進

- BigFix のエンジニアリングチームとオペレーションチームのバーチャルチームメンバーになります

- BigFix 製品のあらゆる面で BigFix の経験とスキルの提供

- 新規プロジェクトをサポートするための BigFix の簡単な実装

- BigFix のさらなる展開と採用のための障壁を取り除く支援

- BigFix 環境のアーキテクチャの確認

- 包括的な年1回の健康診断の提供

- トレーニングを提供し、BigFix の技術専門家やリソースへのアクセスを提供することによる、スタッフのスキルの向上

- 期待される内容

BDE は、以下のように努力します。

- 目標の理解。BDE は、BigFix のニーズを理解し、ロードマップ、現在の課題などを確認するために、チームとのミーティングを何度か開催します。

- 計画の策定。最初の 30 日間に、BDE は、次の 12 ヶ月間の期待に応えるためにカスタマイズされた計画を作成します。

- 毎週または隔週でプロジェクト会議を開催し、目標、問題点、問題点、およびプロジェクトを検討します。

- 成功を評価します。私たちはあなたの成功をサポートすることに専念しています。私たちの目標は、BigFix の健全性がお客様に満足していただけるようにすることです。評価と報告は、ご要望に応じて提供されます。

主な成果物

AVP は以下を提供します。

- 積極的なアカウント管理とCASE管理計画。

- 製品に関する質問、製品の使用計画、およびサポート問題に関する技術的な支援。

- 移行、アップグレード、新機能の実装に関するアドバイザリー支援

- BigFix のベストプラクティス

- セキュリティの脅威とHCL製品の脆弱性に関する積極的な通知。

- 診断およびトラブルシューティング技術に関するコーチング。

- 優先度の高い問題については、毎月の技術的な対話を行います。

- 制限されたイベント(製品ロードマップ、製品説明会、エグゼクティブ・カンバセーション)へのアクセス。

- 修正プログラム、技術文書、制限されたコードへのアクセス。

- BETAおよびアーリーアダプター(EA)プログラムへの自動招待。

価格設定

AVP の提供は年間契約です。価格は、BDE の割り当てられたコスト、BDE があなたの組織内でインターフェイスする連絡先の数、および予想される出張に基づいています。

メリット

BigFix Accelerated Value Program を利用することで、技術支援や製品の開発を可能にするHCLの専門家リソースへのアクセスが可能になり、BigFix の導入や統合の成功率が向上し、移行の計画が立てやすくなります。さらに、AVP は、技術的なソフトウェアの問題を診断して解決する際の社内スタッフの専門知識と習熟度を高め、脅威に関する高度な警告によりセキュリティ侵害を回避し、セキュリティリスクと予期せぬダウンタイムを最小限に抑え、価値を生み出すまでの時間を短縮し、BigFix への投資のROIを最大化することができます。

BigFix Accelerated Value Program の詳細については、john.riddle@hcl.com まで電子メールでお問い合わせください。BigFix の詳細については、www.bigfix.com をご覧ください。

BigFix Lifecycle と BigFix Compliance に MCM と Insights の使用権が追加

2020/9/19 - 読み終える時間: ~1 分

BigFix Lifecycle and Compliance now includes MCM and Insights の翻訳版です。

BigFix Lifecycle と BigFix Compliance に MCM と Insights の使用権が追加

2020年9月19日

著者: Cyril Englert / Solution Architect

2020年9月17日より、すべてのアクティブな BigFix Lifecycle と BigFix Compliance のお客様は、BigFix Modern Client Management (MCM) および BigFix Insights を利用する権利を得られます。これらの権利は、お客様の投資に対するビジネス価値を拡大させます。

BigFix Insights は、BigFix管理者およびエンタープライズ・データ・アナリスト向けに設計されたデータ分析プラットフォームで、BigFixのデータとサードパーティのソリューションのデータを組み合わせることができます。BigFix Insightsは、高度な自動化、合理化された相関関係、および企業の高度な洞察を提供します。詳細については、https://www.hcltechsw.com/wps/portal/products/bigfix/offerings/insights15 をご覧ください。

BigFix Modern Client Management ((MCM) は、複数のベンダーを統合し、シンプルな登録とポリシー管理で Windows 10 と macOS デバイスを管理しながら、コストと複雑さを軽減することを実現ます。詳細については、https://www.hcltechsw.com/wps/portal/products/bigfix/offerings/client-management12 をご覧ください。

BigFix チームは、お客様に価値を提供し続けるために努力しており、今回の発表は BigFix の ROI を飛躍的に向上させるものです。 ご質問がある場合は、BigFix のスペシャリストまたはテクニカル・アドバイザーまでお問い合わせください。

BigFix: ServiceNowc ServiceGraph Connector for BigFix の提供開始

2020/9/16 - 読み終える時間: 2 分

2020年9月16日、「HCL BigFix Service Graph Connector for ServiceNow の発表 (2020年9月16日)」のニュースリリースをだしましたが、それについての記事 ServiceNowc ServiceGraph Connector for BigFix is now available! の翻訳版を掲載します。

ServiceNowc ServiceGraph Connector for BigFix の提供開始

2020年9月16日

著者: Cyril Englert / Solution Architect

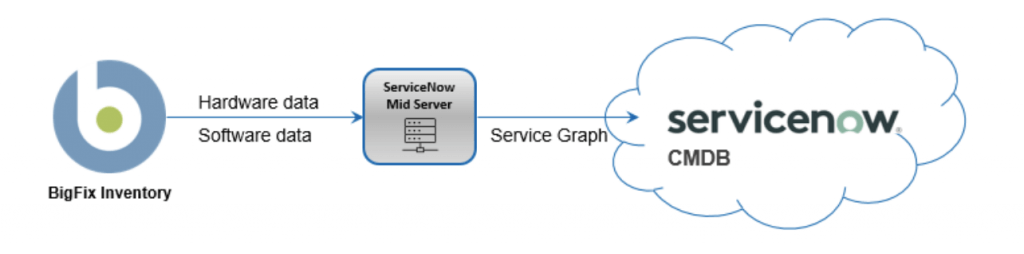

本日、HCL BigFix と ServiceNow は、ServiceNowc ServiceGraph Connector for BigFix の提供開始を発表しました。コネクタは、BigFix の広範でほぼリアルタイムのエンドポイントと資産データを活用して、組織がハードウェアとソフトウェア資産を発見、追跡、理解するのを支援し、ServiceNow の構成管理データベース (CMDB) と連携、格納させます。

コネクタは、BigFix Inventory を活用して、タイプ、場所、接続に関係なく、すべてのエンドポイントに対して単一の費用対効果の高いディスカバリ・ソリューションを提供します。90 以上の異なるオペレーティングシステムをサポートし、BigFix Inventory は、オンプレミス、クラウドまたはハイブリッドクラウド、VPN 接続、または自宅にあるエンドポイントから正確で最新の情報を提供します。ハードウェアとソフトウェアの検出とServiceNow の CMDB との同期を自動化することで、組織は、手動プロセス、不整合性、不完全な資産データを排除し、ServiceNow CMDB に依存しているユーザーに高品質の情報を提供することができます。

BigFix 用 ServiceNowc ServiceGraph Connector のデータフローを以下に示します。

BigFix ServiceGraph Connector は重要なビジネス価値を提供します。インシデント・レスポンス時間を短縮し、エラーやデータの不正確さを減らし、脆弱性への対応を改善し、問題解決時間を短縮します。BigFix ServiceGraph Connector は、BigFix と ServiceNow の両方への投資収益率を向上させます。

BigFix ServiceGraph Connector は無料で ServiceNow アプリストアからダウンロードできます。

Connectorの詳細については、https://hcltechsw.com/wps/portal/products/bigfix/tech-partners/servicenow/servicegraph にアクセスし、2020年10月8日に予定されているウェビナー「BigFix で ServiceNow を強化する」の登録をしてください。

BigFix の詳細については、www.bigfix.com を参照してください。

BigFix: Premier Endpoint Patch Solution について

2020/9/4 - 読み終える時間: 4 分

Understanding BigFix: The Premier Endpoint Patch Solution の翻訳版です。

BigFix を理解する:Premier Endpoint Patch Solution

2020年9月3日

著者: Casey Cannady / Enterprise Architect 共著: Cyril Englert / Solution Architect

BigFix は、あらゆる規模や業界の何千もの企業に、エンタープライズ・エンドポイント管理ツールとして選ばれています。実際、BigFix は世界中で何百万ものエンドポイントを管理しており、IT およびセキュリティ運用チームに実質的で具体的な価値を提供しています。BigFix は、効果的なエンドポイントの衛生管理に不可欠な、継続的なパッチ適用と設定のドリフトの排除に優れています。これらの対策が適切に実装され、監視されていれば、侵害の可能性は飛躍的に低下します。なぜ CIO や CISO がエンドポイント環境のセキュリティを BigFix に依存しているのかを理解することは、BigFix が 98%以上の初回合格率を達成している理由を理解する上で非常に重要です。

主な機能 BigFix は、以下のような効果的なパッチ適用をサポートしています。

- Windows、Linux、UNIX、macOS など 90 種類以上の OS と、サポートが終了している特定の OS のサポート。BigFix により、複数のツールを削減でき、大幅なコスト削減を実現します。

- Windows および macOS 用のサードパーティ製アプリケーション。

- オフラインやローミング中のワークステーション(在宅勤務の従業員が使用するワークステーションを含む)。

- Amazon Web Services、Microsoft Azure、VMware、およびGoogle Cloud Platform(GCP)クラウドで実行されているリソース。

BigFix のパッチ適用は、以下のプラットフォームの機能と能力に依存しています。

- 低い CPU 要件 - 通常は2%未満。

- ネットワーク・スロットリング - 高レイテンシー、低容量のネットワーク回路への影響を管理できます。

- プリキャッシング - 指定されたメンテナンスウィンドウでパッチ時間を短縮します。

- クラウドエンドポイントの可視性 - Azure、Google、Amazonで実行されています。

- 最大25万のエンドポイント - 1台のルートBigFix Enterprise Serverから。

- 分散型インテリジェンス - 意思決定と計算をインフラストラクチャの上位レベルではなく、エンドポイントに移動します。インテリジェント・エージェントは、ネットワーク帯域幅の消費を抑え、より小さなサーバを必要とする一方で、パッチの展開、構成、および修復を高速化します。

- 柔軟な配布ポイント - 効果的でありながら低コストのインフラストラクチャを構築する上で、多くの柔軟性を提供します。専用リレーの他にも、多くの組織にとって有用な低コストのオプションがいくつかあります。BigFixバーチャルリレーは、リソースとメンテナンス要件が少なく、導入が簡単です。 非専用リレーは、既存のシステムに BigFix サービスを共同で配置することで、企業全体で BigFix 機能を利用することができます。最後に、BigFix ピアネスト機能により、1つの BigFix エージェントが小規模なオフィスやリモートサイトでサブネットリピーターとして機能することができます。

- 粒度の高い管理と制御 - BigFix では、パッチがいつ展開され、いつエンドポイントが再起動されるかを粒度の高い制御で制御することができます。多くの組織では、中央のIT部門がパッチの開発、テスト、パッチコンテンツの配布を可能にする分散型パッチ展開プロセスを実装しており、個々のユーザーグループや部門が、指定された時間枠内で都合の良いときにパッチを展開・インストールするタイミングを決定できるようにしています。

BigFix Patch には特定の機能があり、その結果、初回のパッチ成功率が非常に高く、多くの場合、98%以上となっています。ファーストパスの成功率が高いということは、パッチサイクルが短く、修正作業が少なく、安全なエンドポイントのランドスケープが得られることを意味します。

その他のパッチ固有の機能と機能は以下のとおりです。

自動化されたコンテンツ配信

BigFix チームは、オペレーティング・システムやサードパーティ・アプリケーション・ベンダーが提供するコンテンツを使用して Fixlet を作成し、脆弱性の窓を減らします。Fixlets と呼ばれるBigFixコンテンツは、当社のクラウド配信サーバで利用可能になります。BigFix Enterprise Server (BES) は、毎日1回(設定されている場合はそれ以上の頻度で)新しいコンテンツをチェックします。新しいサイトコンテンツは自動的にダウンロードされるため、BigFix はどの Fixlet が関連性のあるものかを判断し、関連性のないコンテンツのための無駄な帯域幅を排除します。

BigFix は、ベンダーからリリースされてから2営業日以内に重要なパッチを配信しますが、通常はもっと早く配信されます。最も重要なパッチが最初に配信されます。サポートされているすべてのトップティアのオペレーティングシステムに対して、コンテンツの自動開発とBigFix環境への配信が行われるため、より迅速な通知と脆弱性へのパッチ適用が可能となり、脆弱性が発生する可能性の窓を減らすことができます。

自動パッチ適用

自動パッチ適用は、パッチ管理者とオペレータが必要とする労力を軽減します。パッチポリシーとスケジュールを定義することで、オペレータはパッチ適用を自動化することができます。例えば、Windows Server のパッチポリシーを設定して、重要なパッチのみを展開し、Windows サーバを対象としたスケジュールと重ね合わせることができます。そのため、BESサーバーが関連するコンテンツをダウンロードするとすぐに、パッチが自動的に展開されます。ポリシーの更新は、1ヶ月ごとに1分以内で完了します。

本番環境の BigFix では、管理者はアルファ、ベータ、本番1のような複数のスケジュールを使用して、計画的なテスト、検証、パッチ展開を行います。これらの自動スケジュールが数日離れている場合、問題のあるパッチが展開されるのを防ぐためにITオペレーションが介入することができます。そうでなければ、パッチは体系的に自動的に展開され、時間と労力を節約することができます。これは、リソースに制約がある中小規模の組織にとって特に重要です。

柔軟なベースライン

BigFix ユーザーは、複数のパッチや設定項目をベースラインにまとめて配信することで、時間と労力を節約できます。また、ベースラインをポリシーにすることもできます。エンドポイントがベースラインの仕様から外れると、BigFix は自動的に内容を再適用します。ベースラインは、より効率的で一貫性のあるセキュリティとパッチ適用の姿勢を実現します。

パッチインストールの検証

市場に出回っている多くのソリューションとは異なり、BigFix は、エンドポイントがパッチを受け取る資格を与えたのと同じ基準を使用して、パッチが正常にインストールされているかどうかを検証します。この信頼できる方法により、パッチが適切にインストールされることが保証されます。既存のパッチソリューションでは、パッチが正常にインストールされていないのに、パッチが正常にインストールされたと誤って報告されていたため、数え切れないほどの組織がBigFixを導入しています。この問題は、ITおよびセキュリティ組織に誤ったセキュリティの感覚を与え、攻撃の脆弱性を増大させています。組織は、エンドポイント管理ソリューションが正確なパッチ状況を正しく報告していることに自信を持つ必要があります。BigFix は、その自信をユーザーに提供します。

ソフトウェアへの依存はありません

BigFix は、問題があり信頼性が低いことが知られているWindows 用の WSUS、WMI、または Active Directory のパッチ適用に依存しません。RedHat Linuxでは、BigFix は Satellite リポジトリまたはネイティブの BigFix コンテンツ・ライブラリのいずれかを使用できる柔軟性を持っています。さらに、BigFix のパッケージング・ウィザードを使用することで、コンテンツをパッケージングするための追加ツールのコストや、障害や問題点の追加を排除することができます。

コンテンツの完全性の確保

チェックサムを使用することで、BigFixインフラストラクチャコンポーネント間でのファイルの安全な転送が保証されます。具体的には、BigFix ではSH1 や SH256 などの SHA (Secure Hashing Algorithms) を採用しています。クラウド配信サーバーからコンテンツがダウンロードされると、BigFix は各ファイルのチェックサムを計算し、ソフトウェアベンダーが公開しているオリジナルのチェックサムと比較します。両方のチェックサムが一致する場合、BigFixはダウンロードされたコンテンツが安全であると判断します。チェックサムが一致しない場合は、データの損失や改ざんを意味し、ファイルが破損している可能性があります。

デプロイメントのロールバック

BigFix を使えば、Windows パッチのロールバックや削除は簡単です。BigFix ロールバックウィザードで Microsoft Knowledge Base (KB) 番号を入力すると、関連する Fixlet が自動的に作成されます。他のオペレーティングシステムやアプリケーションでは、フィックスレット内でベンダが提供するアンインストールタスクを使用して、パッチやソフトウェアデプロイメントをアンインストールするためのフィックスレットを簡単に作成することができます。

インテリジェントな上位互換エンジン

BigFix の代替エンジンは、パッチ管理を簡素化するインテリジェンスを提供します。BigFix は、どのパッチが他のパッチに取って代わられているかを知ることができるため、管理者とパッチ適用ソリューション側の重複や不必要な作業を減らすことができます。BigFix の代替エンジンは、関連するエンドポイントのターゲティングとパッチ適用の効果を向上させます。対照的に、パッチツールの中には、最新のパッチを適用する前に先行するパッチを適用する必要があるものがありますが、これは不必要に労力とパッチの複雑さを増大させます。

BigFix は並外れたビジネス価値を提供

上記の理由により、BigFix は強力で効果的なパッチソリューションであり、セキュリティ侵害の可能性を低減しながら、IT コストと複雑さを軽減することができます。HCL の IT 組織は、すでに大幅なコスト削減を実現しています。BigFix は、いわゆる「無料」のソリューションと競合する場合でも、費用対効果の高いツールです。HCL の BigFix チームは、ビジネス価値評価 (BVA) プロセスを使用してBigFixのビジネスケースを構築するための支援を日常的に行ってきました。この無料の共同作業プロセスは、通常、BigFix が組織に与える影響を評価するのにわずかな時間しか必要としません。

定量化可能なメリットには以下のようなものがあります。

- ソフトウェアの使用量の削減

- ITインフラの複雑さとコストを削減

- エンドポイント情報の品質向上

- コンプライアンス管理のコスト削減

- パッチ修復作業の削減

- ソフトウェアおよびオペレーティング・システムの簡易導入

- セキュリティリスクの回避

- データ漏洩コストの削減

BigFix を使用してパッチ管理プロセスを最適化し、コストを削減し、IT の複雑さを軽減し、セキュリティ姿勢を改善した他の人たちの仲間入りをしましょう。詳細は、BigFix.com をご覧ください。

パッチ適用目的で、Microsoft Configuration Manager が BigFix に置き換えられた理由

2020/8/13 - 読み終える時間: ~1 分

タイトルどおりの内容です。英語版ブログの記事 How BigFix Displaced Microsoft Configuration Manager for Patching の翻訳版です。

パッチ適用目的で、Microsoft Configuration Manager が BigFix に置き換えられた理由

2020年8月10日

著者: Donald Moss / Technical Advisor BigFix Team

Don Moss は、BigFix チームのテクニカル・アドバイザーです。Don は、LANDesk(現在はIvantiとして知られている)に勤務していた 2012年に BigFix を使い始めました。HCL Software に入社する前は、IBM Security でセキュリティ・ソリューション・アーキテクトおよびサイバーセキュリティ・エンジニアとして勤務していました。 彼のクライアントの一人が、Microsoft Configuration Manager(SCCMと呼ばれることが多い)を BigFix に置き換えた理由について、最近の話を紹介してくれました。

多くのクライアントは、エンドポイント管理活動に圧倒されていることが多い。多くのバージョンのオペレーティング・システムにまたがる多数のパッチのために、ほとんどの IT 運用およびセキュリティ組織は多忙を極めています。OS は Windows が主流であり、Microsoft Configuration Manager(SCCMとも呼ばれる)は、Windows OSとMicrosoft Office にパッチを当てるための最も一般的な管理ツールです。CIO が SCCM を導入するのは、Microsoft Enterprise License Agreements とパッケージ化されているため、「無料」だからです。しかし残念なことに、これまでにも問題が発生しており、その解決策を悩ませているものもあります。その結果、BigFix は組織のパッチ適用やコンプライアンス業務の改善を支援しています。このブログでは、私の最近のクライアントのひとつが SCCM を BigFix に置き換えることを決めた理由を説明します。

私のクライアントは、米国、ラテンアメリカ、ヨーロッパ、中東、アフリカ、アジアにオフィスや工場を構える、消費者向け製品や業務用製品の製造、販売、販売を行っている企業です。同社は、これらの地域で約5万人の従業員を雇用しており、24時間365日のエンドポイント管理業務を必要としています。

HCL は、脆弱性スキャン中に欠落したパッチを発見したために、IT オプスチームがセキュリティオプスに殴られていることを知りました。BigFix チームは、その真偽を確かめるための支援を依頼されました。厳選されたサーバー群を並べて比較したところ、SCCM は70~90%のコンプライアンスを報告していましたが、BigFix は 40~50%のコンプライアンスを報告していました。より詳細な調査では、BigFix は過去 3ヶ月間にリリースされたパッチだけでなく、5~6年前のパッチが見つからないことを発見しました。 IT 部門とセキュリティ部門は、BigFix のパッチ発見の正確性を検証しました。

次に、私のクライアントは、企業の経営陣が望んでいながら SCCM からタイムリーに入手できなかった自動レポートを、 BigFix を使用して作成するように私に言いました。例えば、IT部門では、パッチを当ててから6時間後でも、ほとんどのエンドポイントに「不明」のパッチステータスが表示されていることがよくありました。8日以上経っても、完全なパッチステータスレポートを SCCM から入手することはできませんでした。同様のテストでは、BigFix は数分以内にほぼリアルタイムでパッチの進捗状況を表示することができました。私は、BigFix のレポートの幅広さと幅の広さを示すことができ、CIO や CISO に対して、カスタムレポートのニーズが BigFix によって簡単に提供できることを示すことができました。

BigFix の効率的なパッチ適用機能は、SCCM が提供していたものよりも、全体的なセキュリティ態勢を改善することが明らかだったため、BigFix の投資収益率(ROI)は疑問視されることはありませんでした。ほとんどのセキュリティインシデントは、既知ではあるがパッチが適用されていない脆弱性によって引き起こされているため、エンドポイントにパッチが適用されていないエンドポイントを持つことは、セキュリティリスクが大きすぎて会社には余裕がありませんでした。BigFix は、場所、接続、ステータスに関係なく、すべてのエンドポイント(ローミングラップトップを含む)にパッチが適用されていることを、自信を持って役員に示すことができました。

この POC は非常に成功したため、私のクライアントは、発注を迅速化しながら脆弱性のあるサーバーへのパッチ適用を継続できるように、POC を延長するように依頼しました。そうすることで、クライアントはパッチ適用を簡素化し、サイバー攻撃に対する防御力を向上させることができました。

脆弱性スキャンで不足しているパッチを発見していませんか?その場合は、BigFix チームに (日本での窓口はこちら) 連絡してデモを依頼してください。

BigFix によるセキュリティの向上とコンプライアンスの証明

2020/8/13 - 読み終える時間: ~1 分

HCL BigFix は統合エンドポイント管理ソリューションです。完全性、即時性、自動化が強く求められるこの領域において、HCL BigFix が適切な製品であるかについてかかれた英語版ブログの記事 Improve Security and Prove Compliance with BigFix の翻訳版です。

BigFix によるセキュリティの向上とコンプライアンスの証明

2020年7月31日

著者: Cyril Englert / Solution Architect

サイバー犯罪者は執拗にネットワークを侵害し、データにアクセスしようとしています。さらに、企業の内部者が無意識のうちにハッカーに門戸を開いてしまい、データ・ビーチの可能性が高まります。継続的なパッチ適用とコンプライアンスの実践は、サイバー攻撃から企業を守るための効果的な方法です。BigFix Complianceは、CIOやCISOから信頼されており、OS、場所、接続に関係なく、すべてのエンドポイントを保護し、利害関係者や規制当局にコンプライアンスを証明しています。

BigFixプロダクトマネージャーのMichelle McGough氏は先日、セルフコンプライアンスエンドポイントでセキュリティを自動化する方法を紹介しました。以下をクリックしてビデオをご覧ください。

- 自己準拠エンドポイントによるセキュリティの自動化 (Automate Security with Self-Compliant Endpoints)

- 継続的にコンプライアンスを遵守していますか?証明できますか?(Are You Continuously Compliant? Can You Prove It?)

BigFix コンプライアンスの詳細については、ここをクリックするか、www.bigfix.com をご覧ください。