SBOM と PBOM によるソフトウェアサプライチェーンの保護

2024/11/18 - 読み終える時間: ~1 分

Protecting Software Supply Chains with SBOM & PBOM の翻訳版です。

SBOM と PBOM によるソフトウェアサプライチェーンの保護

2024年11月8日

著者: Ryley Robinson / Project Marketing Manager

ソフトウェアサプライチェーンには、現代の組織がDigital+ Economyで競争し、勝利するために頼りにしている独自、サードパーティ、オープンソースのソフトウェア コンポーネントのライブラリが組み込まれています。これには、コード開発、依存関係管理、テスト、展開、継続的な更新など、製品ライフサイクルのすべての段階が含まれます。

ソフトウェアサプライチェーンには多数のコンポーネントがあるため、それらすべてを保護するのは大きな課題です。

ハッカーはセキュリティのギャップをますます探すようになり、十分に保護されていない段階を攻撃する可能性がはるかに高くなります。ソフトウェア部品表 (SBOM) やパイプライン部品表 (PBOM) などのセキュリティ ツールは、これらの増大するリスクをうまく管理しようと決意している組織にとってますます重要になっています。

「供給と需要の混乱への備え (“Disruption Preparedness in Supply and Demand”,)」と題した最近の記事で、HCL AppScan の製品ディレクターである Mike Khusid が、SBOM と PBOM がこれらのツールを使って企業を混乱に備える方法について説明しています。トヨタの主要サプライヤーの 1 社に対する 2022 年のサイバー攻撃や、何千もの Web アプリケーションに影響を与えた polyfill.js ハッキングなどの最近の事件は、侵害が金銭的損失、評判の失墜、データ漏洩、法的訴訟などの深刻な結果につながる可能性があることを示しています。ハッカーは、セキュリティポリシーが不十分なサードパーティ ベンダーなど、最も弱いリンクを狙うことがよくあります。

SBOM と PBOM の重要性

アプリケーションセキュリティテストで役割を果たすツールは多数ありますが、SBOM と PBOM はソフトウェアサプライチェーン セキュリティに特化しており、エンドツーエンドのセキュリティの面でゲームチェンジャーとなっています。

SBOM は、ソフトウェア内のすべてのコンポーネント、ライブラリ、依存関係の詳細なリストを提供します。これにより、脆弱性を迅速に特定し、コンプライアンスを確保し、問題が発生した場合に迅速に対応できます。PBOM は、コンポーネントだけでなく、開発から本番までのソフトウェア パイプライン全体のプロセスもカタログ化します。すべての変更を追跡し、リスクを監視し、プロセス全体を通じてコードが安全であることを保証します。

これらのツールを持つことは単なるボーナスではなく、混乱に先手を打つために不可欠です。組織は、SBOM と PBOM のベストプラクティスを採用し、強力なサイバー セキュリティに投資し、攻撃者が迫ってきたときにソフトウェアを保護して安全を確保できる柔軟なポリシーを構築するための措置を講じる必要があります。

記事の全文は、こちらでご覧いただけます。

サプライチェーンセキュリティの詳細と、HCLSoftwareがお客様のデータ保護の第一歩となる方法については、HCL AppScan をご覧ください。

HCL AppScan の Visual Studio プラグインによるプロジェクトセキュリティの強化

2024/11/14 - 読み終える時間: 5 分

Enhancing Project Security with HCL AppScan’s Visual Studio Plugin の翻訳版です。

HCL AppScan の Visual Studio プラグインによるプロジェクトセキュリティの強化

2024年11月7日

著者: Ryley Robinson / Project Marketing Manager

セキュリティ侵害がますます増える中、最初からコードが安全であることを確認することがこれまで以上に重要になっています。これを行うための最良の方法の 1 つは、開発プロセスにセキュリティ脆弱性スキャンを直接追加することです。

Visual Studio ユーザー向けに、HCL AppScan はこれをシームレスに実現するのに役立つ強力なプラグインを提供しています。Visual Studio Marketplace で入手できるこのプラグインを使用すると、プロジェクトをスキャンしてセキュリティ脆弱性を検出できるため、セキュリティが開発プロセスに確実に組み込めます。この記事では、このプラグインの技術的機能と、プロジェクトを保護するためにプラグインを使用する方法について詳しく説明します。

セキュリティスキャン プラグインを使用する理由

コードのセキュリティ脆弱性は、安全でないコード プラクティス、古いライブラリ、依存関係、単純なコーディング エラーなど、さまざまな原因で発生する可能性があります。これらの脆弱性が検出されない場合、アプリケーションは SQL インジェクション、クロスサイト スクリプティング (XSS)、リモート コード実行などのさまざまな攻撃にさらされる可能性があります。

Visual Studio プラグインは、次のことに役立ちます。

-

コード内の潜在的なセキュリティ リスクの特定

-

サードパーティの依存関係の脆弱性のスキャン

-

特定された問題を修正するための修復ガイダンスの提供

-

Visual Studio 自体で問題の管理

このツールを使用すると、展開前にコードが安全であることを確認でき、脆弱性が実稼働環境に到達するリスクを最小限に抑えられます。

プラグインのハイライト

この HCL AppScan の Visual Studio プラグインは IDE に直接統合され、プロジェクトのセキュリティ脆弱性をシームレスにスキャンできます。その優れた機能のいくつかを以下に示します。

1 - 自動セキュリティスキャン: コードを記述したりプロジェクトをビルドしたりするときに、プロジェクトを自動的にスキャンします。コード ファイルを保存するとすぐに、プラグインは脆弱性の分析を開始し、結果を共有します。

2 - セキュリティスキャンの作成: Visual Studio から直接セキュリティスキャンを開始し、HCL AppScan on Cloud および HCL AppScan 360° とのシームレスな統合を実現して、脆弱性を管理します。

3 - 依存関係スキャン: このプラグインを使用すると、プロジェクト内のサードパーティの依存関係を分析して、セキュリティ上の問題があるかどうかを確認できます。その後、脆弱な依存関係を削除またはアップグレードすることで、これらのセキュリティ問題を修正できます。

4 - リアルタイム フィードバック: コーディング中にリアルタイム フィードバックを取得し、セキュリティ リスクに対して脆弱な領域をハイライト表示します。重大度レベルと推奨される修正を含む詳細なレポートを受け取ります。

5 - 修復の提案: このプラグインは、脆弱性を特定するとともに、実用的な修復手順を提案し、開発者が IDE を離れることなくセキュリティ上の欠陥を迅速に修正できるようにします。

6 - カスタマイズ可能なルール: スキャン ルールをカスタマイズし、追加のセキュリティチェックを追加することで、組織の特定のセキュリティポリシーに準拠するようにプラグインを構成します。

プラグインのセットアップ

Visual Studio でのプラグインのインストールと構成は簡単です。開始するためのステップバイステップ ガイドを以下に示します。

前提条件

プロジェクトを包括的にスキャンするには、HCL AppScan on Cloud または HCL AppScan 360° のアカウントが必要です。これは有料サービスですが、こちらから入手できる HCL AppScan の無料トライアルを使用して、いつでも無料で開始できます。

このチュートリアルでは HCL AppScan on Cloud を使用しますが、同じ手順を HCL AppScan 360° でも使用できます。

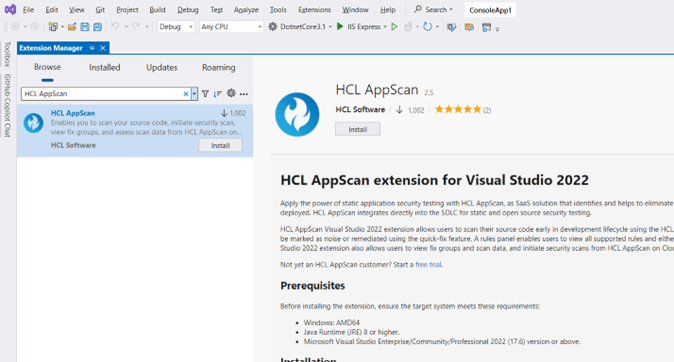

手順 1: プラグインのインストール

1 - Visual Studio を開き、[拡張機能] > [拡張機能の管理] に移動します。

2 - 検索バーに「HCL AppScan」と入力します

3 - 見つかったら、[インストール] をクリックして Visual Studio を再起動し、インストールを完了します。

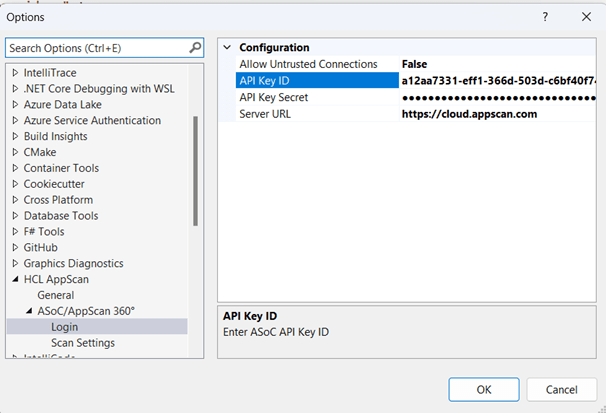

手順 2: プラグイン設定の構成

インストール後、プロジェクトを効果的にスキャンできるようにプラグインを構成する必要があります。

-

[ツール] > [オプション] に移動します。

-

左側のパネルで HCL AppScan セクションを見つけます。

-

ここでログインに移動し、HCL AppScan on Cloud または HCL AppScan 360° の資格情報を入力します。

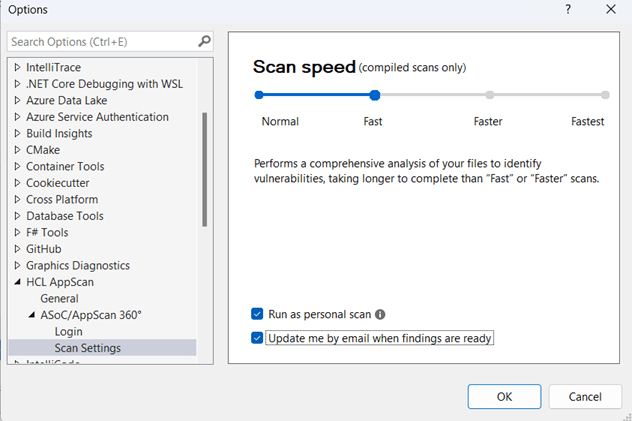

次に、スキャンの実行方法を設定できます。

ステップ 3: セキュリティスキャンを実行する

プラグインをインストールして構成したら、最初のセキュリティスキャンを実行できます。

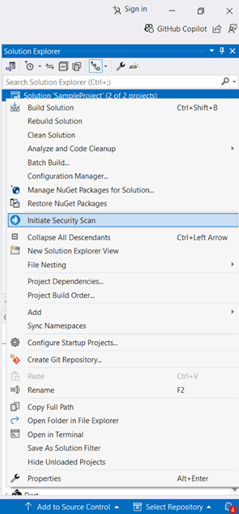

Visual Studio でプロジェクトを開きます。ソリューション エクスプローラーで、ソリューションまたはプロジェクトを右クリックし、[セキュリティスキャンの開始] を選択します。

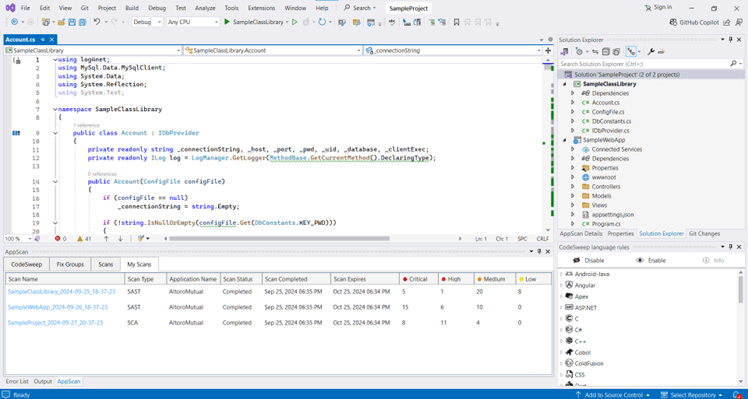

これで、Visual Studio プラグインがプロジェクトを分析します。プラグインの下部にある進行状況バーで更新状況を監視できます。スキャンが完了すると通知が届きます。

ステップ 4: 結果を分析する

スキャンが完了すると、詳細なセキュリティ レポートが表示されます。Visual Studio では次の項目が強調表示されます。

1 - 脆弱なコード セグメント

2 - スキャンの種類に基づいて分類されたスキャン

3 - 各脆弱性の重大度レベル (低、中、高)

4 - 脆弱性を修正するための推奨アクション

このレポートは IDE 内に直接表示されるため、開発者はコードの脆弱なセクションにすばやく移動して修正を適用できます。

これで、スキャンをクリックして、修正する問題に移動できます。これにより、セキュリティ脆弱性があるコード セクションが開きます。

プラグインの使用に関するベストプラクティス

この Visual Studio プラグインを最大限に活用するには、次のベスト プラクティスに従ってください。

1 - 定期的にスキャン: プラグインを使用してプロジェクトを定期的にスキャンし (たとえば、各 QA サイクル中)、早い段階で脆弱性を特定します。

2 - 依存関係を監視: 古くなった依存関係は脆弱性の一般的な原因であるため、サードパーティのライブラリを常に最新の状態に保ってください。

3 - レポートを確認する: 特にコードをメインブランチにマージする前やソフトウェアをリリースする前に、セキュリティ レポートを定期的に確認してください。

4 - ルールをカスタマイズする: 組織のセキュリティポリシーに合わせてスキャン ルールを変更し、プラグインが業界に関連する問題をチェックするようにします。

5 - 最新の状態を維持する: プラグインを最新のセキュリティ パッチと機能で更新し、最適なパフォーマンスと保護を確保します。

日々新たなセキュリティの脅威が進化しているため、開発プロセスの開始時から堅牢なセキュリティ対策を講じることが重要です。HCL AppScan の Visual Studio プラグインは、開発者が IDE から直接コード内のセキュリティの脆弱性を特定して修正するのに役立つ強力なツールです。このプラグインを開発ワークフローに統合することで、セキュリティ侵害のリスクを大幅に軽減し、ソフトウェアがユーザーにとって安全であることを保証できます。開発者が 1 人でも、大規模なチームの一員でも、このプラグインを利用することで、プロジェクトが安全であることを安心して知ることができます。

Visual Studio Marketplace にアクセスして、このプラグインの詳細を確認し、今すぐプロジェクトのセキュリティ保護を開始してください。

HCL AppScan の Web サイトにアクセスして、高速で正確かつ機敏なアプリケーションセキュリティテストソリューションの詳細をご覧ください。

HCL AppScan 360°強力な新機能でアプリケーションセキュリティを変革

2024/11/13 - 読み終える時間: 3 分

HCL AppScan 360° v1.4.0: Redefining AppSec with Powerful New Features の翻訳版です。

HCL AppScan 360°強力な新機能でアプリケーションセキュリティを変革

2024年10月29日

著者: Adam Cave / Product Marketing Manager, HCL AppScan

最新の HCL AppScan 360° バージョン 1.4.0 では、セキュリティテスト エクスペリエンスを強化するためのさまざまな強力な更新が導入されています。このリリースでは、小規模な環境向けの柔軟な単一仮想マシン (VM) インストール オプションと、より深い洞察とリアルタイム分析のための再設計されたダッシュボードが提供されます。新機能には、DAST スキャンのドメイン管理、GenAI による自動修正推奨、SAST リポジトリ スキャンの GitHub Enterprise 統合が含まれます。追加の更新では、コンプライアンス、自動コメント伝播、SAST および DAST スキャンの効率向上に重点が置かれており、この新しいバージョンは、合理化されたセキュリティ管理のための包括的なアップグレードであり、あらゆる環境に展開できます。

仮想マシンのインストール

HCL AppScan 360° では、単一 VM インストール オプションの柔軟性が提供されるようになり、小規模な環境や特定の展開ニーズを持つ組織が、包括的なアプリケーションセキュリティを迅速に開始しやすくなりました。従来、AppScan 360° は、大規模で同時実行性の高いスキャンとテストを処理するために、分散 Kubernetes 環境にインストールされていました。しかし、新しい単一の VM インストールでは、事前構成された Kubernetes 環境を含む、最新の自己完結型のデプロイメントが提供されます。

この効率的なデプロイメントは、必要に応じて完全な Kubernetes デプロイメントにスムーズに移行できるため、将来的にセキュリティ運用を拡張する予定のユーザーにとっても出発点となります。インフラストラクチャとセットアップの要件が最小限である単一の VM インストールでは、デプロイメントの複雑さが軽減されるため、最初から複雑な分散アーキテクチャに投資することなく、セキュリティ イニシアチブを加速したいチームや企業にとって特に有益です。

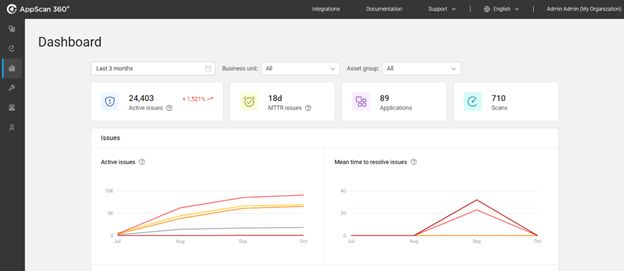

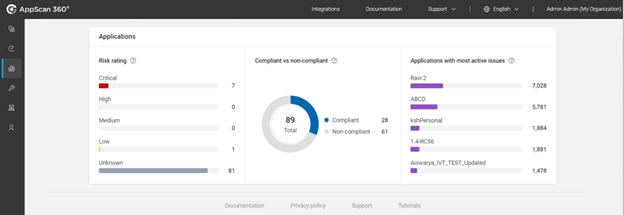

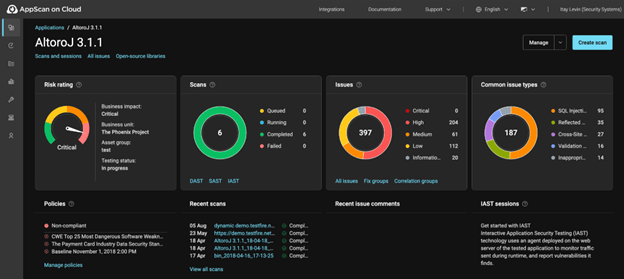

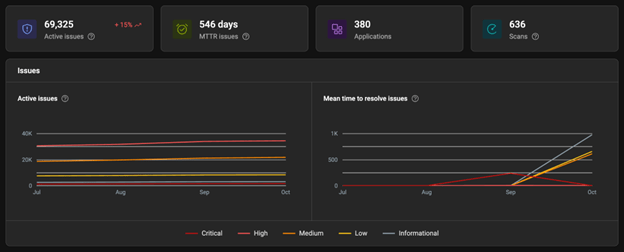

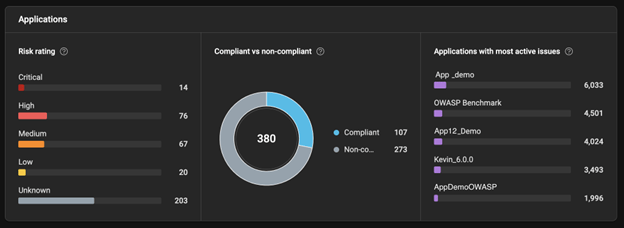

ダッシュボードの再設計

再設計された AppScan 360° ダッシュボードでは、アプリケーションと脆弱性に関するより深い洞察が提供され、これまで以上に簡単にセキュリティを監視できます。直感的なチャートとグラフでリアルタイムの分析を表示することで、主要なメトリックと問題を一目で追跡できます。このユーザーフレンドリーなインターフェースは可視性を高め、リスクを迅速に特定し、情報に基づいた意思決定を行ってセキュリティ体制を強化するのに役立ちます。

改善された修復

HCL AppScan 360° は、GenAI が要約した説明とコンテキストを備えた、厳選された修正推奨事項である AutoFix の導入により、修復をより迅速かつ容易にします。これらのわかりやすい提案はユーザー インターフェースでアクセスでき、開発者とセキュリティチームが自信を持って効率的に脆弱性に対処し、修復プロセスと全体的なリリース時間の両方を加速するのに役立ちます。

さらに、HCL AppScan 360° は GitHub Enterprise と統合され、GitHub リポジトリでシームレスな静的分析 (SAST) スキャンが可能になります。開発チームはソフトウェア開発ライフサイクルの早い段階で脆弱性を捕捉し、ワークフローを中断することなくセキュリティを強化できます。

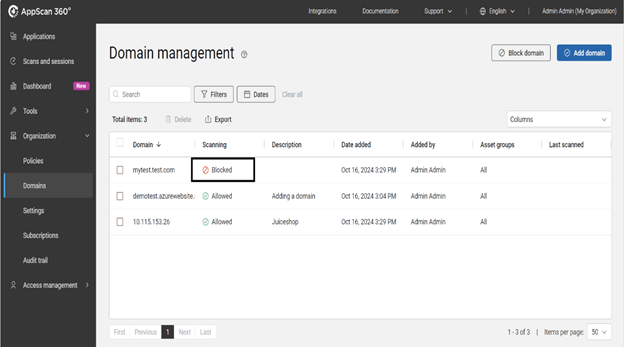

ドメイン管理とライブ ログ

このプラットフォームは、ダイナミック アプリケーションセキュリティ テスト (DAST) のドメイン管理を簡素化し、セキュリティスキャンの承認を受けるドメインと資産グループを簡単に管理できるようにします。この機能により、制御が強化され、承認された資産のみがテストされるようになり、潜在的なリスクが軽減され、スキャンの精度が向上します。

DAST ユーザーは、DAST スキャンのライブ ログの追加によるメリットも享受できます。これらのリアルタイムのステータス更新はアクティブ スキャン中に行われるため、ユーザーはスキャンが正常に実行されたかどうかを知るためにスキャンが終了するまで待つ必要はありません。ユーザーは、DAST スキャンの拡張サポート モード (ESM) をアクティブ化して、デバッグなどのサポート目的で詳細なログを生成できます。

プラットフォームとコンプライアンスの更新

HCL AppScan 360° では、いくつかの新しい更新されたプラットフォーム機能が導入されました。ユーザーが最高レベルのセキュリティとコンプライアンスを維持できるように、プラットフォームはコンプライアンスと業界標準のレポート機能を次の主要なセキュリティ フレームワークと連携させています。

- ネットワークおよび情報セキュリティ指令 (NIS2)

- OWASP クラウドネイティブ アプリケーションセキュリティ トップ 10

- 2023 年の OWASP API セキュリティ トップ 10

- 2023 年の CWE 最も危険なソフトウェアの脆弱性トップ 25

- [米国] DISA のアプリケーションセキュリティおよび開発 STIG、バージョン 5 リリース 3

- ペイメント カード業界データ セキュリティ標準 (PCI DSS) バージョン 4

追加の更新は、効率性の向上とセキュリティ ワークフローの改善を目的としています。新しい自動コメント伝播機能は、アプリケーション間でコメントと問題のステータスを自動的に同期し、各問題の完全で一貫した記録を提供します。これにより、手動更新が不要になり、エラーが減り、時間を節約しながら、プロジェクト全体のセキュリティ問題のステータスを完全に把握できます。

さらに、「問題の詳細」タブのリポジトリ リンクにより、コードへのアクセス性が向上します。該当する場合、「場所」フィールドには、ソースコード リポジトリの特定のファイルと行への直接リンクが含まれるようになり、ツールを切り替えることなく即座にアクセスして問題に対処できます。修復プロセスを高速化して、チームが脆弱性の迅速な解決に集中できるようにします。

新しい統合/プラグイン

バージョン 1.4.0 に新しい統合とプラグインが追加され、柔軟性が向上し、ワークフローが合理化され、ユーザーが好みのツール内でシームレスに作業できるようになります。これにより、効率が向上し、脆弱性管理が簡素化され、HCL AppScan 360° はさまざまな開発環境にさらに適応しやすくなります。新しい統合とプラグインには次のものが含まれます:

- JetBrains IDE プラグイン

- Jira、Azure DevOps、および RTC DTS 統合

- ServiceNow 脆弱性管理統合

- AppScan-SDK ビルド ユア オーン (build-your-own) 統合

HCL AppScan 360° バージョン 1.4.0 の機能の完全なリストをご覧ください。この業界をリードするクラウドネイティブ プラットフォームの詳細については、オンラインでアクセスするか、AppScan 360 に連絡してデモをリクエストし、HCL AppScan がアプリケーションのセキュリティ体制の管理とソフトウェアの確実なリリースにどのように役立つかを体験してください。

DAST、SCAの機能を強化 - HCL AppScan on Cloudの最新アップデート

2024/11/11 - 読み終える時間: 2 分

DAST and SCA Capabilities: Latest Updates in HCL AppScan on Cloud の翻訳版です。

DAST、SCAの機能を強化 - HCL AppScan on Cloudの最新アップデート

2024年10月28日

著者: Adam Cave / Product Marketing Manager, HCL AppScan

HCL AppScan on Cloud (ASoC) は、アプリケーション セキュリティ テストの最新の進歩によりアプリケーションのセキュリティを維持するように設計された、継続的に進化する SaaS プラットフォームです。頻繁な更新と統合により、ASoC は開発チームがセキュリティをワークフローに簡単に統合するのに役立ちます。最新の機能強化には、集中ダッシュボードの改善、動的分析とオープン ソース テストの両方に対する追加のスキャン機能、および Visual Studio 2022 の新しいプラグイン機能が含まれます。

ソフトウェア コンポジション分析 (SCA)

最新リリースでは、ソフトウェア コンポジション分析 (SCA) の強力な更新が導入され、オープン ソース ライブラリの管理がより効率的になりました。問題の自動クローズを有効にすると、再スキャン中に見つからなかったオープン ソース ライブラリは結果から自動的に削除され、問題の追跡が簡素化されます。ASoC のランタイム SCA 機能に追加の更新が行われ、ソフトウェア コンポーネントと動作をリアルタイムで継続的に監視する機能が向上しました。

動的分析

当社の動的分析 (DAST) アップデートにより、新しいネイティブ API スキャン ワークフローが導入され、シームレスな API テストが提供され、開発の早い段階で脆弱性が発見され、解決されます。現在のリリースでは、Postman と手動記録を使用した API スキャン ワークフローがサポートされており、今後のアップデートでさらに多くのオプションが追加される予定です。

DAST を強化することで、脆弱なサードパーティ コンポーネントを検出する機能によってより深い洞察が得られ、最も一般的に使用されているクライアント側およびサーバー側テクノロジの脆弱性が特定され、報告されます。

ダッシュボードとプラットフォームの機能強化

当社の最新のプラットフォーム機能強化は、ユーザーの利便性を考慮して設計されています。スキャン、テクノロジ、および SCA カードを備えた新しいダッシュボード アップデートにより、重要な洞察にすばやくアクセスでき、テクノロジ別にアプリケーションを簡単に表示し、SCA で使用されている上位 5 つのライセンスを特定できます。ダーク モードの導入により、より快適でカスタマイズ可能なインターフェイスが提供され、AppScan on Cloud のユーザー エクスペリエンスが向上します。

クイックセットアップでビジネスインパクトが中程度にデフォルト設定されたため、アプリケーションの作成がより高速かつ直感的になり、セキュリティの優先順位を効率的に調整できます。問題管理も改良され、問題の重大度またはステータスを [詳細] ビューで直接更新できるようになったため、時間を節約し、精度が向上しました。古い「新規」ステータスが削除され、アプリケーション名の制限が拡張された (最大 120 文字) ため、セキュリティ ワークフローの管理がより柔軟で使いやすくなりました。

統合の更新

最新の統合では、Visual Studio 2022 用の HCL AppScan Visual Studio 拡張機能をはじめ、開発環境全体で強化されたサポートが提供されます。Visual Studio 2022 IDE 内で直接 SAST スキャンと SCA スキャンを作成し、スキャン オプションを構成し、新しい [マイ スキャン] タブでスキャンの進行状況を簡単に監視できるようになりました。

さらに、HCL AppScan Jenkins と Azure プラグインは、HCL AppScan on Cloud での SAST スキャンと SCA スキャンの両方の再スキャンをサポートするようになり、スキャンを最新の状態に保つプロセスが効率化されました。

最近の HCL AppScan on Cloud リリースの機能の完全なリストについては、「新機能」ページをご覧ください。この業界をリードする SaaS プラットフォームの詳細については、オンラインでアクセスするか、今すぐ無料トライアルに登録して、HCL AppScan がアプリケーションのセキュリティ体制を管理し、自信を持ってソフトウェアをリリースする上でどのように役立つかを体験してください。

隠れたマルウェアを検出 - HCL AppScanの新しいソフトウェア構成分析

2024/11/8 - 読み終える時間: ~1 分

Unlock Hidden Malware with HCL AppScan’s New SCA Features の翻訳版です。

隠れたマルウェアを検出 - HCL AppScanの新しいソフトウェア構成分析

2024年10月18日

著者: Ryley Robinson / Project Marketing Manager

ほぼすべてのソフトウェア開発環境で、アプリケーションはオープンソースコンポーネントに依存しており、これらのコンポーネントには隠れた脆弱性が含まれていることがよくあります。これらのリスクからアプリケーションを保護することは重要で、コストがかかります。ここで、HCL AppScan の新しいランタイム ソフトウェア構成分析 (ランタイム SCA) が役立ちます。このツールは、組織をこれらの隠れた脅威から保護するための強力なツールを提供します。

ソフトウェア構成分析 (SCA) は、オープンソースソフトウェア内の脆弱性を特定して管理します。SCA は、アプリケーションの開発プロセスのさまざまな段階に簡単に統合できるため、セキュリティチーム、リリース マネージャー、開発者は、特定のフォルダーまたはコンテナ/イメージ内のコンポーネントを評価できます。SCA は、これらのコンポーネントによってもたらされるリスクを迅速に検出し、脆弱性を含むオープンソースパッケージや潜在的なライセンスの問題のあるオープンソースパッケージを簡単に特定できるようにします。これにより、アプリケーションのライフサイクル全体にわたってセキュリティが確保され、セキュリティ評価の信頼性が向上します。

ランタイム保護のための SCA の導入

HCL AppScan の SCA の際立った機能の 1 つは、ランタイムで使用されるオープンソースライブラリの脆弱性を特定して管理できることです。アプリケーションをリアルタイムでスキャンすることで、潜在的な脆弱性に関するより深い洞察が得られ、組織に実際に及ぼす脅威に基づいて修復作業の優先順位を決定し、問題を解決できます。

さらに、HCL AppScan の SCA は、幅広い言語をカバーする Go モジュールをサポートしています。これには .NET、JavaScript、Python が含まれており、アプリケーション全体の潜在的な脆弱性と構成の問題をより包括的に把握できます。言語と要件の詳細については、ドキュメントを参照してください。

高度なマルウェア検出

HCL AppScan は、自動分析と人による分析を通じて、ソフトウェア更新を継続的に監視する包括的なセキュリティ評価を保証します。チームは複数のリポジトリをスキャンし、マルチドメイン分析を実行して、マルウェアを潜ませている可能性のあるオープンソースライブラリを特定できます。疑わしいアクティビティはすべて専門家チームによってレビューされ、正確性と実用的な洞察が確保されます。

HCL AppScan は、現代のソフトウェア開発のニーズを満たすために継続的に進化しています。これらの新しい SCA 機能を使用すると、オープンソースコンポーネントの脆弱性をより適切に検出して管理し、ソフトウェアサプライチェーンのセキュリティを維持し、運用をスムーズに実行できるようになります。

ソフトウェアサプライチェーンのリスクに光を当てる新しいレポート

2024/11/7 - 読み終える時間: ~1 分

New Report Sheds Light on Software Supply Chain Risks

ソフトウェアサプライチェーンのリスクに光を当てる新しいレポート

2024年10月17日

著者: Ryley Robinson / Project Marketing Manager

ソフトウェアサプライチェーンのセキュリティは、引き続き企業にとって大きな懸念事項です。新しいレポート「OSC&R In the Wild: 最も一般的なソフトウェアサプライチェーンのエクスポージャーの新たな見方」では、多くの組織が直面している課題と脆弱性に光を当てています。2023 年には組織の 91% がサプライ チェーンのセキュリティ インシデントを経験しており、より強力な防御の必要性はかつてないほど切実になっています。このレポートでは、ソフトウェアサプライチェーン内のリスクを理解して軽減するための重要なツールとして、OSC&R (Open Software Supply Chain Attack Reference) フレームワークを強調しています。

研究者は、数千のアプリケーションとリポジトリから 1 億件を超えるソフトウェアサプライチェーンのセキュリティ アラートを収集しました。このデータを OSC&R フレームワークの観点から分析することで、レポートでは、攻撃者がソフトウェア開発ライフサイクルのさまざまな段階をどのように標的にしているかを詳細に示しています。この情報は、AppSec、DevOps、製品セキュリティチームが脆弱性を優先し、現実世界の脅威に対する防御を強化するために不可欠です。

アラートの過負荷

レポートから得られる重要なポイントの 1 つは、セキュリティチームが直面するアラートの量が膨大であることです。平均的な組織では、アプリケーションから 119,000 件を超えるアラートを管理しています。この「アラートの過負荷」により、最も重要な脆弱性に集中することが難しくなり、多くの深刻なリスクが未解決のままになっています。自動分析を適用してノイズを減らした後でも、組織は依然として約 660 件の優先度の高い問題に直面しており、課題の大きさを示しています。

レポートでは、初期アクセス、実行、永続化などの広く知られている攻撃段階で脆弱性が依然として残っていることも強調しています。攻撃チェーンの重要なポイントを表すこれらの段階は、組織が最も脆弱な場所です。調査結果によると、セキュリティ ツールとプラクティスの進歩にもかかわらず、多くの企業がコマンド インジェクションやクロスサイト スクリプティングなどの古くからある脆弱性にさらされており、攻撃者にとって容易な侵入口を提供し続けています。

複数段階のエクスポージャー

特に懸念されるのは、キル チェーンの複数の段階にわたって脆弱性を含むアプリケーションの数です。この「多段階の露出」は攻撃者にとって格好の土壌となり、単一の脆弱性が引き起こす被害を拡大します。特に、初期アクセスの弱点は、実行段階または持続段階でさらなるリスクにつながることが多く、攻撃者は悪意のあるコードを実行したり、システムに長期間存在し続けたりできます。

レポートでは課題を強調していますが、より優れたテクノロジーとプロセスという形で希望も提供しています。OSC&R フレームワークをアプリケーションセキュリティ ポスチャ管理 (ASPM) およびアプリケーション検出および対応 (ADR) の高度なツールと統合することで、組織は脅威をリアルタイムでより適切に特定して対応できます。このプロアクティブなアプローチと継続的な改善およびコラボレーションを組み合わせることが、攻撃者より一歩先を行くための鍵となります。

ソフトウェアサプライチェーンのセキュリティを強化したい企業にとって、このレポートは重要なリソースです。最も一般的な脅威を明らかにするだけでなく、防御を改善して露出を減らすための実用的な洞察も提供します。調査結果を詳しく確認し、OSC&R フレームワークについて詳しく知るには、レポート全文をご覧ください。

アプリケーションセキュリティにおける AI: 強力なツールか、それとも潜在的なリスクか?

2024/11/6 - 読み終える時間: ~1 分

AI in Application Security: Powerful Tool or Potential Risk? の翻訳版です。

アプリケーションセキュリティにおける AI: 強力なツールか、それとも潜在的なリスクか?

2024年10月17日

著者: Ryley Robinson / Project Marketing Manager

人工知能 (AI) は、ソフトウェア開発やアプリケーションセキュリティテストなど、地球上のほぼすべての業界を変革しています。大規模なデータ セットに高度なパターン認識を適用できる AI の能力により、速度、精度、自動化、スケーラビリティが著しく向上しました。同時に、AI は早期導入者にとって慎重に対処する必要がある新しい課題も提示しています。

HCLSoftware の新しいホワイトペーパー「AI: 味方か敵か」では、AI、特にアプリケーションセキュリティテストでの AI の使用について詳しく説明しています。AI 駆動型ツールが脆弱性検出を加速し、脅威検出の精度を向上させ、組織が新たなリスクに先手を打つのに役立つ方法について説明しています。ただし、ホワイト ペーパーでは、誤検知の生成、AI アルゴリズムの透明性の欠如、AI システム自体の脆弱性など、AI に過度に依存することによる潜在的なリスクについても詳しく説明しています。

AI がサイバー セキュリティの状況に影響を与え続ける中、AI が貴重な資産であると同時にリスクでもあることを理解することが重要です。このホワイトペーパーでは、AI の利点と固有の課題のバランスをとる方法、および組織がセキュリティテストの取り組みで AI を責任を持って使用する方法についての洞察を提供します。

完全な分析を得るには、ホワイトペーパーを調べて、アプリケーションセキュリティテストで AI が強力なツールと潜在的なリスクの両方として機能する方法を確認してください。

時代を先取りするには、AI がアプリケーションセキュリティの未来をどのように形作るかを学びましょう。

HCL AppScan 10.7.0: AI 駆動型セキュリティと API スキャンのアップグレード

2024/11/5 - 読み終える時間: 3 分

HCL AppScan 10.7.0: AI-Driven Security & API Scanning Upgrades の翻訳版です。

HCL AppScan 10.7.0: AI 駆動型セキュリティと API スキャンのアップグレード

2024年10月23日

著者: Ryley Robinson / Project Marketing Manager

HCL AppScan 10.7.0 の最新リリースでは、セキュリティの取り組みを強化し、コンプライアンスを簡素化するために設計されたさまざまな強力な機能が導入されています。AI の活用から脆弱性検出の強化、洗練された最新のユーザーエクスペリエンスの提供まで、このバージョンは開発者、DevOps、セキュリティチームがよりスマートに作業できるようにすることに重点を置いています。HCL AppScan Standard、HCL AppScan Enterprise、HCL AppScan Source に更新が含まれており、アプリケーションセキュリティの自動化、洞察力、効率性が向上しています。

以下は、HCL AppScan 10.7.0 で期待できる主な機能の概要です。

よりスマートな自動化と API スキャンの強化

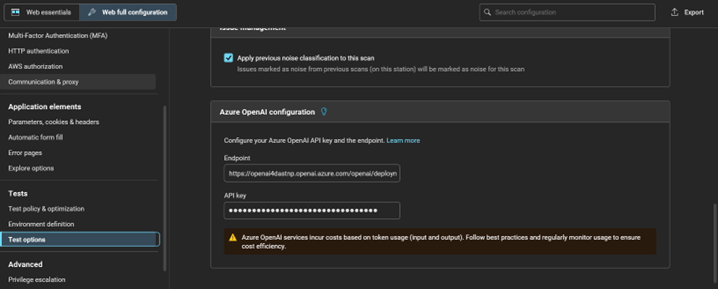

HCL AppScan 10.7.0 で最もエキサイティングな更新の 1 つは、AI 駆動型自動化のより深い統合です。Azure OpenAI を活用することで、脆弱性の検出方法が大幅に改善されました。これには、エラー ページを識別する際に誤検知 (FP) を減らすように設計された新しいメカニズムの導入が含まれます。詳細については、関連ブログをご覧ください。

最新のレポート ユーザーインターフェイス (UI) と新しいコンプライアンス レポート

HCL AppScan Standard 10.7.0 では、より直感的でユーザーフレンドリーなエクスペリエンスを提供する更新された UI が導入され、よりスムーズなナビゲーションが可能になり、余分な手間をかけずに重要なデータに簡単にアクセスできます。このリリースには、DORA (デジタル運用レジリエンス法) コンプライアンス レポートも含まれており、金融機関と ICT プロバイダーがリスクを効果的に管理および軽減できるように、重要な規制を満たすために必要なツールを提供します。

API スキャン: シンプルさと包括的なカバレッジの融合

HCL AppScan 10.7.0 の API スキャン ワークフローは、API スキャン構成を簡素化し、バックエンド API スキャンの自動ログインなどの機能を強化します。これにより、HCL AppScan が面倒な作業を処理するため、API セキュリティに対する信頼が高まり、チームは安全で堅牢なアプリケーションの構築に集中できるようになります。

Java のアップグレード

この HCL AppScan Enterprise アップグレードにより、パフォーマンス、互換性、セキュリティが向上し、HCL AppScan Enterprise を最新の環境に簡単に統合して操作できるようになります。メリットは次のとおりです。

- 強力な暗号化と継続的なセキュリティ更新によるセキュリティの強化。

- より高速で効率的なスキャンによるパフォーマンスの向上、待機時間の短縮、全体的なシステム パフォーマンスの向上。

- Java 17 でサポートされている最新のツールとテクノロジーによる将来性。

スキャン トレンド グラフ

HCL AppScan Enterprise のもう 1 つの魅力的な機能は、まったく新しいスキャン トレンド グラフです。このツールは、時間の経過とともにアプリケーションに対して実行されたスキャンの視覚的な内訳を提供し、接続された洞察によってセキュリティ スキャンをより明確に把握できるようにします。

拡張された CWE によるトリアージとレポートの改善

HCL AppScan Source の最新リリースであるバージョン 10.7.0 では、トリアージとレポートの機能が向上し、HCL AppScan on Cloud と同等の製品となっています。これには、複数の共通脆弱性列挙 (CWE) のサポートの拡張が含まれており、潜在的な脆弱性に対するより深い洞察が可能になります。

CWE の適用範囲に加えて、HCL AppScan Source は新たに追加された言語として ESQL をサポートするようになり、インフラストラクチャ アズ コード機能の一部として PowerShell .ps1 ファイルを分析できるようになりました。これらの機能強化と、改善されたシークレット スキャンにより、開発環境全体での検出が大幅に強化されます。

このアップデートでは、Angular、ASP、CSS、Dart、Java、JavaScript、JQuery、Objective-C、PHP、Python、TerraForm、TypeScript、VueJS、シークレット スキャナーなど、いくつかの言語とフレームワークのルールも改良され、これらのプラットフォーム全体でより堅牢で正確なスキャン機能が確保されます。

オンプレミス製品の新しいライセンス ロードマップ

HCL AppScan は、お客様が最新のライセンスを選択し、不正使用のリスクを軽減し、最新のセキュリティ コンプライアンスを確保できる新しいプラットフォームで、配布とライセンス管理を更新しています。お客様を新しい My HCLSoftware (MHS) プラットフォームにスムーズに移行できるように、機能のアップグレードと新しいライセンス モデルを含むバージョン アップデートを多数提供します。現在の配布およびライセンス管理プラットフォームは、2025 年 6 月 30 日にサポートが終了します。これらの変更の詳細については、サポート ページと以下の関連リンクをご覧ください。

バージョン 10.7.0 のアップデートの完全なリストについては、製品ドキュメントページをご覧ください。HCL AppScan 10.7.0 は、イノベーションを推進し、セキュリティとコンプライアンスをより管理しやすくすることに重点を置いています。AI を活用した自動化、強化された API スキャン、拡張されたプラットフォーム サポートなど、HCLSoftwareはお客様を支援することに尽力してまいります。