アプリケーションセキュリティ技術の強みと弱み

2022/9/26 - 読み終える時間: 2 分

Strengths and Weaknesses in Application Security Technologies の翻訳版です。

アプリケーションセキュリティ技術の強みと弱み

2022年9月26日

著者: Adam Cave / Product Marketing Manager, HCL AppScan

今日の世界では、アプリケーションのセキュリティ テストはもはやオプションではありません。それは必需品です。フォーチュン 500 企業であろうと、スタートアップ企業であろうと、Web アプリケーションに対する脅威に事欠きません。リモートワークやクラウドベースのサービスなどのトレンドの台頭に伴い、潜在的なセキュリティの脆弱性は指数関数的に増加し続けています.

製品が市場に出た後にセキュリティ違反が発生すると、費用、時間、評判の面でコストがかかる可能性があります。そのため、脆弱性を軽減するために高度なアプリケーション セキュリティ テスト ツールを利用する企業が増えています。ただし、各テクノロジには長所と短所があり、特定のビジネス モデルと開発サイクルに異なる方法で適合します。

Dynamic Application Security Testing (DAST) は、スキャン ツールを使用して Web アプリケーションを自動的にクロールし、セキュリティの脆弱性をテストします。主にセキュリティの専門家や侵入テスト担当者が使用する DAST は、実行中のアプリケーションの脆弱性を調査するブラック ボックス ツールです。このアプローチの主な強みは正確さです。 DAST が問題を検出した場合、それが誤検知であることはめったにありません。 DAST スキャンは、脆弱性が修正された後に修正を検証することもできます。

DAST の弱点には、長いスキャン時間と、問題の修正方法に関する詳細がほとんどないことが含まれます (DAST は基になるコードを認識できません)。このタイプのテストには、安定したビルドも必要であり、開発ライフサイクルの早い段階で実装することはできません。

すぐに開始してコードを直接スキャンするには、静的アプリケーション セキュリティ テスト (SAST) ツールが必要です。 SAST はスペル チェッカーのように機能し、開発者がコードを記述しているときに潜在的な脆弱性を見つけます。スキャンは自動的かつ継続的に行われるため、ダウンタイムはなく、コードのあらゆる側面が検査されていることを確信できます。

この完全なカバレッジは、圧倒的な数の調査結果につながる可能性があり、そのうちのいくつかは偽陰性である可能性があります.また、実行中の環境でアプリケーション全体をさらにスキャンしない限り、修正を検証する方法はありません。

Interactive Application Security Testing (IAST) は、独自の長所と短所を持つ 3 番目のテスト オプションです。 IAST ツールは、アプリケーションの実行中にトラフィックを監視します。 DAST とは異なり、それらは受動的です。それらを使用して侵入テストを作成することはできません。ただし、DAST とは異なり、IAST はアプリケーションの実行中に基になるコードを見ることができます。これは、IAST スキャンが正確 (DAST スキャンのように) かつ詳細 (SAST のように) であることを意味します。

開発者、セキュリティ アナリスト、CISO のいずれであっても、自分と自分の会社にとってどのテクノロジが最も有益かを判断するには、これらの各テクノロジのさまざまな長所を理解することが重要です。各テクノロジーには弱点がありますが、3 つのテクノロジーすべてを auto-issue corelation と組み合わせて使用すると、これらの弱点を大幅に減らすことができます。

アプリケーション セキュリティにおけるこの画期的な新開発と、修正する脆弱性に優先順位を付けて修正時間を節約する方法について詳しくは、ここをクリックするか、hcltechsw.com/AppScan にアクセスしてください。

HCL AppScan と Auto Correlation による修正の優先順位付け

2022/9/26 - 読み終える時間: 2 分

Prioritizing the Fix with HCL AppScan and Auto Correlation の翻訳版です。

HCL AppScan と Auto Correlation による修正の優先順位付け

2022年9月26日

著者: Adam Cave / Product Marketing Manager, HCL AppScan

Webアプリケーションは、日々増加するセキュリティの脅威に直面しています。幸い、HCL AppScanのようなアプリケーション・セキュリティ・テスト・プラットフォームは、新しい脆弱性を認識できるように常に進化しています。しかし、DevOpsチームがどんどん速いスピードでコードをリリースしていく中で、問題を修正するのにかかる時間は重要な痛手となり得ます。時には圧倒的なテスト結果に直面する中で、どの問題を修正すべきかの優先順位付けがますます重要になってきています。

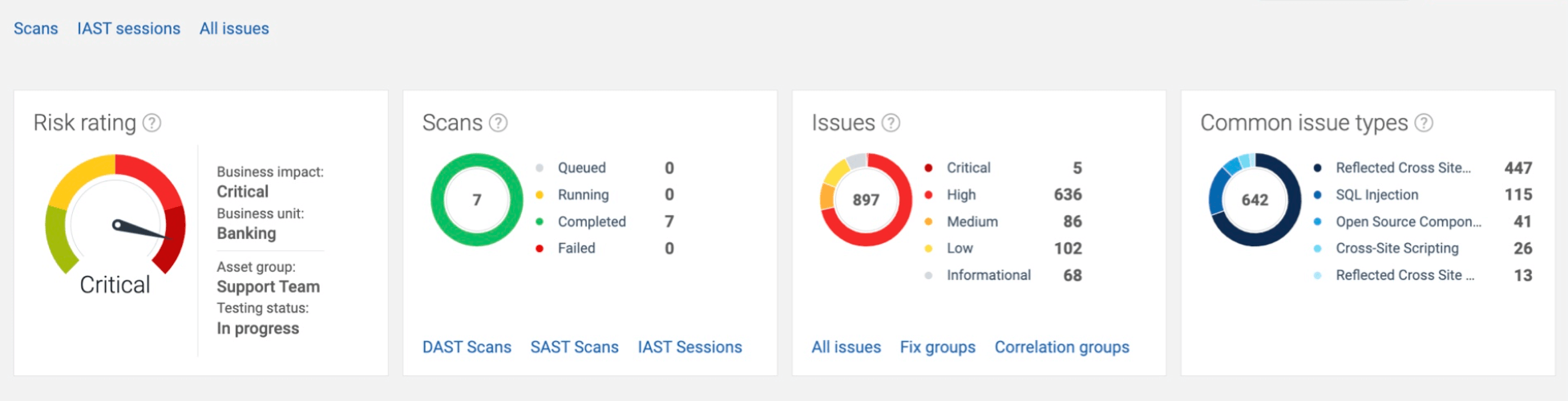

HCL AppScanは、AppScan Enterprise と AppScan on Cloudの両方で利用できる IAST ソリューション(Interactive Application Security Testing)を活用した Auto Issue Correlation アルゴリズムにより、このプロセスをより簡単かつ効率的にしています。これらのセキュリティソリューションには、DAST(動的アプリケーションセキュリティテスト)、SAST(静的アプリケーションセキュリティテスト)ツールも含まれており、Auto Issue Correlation はこれらすべてをフルに活用しています。

各テストエンジンにはそれぞれ異なる長所と短所がありますが、Auto Issue Correlationはすべてのデータをまとめて表示することで、長所を引き出します。例えば、DASTは非常に正確な結果を出しますが、SASTやIASTのスキャンのようにコードを見たり、詳細な情報を提供したりすることはできません。しかし、相関関係があれば、SASTとIASTのスキャンを使用して、DASTの結果を確認し、より充実させることができます。

同様に、SAST は圧倒的な数の発見をもたらし、何を優先的に改善すべきかを判断するのが難しくなります。しかし、IAST と DAST のスキャンの精度を SAST の結果と重ね合わせると、明らかに重要な問題のサブセットが生成され、一度に修正することが容易になります。

さらに、SASTによる修正は、DASTやIASTとは異なり、開発者が「箱の中」にいてコードしか見ていないため、検証することができません。これらの追加エンジンからの相関関係によって問題が解決されたことをステータスアップデートの形で確認できれば、ユーザーはSASTに固有の完全なカバレッジと短いスキャン時間に加えて、修正の妥当性を確認することができるようになります。

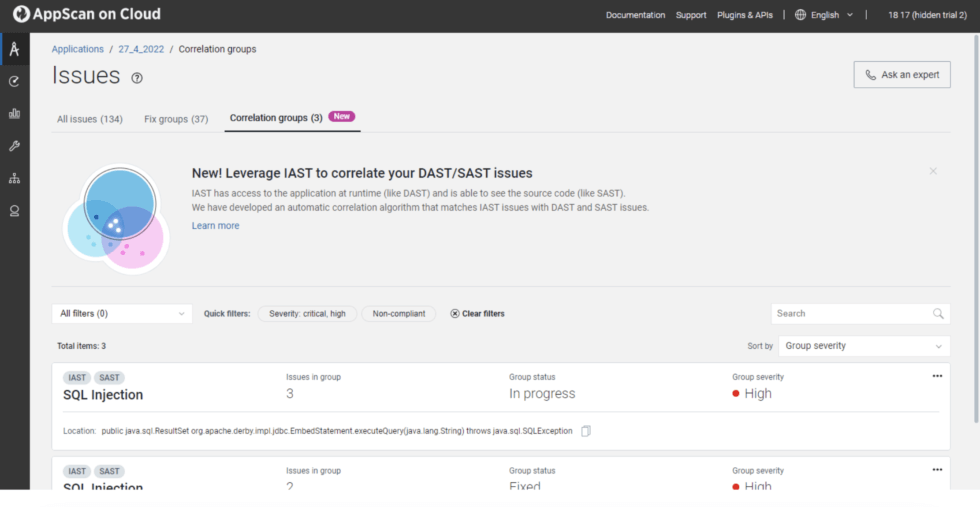

Auto Issue Correlationは、各IAST、DAST、SASTの問題からデータを抽出し、さまざまなヒューリスティックを使用して相関関係を特定します。これにより、迅速かつ完全に対処できるように問題をグループ化することで、脆弱性と修正タスクの全体数を効果的に削減します。IAST、DAST、SASTの3つのテストエンジンすべてで関連する問題が見つかった場合、その問題は改善するためのリストの最上位に移動します。次に、IASTとDAST、またはIASTとSASTから相関のある問題が見つかります。その後、IASTまたはDASTによって発見された問題が優先されます。そして、これらの修正がすべて完了すると、開発者はSASTのみで見つかった残りの問題に移行することができます。

IAST と Auto Issue Correlation は、セキュリティ問題を修正するための効率的で組織的なアプローチを提供し、開発者とセキュリティチームの両方に、アップデートがどんなに速くても、出荷された製品に大きな信頼を与えることができるのです。

hcltechsw.com/AppScan で詳細をご覧になり、デモを予約してください。

Forresterの最新レポート、HCL AppScan 採用企業はコスト削減と大きな利益実現を紹介

2022/9/21 - 読み終える時間: ~1 分

Latest Forrester Report Shows Cost Savings Equals Big Benefits for Company Using HCL AppScan の翻訳版です。

Forresterの最新レポート、HCL AppScan 採用企業はコスト削減と大きな利益実現を紹介

2022年9月20日

著者: Adam Cave / Product Marketing Manager, HCL AppScan

151%の投資収益率?

これは、ビジネスリーダーなら誰でも真剣に受け止めるべき数字です。

最近の Forrester の Total Economic Impact Report によると、アプリケーションセキュリティテストのすべてのニーズを処理するためにHCL AppScanに切り替えたある企業にとって、このROIは3年間で200万ドル近くに相当します。

HCL AppScanを購入する前、ブラジルの大手金融機関は、サードパーティーベンダーの協力を得て、すべてのセキュリティ脆弱性を手作業でテストしていました。これはリソース集約型のプロセスであり、問題の修正に1アプリケーションあたり120時間(5日)もの時間を要することが判明していました。

HCL AppScanは、一連のセキュリティテスト技術(DAST、SAST、IAST、SCA)、機械学習、および簡単なオンボーディングツールによって、このプロセスを自動化しました。

レポートの主要な調査結果の中には、印象的で定量化された利点がいくつかあります。インタビューに応じた企業は、セキュリティ評価の生産性を大幅に向上させ、レガシーアプリケーションセキュリティソリューションの膨大なコストを回避することを実証しました。

その他の主な調査結果は以下のとおりです。

- アプリケーションポートフォリオのリスク低減

- 欠陥や脆弱性を修正するためのコストの削減

- レポーティングの洞察力が強化された

- セキュリティ脆弱性に対する可視性の向上

- 規制要件に準拠した

セキュリティ・テストのニーズで、このような結果を求めていますか?Forresterのレポートをダウンロードし、ご自身のケースとの比較や、HCL AppScanが提供する高速、正確、かつ機敏なアプリケーションテストソリューションがお客様に適しているかどうかをご確認ください。

HCL AppScanR Source 10.0.8 の新機能

2022/8/3 - 読み終える時間: 6 分

HCL AppScan V10.0.8 Release Updates の翻訳版です。

HCL AppScanR Source 10.0.8 の新機能

2022年7月29日

著者: Ryley Robinson / Project Marketing Manager

HCL AppScanは先日、HCL AppScan Source 10.0.8をリリースしました。このブログでは、AppScan V.10.0.8の新リリースを製品群別に紹介します。

HCL AppScanR Source 10.0.8での新機能

AppScan Sourceのコマンドラインインターフェース(CLI)がコンテナ化されたため、アプリケーションとセキュリティのスキャンをより効率的に、より堅牢に行うことができるようになりました。一度インストールして設定すれば、テスト環境をオンデマンドで迅速に作成し、スキャンを同時に実行できます。

AppScan Sourceは、クライアントマシンのライセンス情報の読み込みと更新に使用するライセンスマネージャーユーティリティを提供します。

AppScan SourceのV10.0.8の機能強化は以下の通りです。

- AppScan SourceはTerraformをサポートしています。

- 以下のレポートをサポートします。

- 以下のレポートフィルターをサポートします

- 新しい製品ロゴを使用するためにアイコンとスプラッシュ画面を更新しました。

AppScan Source バージョン10.0.8におけるAPARの修正点

- セキュリティプロファイルレポートは、複数プロジェクトの評価で最初のプロジェクトからのメトリックだけを使用する、CQPAR00237855

- DFAスキャンでAppScan Source for Analysisが一時フォルダーに.dmpファイルを作成する、 KB0096327

- AppScan delta.sh は、Linux でスペースが含まれている場合、ファイルシステム パスを認識しない、 KB0097634

- Visual Studio がマシンにインストールされていない場合、Net Assembly プロジェクトが失敗する KB0097692

削除された機能

- OWASP Top 10 2013 レポート

HCL AppScan Standard 10.0.8での新機能

インポートしたPostman Collectionファイルを使用した自動APIスキャン。HCL AppScanはコレクションを使用して独自のExploreステージを実行し、結果のデータをDashboardおよびDataビューに表示します。AppScanは自動的にTestステージに進み、スキャンを完了させるか、またはTestステージを後で開始するかを選択できます。

AppScan StandardのV10.0.8の機能強化は以下の通りです。

- 新規 OWASP API Security Top 10 2019 業界標準レポート。

- 自動アップデート機能の改善。

- セキュリティアップデート。

- attSpringRemoteCommandExecution - Spring Frameworkでのリモートコマンド実行(CVE-2022-22965)。

- probeSpring - Probe Spring RCE (CVE-2022-22965)。

AppScan Standard version 10.0.8におけるAPARの修正事項

このFix Packに含まれる解決されたAPARとセキュリティアップデートは、こちらで一覧

HCL AppScan Enterprise 10.0.8での新機能

AppScan EnterpriseのV10.0.8の機能強化は以下の通りです。

- Postman Collectionを使用した自動APIスキャン。Postman Collectionを使ったスキャン方法を参照してください。

- 新しいOWASP API Security Top 10 2019 Industry Standard Report。

- Severity値やCVSS属性の変更を制限するためのきめ細かいアクセスコントロール。

- AppScan Enterpriseの設定と実行には、db_owner権限は必須ではありません。最低限必要なddladmin、datawriter、datareaderの権限のみです。

- 管理コンソールのアクティビティログは、技術プレビューコードとして利用可能です。

- Microsoft Edge ブラウザに対応しました。

AppScan Enterprise version 10.0.8における修正とセキュリティアップデート。

このリリースでは、新しいセキュリティルールが含まれています。

- attSpringRemoteCommandExecution - Spring Frameworkでのリモートコマンド実行(CVE-2022-22965)。

- probeSpring - Spring RCE を調査する (CVE-2022-22965)

その他の修正

- SQL Server DatabaseのSimple Recovery Modeを無効にするオプションが設定ウィザードで提供されました。

- AppScan Enterpriseが低バージョンのTLSを使用する場合がある。すべての内部通信にTLS 1.2(システムで有効な場合)を使用するように修正が適用されました。

このリリースにおける修正、更新、およびRFEの完全なリストはこちらにあります。

このリリースで削除されたもの

- Internet Explorer (IE) ブラウザー v8.0 と v9.0 のサポート。

今後の変更点

次の項目は、将来のリリースで削除される予定です。

- Web Services、The Vital Few、Developer Essentials のテストポリシーは、他のポリシーを使用して同様の結果を得ることができるため、削除される予定です。詳細は、「定義済みテスト ポリシー」を参照してください。

- Internet Explorer (IE) ブラウザの v10.0 および v11.0 のサポートは削除される予定です。

- CVSS 2.0 のスコアリングが削除され、CVSS 3.1 に置き換えられます。

- 課題のCVSS評価を編集できます。

- モバイルアナライザーレポートからの課題のインポート

詳細については、カスタマーサポートページをご覧ください。今すぐ始めたいけど、何から始めたらいいかわからない場合は HCL AppScanチームからご連絡させていただきます。こちらに記入してください。

-

また、次回のウェビナーにもご招待いたします。8月2日には、HCL AppScanの一部となったAutomatic Issue Correlationをご覧いただけます。各アプローチの長所を伸ばし、短所を減らす方法、自動相関が各ASTアプローチをどのように強化するか、そして優先順位付けプロセスを改善する方法について学びます。今すぐ登録を。

HCL AppScan の一部となった自動問題相関性検出機能

2022/6/27 - 読み終える時間: 3 分

Automatic Issue Correlation Now Part of HCL AppScan の翻訳版です。

HCL AppScan の一部となった自動問題相関性検出機能

2022年6月24日

著者: Nabeel Jaitapker / Product Marketing Lead, HCL Software

アプリケーション・セキュリティの課題を解決する銀の弾丸は存在しません。コアテクノロジー(IAST、DAST、SAST)にはそれぞれ長所と短所があります。

Auto Issue Correlationは、各テクノロジーの長所を生かしながら、他のテクノロジーの長所を生かして短所を克服することを可能にします。さらに、Auto Issue Correlationは、ASTの能力を高め、優先順位付けプロセスを改善し、修復にかかる時間と労力を削減します。例を以下に示します。

- DASTの問題をIAST/SASTの詳細で充実させます。

- IAST/DASTの結果の正確性を利用して、SASTの発見に優先順位を付けます。

- IAST/DAST 課題のステータス更新から SAST 修正を検証します。

- 課題をグループ化することにより、脆弱性と修正タスクの数を削減します。

課題の自動相関を有効にすると、関連する IAST、DAST、または SAST 課題が見つかるたびに、相関が自動的に更新されます。既存のグループは、新しい問題で自動的に更新され、必要に応じて新しいグループが作成されます。ユーザーによる操作は必要ありません。

もっと読む

HCL AppScan: 信頼性の高いアプリケーションセキュリティテストソフトウェアへのガイド

2022/6/7 - 読み終える時間: 3 分

Guide To Reliable Application Security Testing Software の翻訳版です。

HCL AppScan: 信頼性の高いアプリケーションセキュリティテストソフトウェアへのガイド

2022年6月6日

著者: Unnati Ghosh / Senior Associate

迅速、正確、かつ機敏なアプリケーション・セキュリティ・テストのための安全なソリューションをお探しですか?システムの脆弱性を迅速に検出する、市場をリードする信頼性の高いWebアプリケーション・セキュリティ・テストの仕組みはいかがでしょうか。アプリケーション開発者が開発サイクルの各段階で不具合を修正できるよう支援するこのプログラムは、お客様のビジネスと顧客を包括的に保護するクラス最高の動的ツールを提供するよう設計されています。

洗練された技術と最先端のツールは、開発者が脆弱性を制限したコードを書くことを可能にします。また、アプリケーション開発チームは、リソースを効率的に活用し、コラボレーションを強化し、高度な技術を活用して安全なソリューションを開発できます。

また、複数の脅威から組織を保護し、セキュリティチームによる脆弱性の可視性を向上させることができます。さらに、開発チームは、同じ助けを借りて、実用的な発見に基づいて行動できます。

もっと読む

Spring Framework における新たな脆弱性を検出

2022/5月/24 - 読み終える時間: 2 分

New Vulnerability in Spring Framework Detected の翻訳版です。

Spring Framework における脆弱性を検出

HCL AppScanチームにより、Spring FrameworkのSpringShellと呼ばれる脆弱性が最近発見されました。

SpringShellは、CVE IDがCVE-2022-22965であり、悪用に成功するとリモートコード実行(RCE)となり、Webサーバーが危険にさらされ、攻撃者の制御下に置かれることになります。Spring Frameworkバージョン5.3.17/5.2.19以下に影響します(バージョン5.3.18/5.2.20でパッチが適用されました)。

AppScanのユーザーは、AppScanのSCAサービス、およびAppScanのDASTエンジンの最新バージョンの両方を通じて、この脆弱性を検出できます。

もっと読む

HCL AppScan Standard の最新バージョン 10.0.7 をリリースしました

2022/5月/2 - 読み終える時間: 4 分

Latest Version of AppScan Standard Now Available の翻訳版です。

HCL AppScan Standard の最新バージョン 10.0.7 をリリースしました

2022年4月28日

著者: Asaf Yogev / Experienced UX Leader, Researcher, and Designer, HCL Software

訳者注: HCL AppScan 各エディションの 10.0.7 は 2022年3月21日にリリースされました</>

AppScan standard は、過去20年にわたり市場をリードするDASTソリューションとして、長年にわたり機能を進化させてきました。

過去2年間、私たちのチームは、HCL AppScan standardを再構築し、全く新しいユーザー体験を提供するために、同じ優れたDASTスキャンエンジンを使って、ダークモードを含む全く新しい外観から始まり、改善されたワークフロー、より良いガイダンス、より容易な自己トラブルシューティングを実現するために、たゆまない努力を行ってきました。

2021年11月に技術プレビューを公開した後、多くの素晴らしいフィードバックをいただき、引き続き製品に耳を傾け、改善していきたいと考えています。ここでは、新しいAppScan Standardで見られるようになるものの一部をご紹介します。

もっと読む