AppScan と OWASP トップ 10。なぜそんなに慎重に扱うべきなのか?

2020/12/19 - 読み終える時間: 3 分

AppScan and the OWASP Top 10: Why So Sensitive? の翻訳版です。

2020年12月19日

著者: Neil Jones / Senior Product Marketing Manager for HCL Software’s AppScan solution 共著: Rob Cuddy / Global Application Security Evangelist

AppScan と OWASP トップ 10。なぜそんなに慎重に扱うべきなのか?

OWASP トップ 10 に関するブログシリーズの第2部へようこそ。パート1では、最も一般的なタイプの脆弱性である SQL インジェクションを調べ、効果的なアプリケーション・セキュリティ・プログラムがどのようにしてこの脅威に対処するかをレビューしました。この記事では、もう一つのホットな話題を取り上げます。機密データの暴露です。

機密データの暴露の定義

機密データの暴露とは、まさにそのように聞こえます。これは、保護されているはずのデータが、あるべきではない時に、あるべきではない場所で利用可能になってしまうことを言います。センシティブデータには多くの種類がありますが、最も一般的な種類は、固有の個人情報、財務記録、健康情報、法的文書に関連するものです。

機密データには、個人のアイデンティティにとって重要であり、個人を一意に識別するために使用できる情報が含まれています。これには、完全な名前、電子メールアドレス、自宅の住所、電話番号、さらにはIPアドレス情報などの識別情報が含まれます。技術の進歩に伴い、バイオメトリクス・データや遺伝情報が、人種、宗教、信条とともにセンシティブ・データとして扱われるようになってきています。

機密データの暴露があなたに与える影響

私たちが日常的に共有している自分自身についての情報の量が多い中で、どのようにして機密データを悪意を持って利用して私たちに危害を加えることができるのでしょうか?その答えは非常に簡単です。機密データの漏洩は、アプリケーションやAPIが機密データを適切に保護していない場合に発生します。例えば、入力を適切に検証しなかったり、現在利用可能な無数のトランザクションを適切に処理しなかったりする安全でないアプリケーションを考えてみましょう。

これらの脆弱性により、データが盗まれたり、様々な形で悪用されたりする可能性があります。これらの悪用には、盗まれたクレジットカード情報、口座開設、融資の申請、医療や政府からの支払いなどの給付金を得るための個人情報の不正使用などがあります。極端な例では、法の執行から逃れるために使用されることもあります。最後に、データの悪用は、盗まれた政治家や組織の所属情報にまで及ぶ可能性があります。

そして、この暴露のためのコストは、個人的に高額になる可能性があります。米国司法統計局からのこれらの改訂された統計を考慮してください。

- ID 窃盗被害者の大多数(86%)は、クレジットカードや銀行口座情報などの既存の口座情報の不正使用を経験しています。

- 既存のアカウントやその他の詐欺で複数のタイプの ID 窃盗を経験した被害者の中で、約 3 分の 1 (32%) が問題の解決に 1 ヶ月以上を費やした。

- ID 窃盗被害者の推定 36%が、事件の結果として中等度または重度の感情的苦痛を報告しています。

そして、Javelin Strategyが発表した2020年のアイデンティティ詐欺報告書から、これらの統計を考えてみてください。

- 2019年、詐欺被害は15%増え、169億ドル。

- 詐欺被害は、消費者が35億ドルの費用負担外費用に直面する結果となりました。

- 犯罪者は、クレジットカード詐欺から、口座の開設と徴用に焦点を移しました。

機密データの暴露による組織への影響

そして今、組織の視点に移ります。GDPRのようなデータプライバシー規制が導入され、組織が日常的に収集する情報量が一般的になったことで、センシティブなデータに関連した企業への潜在的な被害について疑問に思うことがあるかもしれません。答えは比較的簡単です。効果的でないアプリケーション・セキュリティ・テスト技術や安全でない DevSecOps の実践は、機能的なアプリケーションを生み出しますが、ユーザーの個人情報が潜在的な攻撃にさらされたままになる可能性があります。実際、Ponemon Instituteの最近のレポート「DevOps環境におけるアプリケーションセキュリティ」では、回答者の71%が、DevOpsセキュリティプラクティスの可視性と一貫性の欠如が、最終的に顧客と従業員のデータを危険にさらすと回答しています。

そして、顧客データを無責任に扱うことは、高い代償を伴うことになります。同じPonemon Instituteのレポートによると、組織の脆弱なアプリケーションに対する攻撃によって生じた経済的損失の平均総額は、過去12ヶ月間で1,200万ドルに達しています。

同じくPonemon Instituteの「2020 Cost of a Data Breach Report」には、次のような悲惨な統計が掲載されています。

- データ侵害の世界平均コストは386万ドル。

- 顧客の個人情報が関与していた場合のレコードあたりのコストは146ドルでした。

- 悪意のある攻撃が原因で発生した場合、そのコストは1億7500万ドルまで上昇しました。

- メガ・ブリーチの被害者(100万件以上の記録を超えるブリーチと定義)の場合、ブリーチの平均コストは5,000万ドル以上でした。

- また、5,000万件を超える記録の侵害では、3億9,200万ドルの費用が発生しました。

機密性の高いデータへの対処

これを回避するために、センシティブデータは絶対に、安静時や転送中の暗号化などの追加の保護を受けて扱われるべきであり、ブラウザとのやりとりの際には特別な予防措置が必要です。また、可能な限り、ユーザーとのやりとりが発生する前に、センシティブな情報で発生する可能性のある潜在的な問題を特定し、修正することができるようにしたいと考えています。

HCL AppScanは、機密情報への対処とテストを支援するいくつかの異なる方法を提供しています。以下の図1、図2、および図3は、利用可能なオプションのいくつかを示しています。

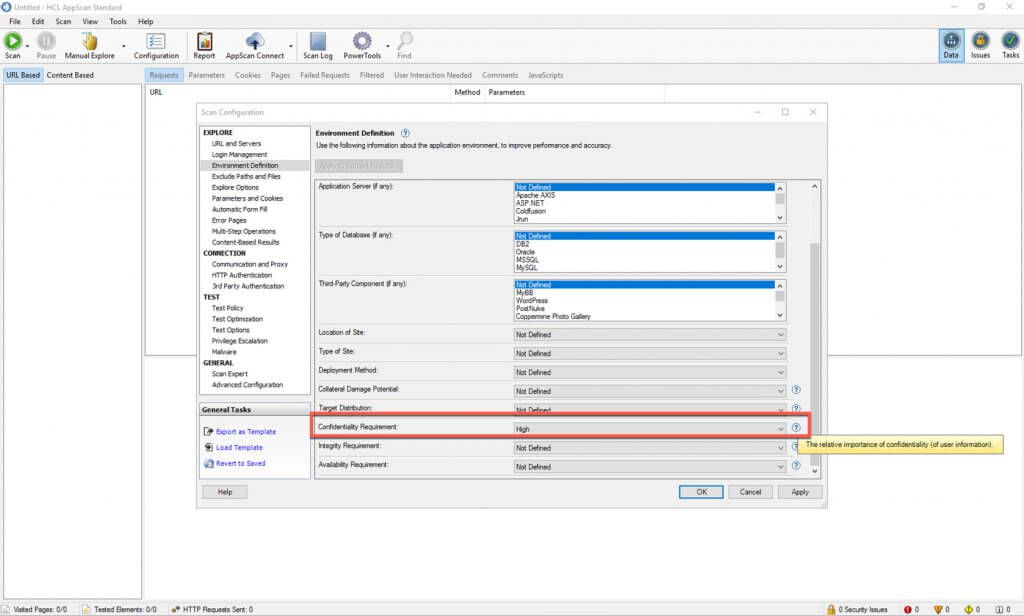

最初に、図1は、スキャン構成中に使用できる設定を示しており、低/中/高の設定を使用して、アプリケーション環境自体を機密として宣言することができます。AppScanは、この設定に関連して報告される脆弱性の深刻度を調整します。

図1:アプリケーション環境の機密性設定

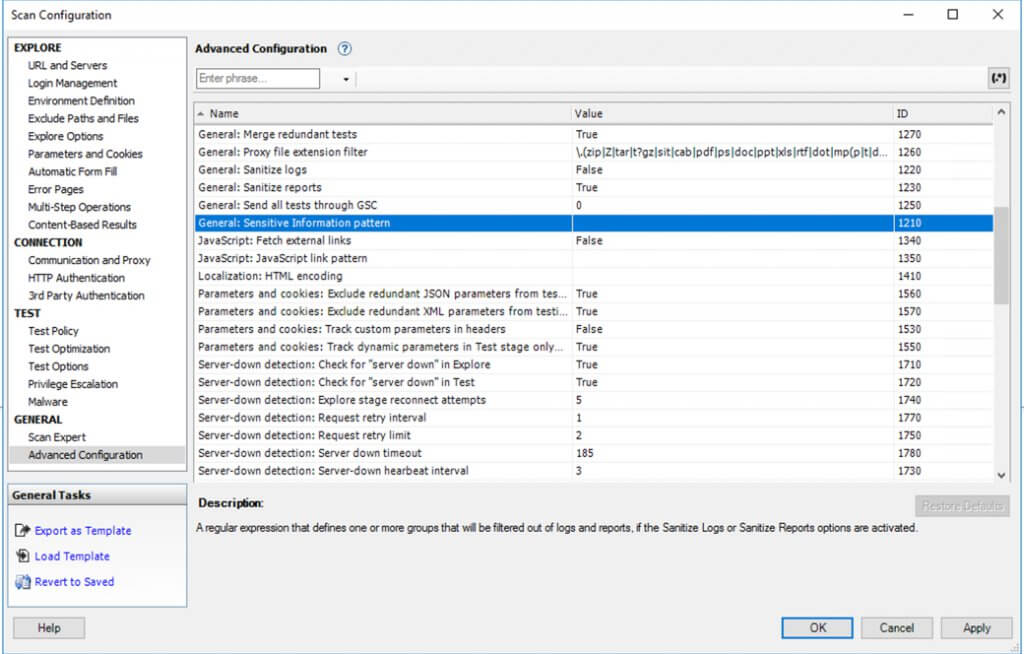

次に、図2は、ログや結果ファイルに表示される可能性のある機密情報をどのように扱うことができるかを示しています。この種の情報をユーザーが選択したパターンに置き換えるようにスキャンを設定することができます。これにより、わかりやすさを維持しながら、実際のデータを難読化することができます。

図2: 機密情報をユーザ定義のパターンに置き換える

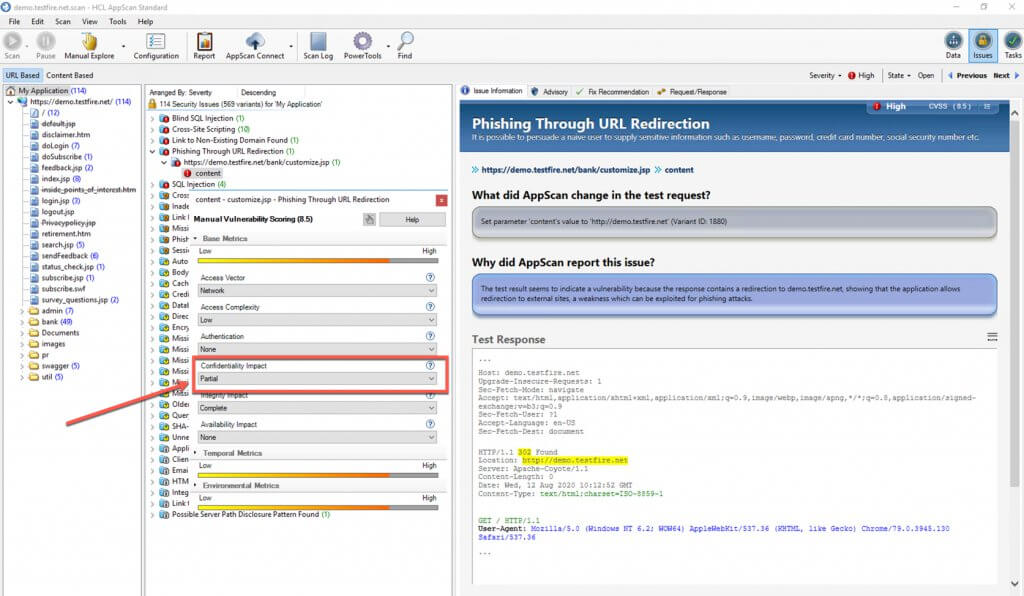

最後に、図 3 は、正しい権限を持つユーザが CVSS 形式の設定を使用して、特定の脆弱性の深刻度を手動で更新することができることを示しています。この例では、報告された URL リダイレクション経由のフィッシングに関連する脆弱性が表示され、手動更新ウィンドウが表示され、ユーザが機密性の影響評価を行うことができる場所が強調表示されています。これにより、脆弱性管理のためのより高度な管理と評価が可能になります。

図3: CVSS-Style設定を使用した脆弱性の手動更新

詳細はこちら

センシティブ・データ暴露の可能性のある攻撃に対抗する最善の方法は、効果的なアプリケーション・セキュリティ・テスト・プログラムを利用することです。アプリケーション・セキュリティ・テクノロジーをご自身でテストしてみたい方は、今すぐHCL AppScanの30日間の無料トライアルに登録してください。また、Ponemon Instituteの「DevOps環境におけるアプリケーション・セキュリティ」レポートはこちらからダウンロードできます。