HCL Volt MX サンプルアプリの紹介シリーズ

2023/3/24 - 読み終える時間: ~1 分

HCL Volt MX 用のサンプルアプリを紹介する連載記事を開始します。

HCL Volt MX は iOS や Android 用のモバイルアプリや Web アプリ (PWA) を構築、実行できる開発プラットフォームです。多数の部品、ライブラリーと GUI を備え、ドラッグ&ドロップで画面設計ができ、TestFlight などを使わずにその場アプリの即時実行、検証ができます。また、サーバー側にも抽象化されたデータベースアクセスや認証システムを備えており、低レベルの設計をせずに効率良くバックエンドの開発が可能です。

HCL Volt MX Marketplace (https://marketplace.demo-hclvoltmx.com/) には、有用なサンプルアプリやコンポーネントが多数登録されていて活用できます。この「Volt MX サンプルアプリ」シリーズでは、このサイトから毎回ひとつづつ取り上げて紹介していきます。

多要素認証 (TOTP) (3)

2023/3/24 - 読み終える時間: 2 分

この記事は、「Domino管理者アップデート認定試験対策」シリーズです。

多要素認証の分野ではかなり深い知識を試されます。

-

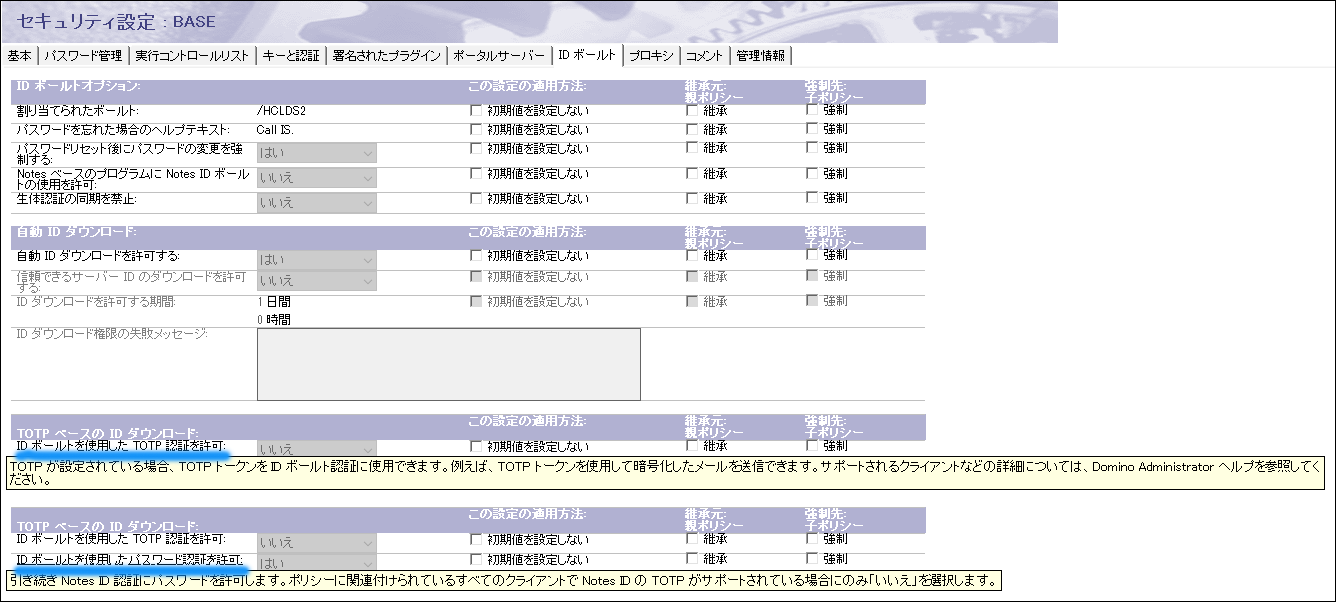

TOTP に関連するセキュリティポリシー設定文書をよく理解しておく必要があります。セキュリティ設定文書には「ID ボールト」タブがあり、この中にふたつの TOTP 設定が V12 で追加されています。

-

ID ボールトを使用した TOTP 認証を許可

下図のバブルヘルプをよく読みましょう。

「TOTP が設定されている場合、TOTP トークンを ID ボールト認証に使用できます。例えば、TOTP トークンを使用して暗号化したメールを送信できます。サポートされるクライアントなどの詳細については、Domino Administrator ヘルプを参照してください」

設定名からは想像しにくいのですが、「ID ボールトを使用した TOTP 認証を許可」の設定でメールの暗号化ができるようになります。

参考 URL: 4. TOTP の安全なメール操作を使用可能にする

-

ID ボールトを使用したパスワード認証を許可

「引き続き Notes ID 認証にパスワードを許可します。ポリシーに関連づけられているすべてのクライアントで Notes ID の TOTP がサポートされている場合にのみ「いいえ」を選択します。」

-

-

多要素認証でユーザーが Web が認証できるように、管理者は適切な認証フォームを用意しておく必要があります。DOMCFG.NSF でマッピングの追加を行い、ログインフォームとして $$LoginUserFormMFA を必ず設定する必要があります。これは固定です。

参考 URL: 5. TOTP ログインフォームを設定する

-

環境によっては、クロスドメインで TOTP を構成しなければならないこともあるでしょう。その方法は製品ドキュメントに書かれています。細かな手順はさておき、前提条件として「TOTP 認証に参加する両方のドメインの Domino Web サーバーは、Domino 12 以上を実行している必要」であることをおさえておきましょう。

-

ユーザーが複数のデバイスで認証アプリを使用する場合には、管理者はサーバー設定文書のセキュリティタブにある「シークレットの最大数」を確認する必要があります。デフォルトは 3 台までです。

参考URL : 2. 構成設定文書で TOTP 認証を使用可能にする

多要素認証 (TOTP) (2)

2023/3/24 - 読み終える時間: ~1 分

この記事は、「Domino管理者アップデート認定試験対策」シリーズです。

多要素認証はユーザー側でも操作が必要であったり、デバイスの交換などいろいろと運用、管理作業が発生します。そのあたりもおさえておきましょう。

-

ユーザーがTOTPの利用を開始するにあたって必要な作業があります。Microsoft の認証アプリや Authy の認証アプリをセットアップする必要があります。どのような設定の流れかを下記ページでみておきましょう。

参考 URL: ユーザーが TOTP を設定する方法

-

TOTP の使い勝手を左右する設定にトークンの有効期間があります。自分の経験上 60秒が一般的のようですが、Domino は 30 秒がデフォルトです。30 秒だともたもたしていると間に合わないこともあるでしょう。TOTP_STEPSIZE という notes.ini で変更が可能です。

参考 URL: TOTP 用の notes.ini 設定

-

ユーザーがデバイスを紛失したなどの場合、TOTP をリセットする必要があります。方法はは2つあり、「ボールト・データベースで操作する」か「Domino Administrator で操作する」です。どのような操作かを確認しておきましょう。

参考 URL: ユーザーの TOTP 設定をリセットする

-

管理者は、ユーザーが TOTP のセットアップが完了しているかを確認したい場合があるでしょう。ボールト ID 文書の TOTP URI フィールドを見ることで確認できます。知っていればなんともないのですが、知らないと見当が付かないところなので要注意です。下記文書の一番下の部分を確認しておきましょう。

参考 URL: ユーザーが TOTP を設定する方法

多要素認証 (TOTP) (1)

2023/3/24 - 読み終える時間: 2 分

この記事は、「Domino管理者アップデート認定試験対策」シリーズです。

多要素認証は Domino V12 での新機能であり、認定試験でも非常に多くの出題がされる分野です。設定の手順をおさらいしておくことが重要です。太字に注意。

-

TOTP を構成するには多要素認証証明書が必要です。このようなコマンドを使って作成します。

mfamgmt create trustcert

参考 URL: 1. 多要素認証証明書の発行

-

トークンの生成に使用されるアルゴリズムを抑えておきましょう。使用環境にサポートされていない古い TOTP アプリケーションが存在する場合を除き、強度が強いデフォルトの HMAC-SHA256 を使用します。

参考 URL: 2. 構成設定文書で TOTP 認証を使用可能にする

-

Domino サーバーで TOTP 認証を有効するには、サーバー文書 / Web サイト文書 / 仮想サーバー文書でセッション認証の設定が必要です。そして、PUT と DELETE のメソッドを許可する必要があります。

参考 URL: 3. サーバーで TOTP 認証を有効にする

-

TOTPを構成する上で ID ボールトは必須要件です。

参考 URL: 4. TOTP の安全なメール操作を使用可能にする

2023 Agile International Conference を振り返って

2023/3/23 - 読み終える時間: ~1 分

Recap: 2023 Agile International Conference の翻訳版です。

2023 Agile International Conference を振り返って

2023年3月21日

著者: Rob Cuddy / Global Application Security Evangelist

HCLSoftwareは、3月9日と10日にフロリダ州マイアミのフロリダ国際大学キャンパスで開催された 2023 Agile International Conference のダイヤモンドスポンサーを務めました。このイベントには、開発者、スクラムマスターから学生まで、350人以上が参加しました。このスポンサーシップの一環として、HCLSoftwareは2つの講演セッションを行い、350人以上の参加者のために他の多くのセッションを主催しました。

2023 Agile International Conference での期間中、私たちは驚くべきブランド認知を楽しみました。HCLSoftware は Agile International Conference のウェブサイト、参加者に配られたTシャツの裏、グラハムホールのスポンサーとして紹介されました(一日中、部屋に当社のロゴが表示されていました)。また、このイベントの紹介と閉会式で、私たちは口頭で表彰されました。

HCLSoftware は、さまざまな取り組みを通じて、業界のリーダーやプロフェッショナルとつながることができました。まず、私たちの Rob Cuddy と Colin Bell がホストを務める Application Paranoia Podcast のライブポッドキャストエピソードを実施し、その他にも2つのポッドキャストを実施しました。このポッドキャストについて詳しくは、最近のブログ記事をご覧ください。

さらに、HCLSoftwareのセッション Agile Has Gotten You Close - Value Stream Management Can Take You Over the Finish Line は、ビジネスアジリティトラックの一部として、ソリューションアーキテクトのJon Harding氏によって行われました。Jonは、仕事の流れを可視化し、最適化するためのアクションを取ることで実現できる利益について活発な議論を行い、価値の流れ管理がどのようにボトムラインのビジネスインパクトを達成するために使用できるかを参加者に示しました。

本イベントを成功に導いてくださった参加者、スポンサー、ボランティアの皆様に感謝申し上げます。

HCLSoftwareの詳細、または次回の開催地についてはこちら をご覧ください。

複製機能 (4)

2023/3/23 - 読み終える時間: ~1 分

この記事は、「Domino管理者アップデート認定試験対策」シリーズです。

複製関係の残りのポイントです。

-

構成した複製のトポロジーを視覚的に表示する機能が R5 の時代から備わっています。情報を収集して表示データを生成しているタスクは Maps Extractor というタスクです。普段はあまり目に触れませんが、これが動作していないとトポロジー表示機能は動作しません。

参考 URL: 複製スケジュールとトポロジーマップを表示する

-

複数の DB を繰り返し複製する場合は間接ファイルを使うと便利です。拡張子 .ind ファイルに DB のリストを作成しておけば以下の形で実行できます。間接ファイルはこれまで compact など保守関連で使用されてきました、replicate コマンドでも使えるようになりました。

replicate ServerName 間接ファイル.ind

参考 URL: 複製コマンドで間接ファイルをサポート 参考 URL: 間接ファイルを使用してデータベース保守管理タスクを実行する

アプリケーションパラノイア、シーズン 4 開始!Agile International Conference からライブポッドキャストを収録

2023/3/23 - 読み終える時間: ~1 分

アプリケーションパラノイア、シーズン 4 開始!Agile International Conference からライブポッドキャストを収録

2023年3月21日

著者: Rob Cuddy / Global Application Security Evangelist

Application Paranoia ポッドキャストは、アプリケーション・セキュリティとDevSecOpsをテーマにしたインタビューとディスカッションの4シーズン目を最近開始しました。2023年アジャイル国際会議は、フロリダ州マイアミのフロリダ国際大学キャンパスで3月9日と10日に開催され、完璧な会場となりました。HCLSoftwareはこのカンファレンスのダイヤモンドスポンサーとして、2つの講演セッションを行い、350人以上の参加者のために他のいくつかのセッションを主催しました。

メインステージの2つの講演セッションのうちの1つは、Application Paranoia ポッドキャストのホストである Rob Cuddy と Colin Bell にとって、この初のライブ録音をホストする絶好の機会となった。ゲストに Wingman Software 社のアジャイルトレーナー兼コーチの James Grenning 氏、Allvue Systems 社のソフトウェアエンジニアリング担当ディレクターの David Ralph 氏を迎え、アジャイル開発に関するさまざまなトピックについて活発な議論が交わされました。

アジャイル開発がもたらした影響、アジャイルと DevOps の関係、アジャイルとセキュリティの関係、アジャイルを取り巻く将来のイノベーションなど、いくつかの論点が挙げられました。

アジャイルコーチ兼トレーナーの Marcelo Lopez 氏は、このラウンドテーブル・ディスカッションからいくつかの重要なポイントを得たという。彼は、セキュリティは「...みんなの仕事だ」というDavid Ralphの発言を気に入ったようです。DevOpsでは、エンドツーエンドのセキュリティは当たり前なのです」。また、Colin Bell氏とJames Grenning氏による、アクティブスキャンと変異テスト (your built-in chaos monkeys) に関する活発な議論も気に入ったようです。Rob Cuddy は、攻撃されにくいソフトウェアを作るための方法として、共同プログラミング(モブプログラミング)の重要性を、「モブ・アフターを避けるためのモブ・ビフォア (The mob before to avoid the mob after)」という遊び心で表現しています。

このポッドキャストの録音は、appscan.buzzsprout.com でそのまま、または主要なポッドキャストプラットフォームのApplication Paranoiaポッドキャストを通して聞くことができます。Spotify、Google Podcasts、Apple Podcasts、Overcastなど、お好きなポッドキャストプラットフォームでご購読ください。また、Colin、Kris、Robの3人は、@AppParanoiaというハンドルネームでTwitterでも情報を発信しています。

また、アジャイル国際会議全体についても、Jonathan Hardingによる価値ストリーム管理に関する素晴らしいプレゼンテーションの詳細を読むことができます。

HCL AppScan のアプリケーションセキュリティテストソリューションの詳細については、こちら をご覧ください。

OWASP 2023 Global AppSec が Dublin で開催: 細かなところまで見る DevSecOps の文化

2023/3/23 - 読み終える時間: 2 分

DevSecOps Culture Under the Microscope at OWASP 2023 Global AppSec, Dublin の翻訳版です。

OWASP 2023 Global AppSec が Dublin で開催: 細かなところまで見る DevSecOps の文化

2023年3月21日

著者: Adam Cave / Product Marketing Manager, HCL AppScan

ダブリン 海辺の街。アイルランドの首都。ギネスの故郷。そして、最近では、OWASP 2023 Global AppSec Conferenceの開催地となりました。2月中旬に開催されたこの4日間のイベントでは、教育トレーニング、セキュリティ業界の専門家による会議、HCL AppScan を含む多くのテクノロジープロバイダーによるブースを備えた展示会場が設けられました。

OWASP (Open Worldwide Application Security Project) は、ソフトウェアのセキュリティ向上に取り組む非営利財団です。コミュニティ主導のオープンソースソフトウェアプロジェクトを通じて、世界中に数百のローカルチャプターを持つOWASP財団は、開発者や技術者がウェブを安全にするための情報源となっています。

セキュリティの分野では、OWASPはThe OWASP Top 10で最もよく知られています。これは、開発者とウェブアプリケーションセキュリティの実務者のための標準的な認識文書で、ウェブアプリケーションの最も重大なセキュリティリスクに関する幅広いコンセンサスを示しています。

このイベントのハイライトは、脅威のモデル化、ハッキング、API(Application Programming Interfaces)の防御、人工知能など、アプリケーション・セキュリティに関する幅広いトピックを扱う一連のスピーカーです。

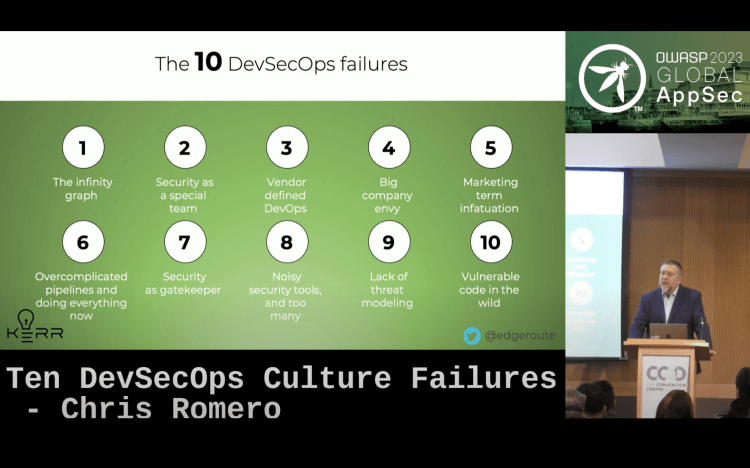

特に目立った講演は、Kerr VenturesのCEOでApplication Security PodcastのホストであるChris Romeroによる「Ten DevSecOps Culture Failures」でした。クリスは25年の経験をもとに、DevOps文化全体におけるセキュリティの役割を改善する方法について、ハイレベルな議論を展開しました。以下は、この講演から得たいくつかの重要なポイントです。

-

全員(開発者)にセキュリティの基礎を教えるが、コーディングもセキュリティに教える。クリスは、セキュリティチームが開発者やDevOpsと別々に仕事をしていた時代はとっくに終わり、DevSecOpsを成功させるには、全員がお互いの役割と責任を理解し、より協力的なアプローチが必要だと力説しました。

-

"NO を捨てて、YES を試す" セキュリティはゲートキーパーであることを意識せず、セキュリティのベストプラクティスを盛り込んだ革新的なアイデアを開発者に提供する方法を模索する必要がある。クリスは、共感することがこの変化の重要な要素であることを示唆し、開発者がセキュリティツールを使用する際に直面する課題をよりよく理解するために、開発者の作業中に一緒に座る時間を持つことを聴衆に勧めました。

-

重要でないセキュリティの知見で、誰の時間も無駄にしないこと。開発者が重要な脆弱性を示すわけでもない何百ものチケットに圧倒されないように、今あるツールを調整し、最小限のポリシーで新しいツールを導入してください。クリスは、セキュリティが開発者にツールを使ってもらいたいなら、まず彼らがそれを気に入る必要があり、それは、より少なく、よりインパクトのある発見を提供することで達成されると明言しました。

その他、脅威のモデリングの重要性や、サードパーティ製アプリケーションの脆弱性からパイプラインを保護するためのSCA(Software Composition Analysis)等のツールの統合など、興味深いトピックが取り上げられました。最後のコメントでは、50年後には、変化し続けるセキュリティツールそのものよりも、DevOpsの文化やそこに含まれる価値観や方法論の方がはるかにインパクトのあるものになるだろうと予測した。

YouTubeで講演全体を聞くには、ここをクリックしてください。

HCL AppScanは、安全なソフトウェアの開発に関して、開発パイプラインのすべての人がソリューションの一部となることを可能にするアプリケーションセキュリティテストツールの開発に取り組んでいます。詳細については、オンライン でご確認いただくか、今すぐ無料トライアル にご登録ください。