ハッカーがファイル転送ツール「MOVEit」の欠陥を悪用し、全世界で数百万人分のデータが流出

2023/6/19 - 読み終える時間: 2 分

Hackers have exploited a flaw in the MOVEit file transfer tool, exposing data of millions worldwide の翻訳版です。

ハッカーがファイル転送ツール「MOVEit」の欠陥を悪用し、全世界で数百万人分のデータが流出

2023年6月16日

著者: Cyril Englert / Solution Architect

数百万人、数百の企業、米国政府機関、大学が、Cl0Pとして知られるロシアに関連したランサムウェアグループによるハッキングキャンペーンの犠牲者となっています。ファイル転送ツール「MOVEit」の欠陥が攻撃に利用されています。このランサムウェアグループは、侵入した正確な時間にファイル転送アプリケーションに保存されている情報のみを盗んでおり、広範なアクセス権を得ていないことが報告されています。

CISA は勧告を発表し、ハッキングされたいくつかの連邦政府機関を支援しています。

緊急の対応が必要:Progress社のパッチが利用可能

組織は、影響を受けたシステムを発見し、修復するために迅速に対応する必要があります。Progress社は2つのパッチを発表しました。これらProgress社のパッチについては、https://www.progress.com/security/MOVEit-transfer-and-MOVEit-cloud-vulnerability で紹介されています。

HCL BigFix は今、この脅威にどのように対処しているのか

HCL BigFix Critical Emergency Response Team (CERT) は、このゼロデイ脆弱性に対して迅速に対応をすすめています。CERTは、ユーザーが組織内のどこにMOVEitが存在するか、そしてより重要なのは、影響を受けるバージョンのMOVEitがどこに存在するかを特定するのを支援しています。

- BigFix CISA Known Exploited Vulnerabilities Content Packを使用している組織では、現在、監査用フィックスレットが利用可能です。

- この脅威の重要性に鑑み、BigFixチームは、Updates For Windows Applicationsコンテンツサイトにも監査用フィックスレットを追加しました。

- 最後に、BigFix Inventoryのライセンスユーザ向けに、MOVEitツールのすべてのインスタンスを識別するためのソフトウェアシグネチャが作成されています。

推奨されるアクション

- 組織は、提供されたフィックスレットを使用して、修復が必要なエンドポイントを迅速に特定する必要があります

- 影響を受けるシステムを隔離し、手動で修復してください

BigFixのグローバルコミュニティは、この脅威に対処するために協力しています。https://forum.bigfix.com/t/active-malware-campaign-MOVEit-transfer/45404 で最新情報をご確認ください。

HCL BigFix は毎日、組織が脆弱性に迅速に対処できるよう支援しています

BigFixは、脆弱性と脅威に対するより深い洞察を提供するために使用されています。BigFixは、脆弱性の可能性があるシステムを即座に特定して検出する効果的な方法を提供し、システムを継続的に分析して新たに影響を受けたシステムを特定し、ソフトウェアのインストールと削除に関する履歴レポートを提供して暴露の窓を決定するのに役立ち、特定のセキュリティ制御が攻撃者によって変更または無効にされたかどうか、いつされたかを特定するセキュリティポリシーを検証でき、OSまたはイメージシステムを展開してシステムを迅速に回復することが可能です。

詳細については、HCL BigFix をご覧ください。

脅威グループ「Volt Typhoon」に要注意

2023/6/19 - 読み終える時間: 2 分

Threat group Volt Typhoon warrants attention の翻訳版です。

脅威グループ「Volt Typhoon」に要注意

2023年6月15日

著者: Cyril Englert / Solution Architect

マイクロソフトは最近、同社が "米国内の重要なインフラストラクチャ組織を狙った、クレデンシャルアクセスとネットワークシステムの発見に焦点を当てたステルスかつ標的型の悪意のある活動を発見した "と報告しました。Volt Typhoonは、中華人民共和国を拠点とする国家支援行為者で、"将来の危機の際に米国とアジア地域間の重要な通信インフラを混乱させることができる能力の開発を追求している "という。その結果、FBI、NSA、CISA、およびオーストラリア、ニュージーランド、英国、カナダのサイバーセキュリティ機関は、共同でサイバーセキュリティアドバイザリー(CSA)を発表しました。

複数の情報源によると、最初の攻撃は、未知のゼロデイ脆弱性を悪用して、インターネットに公開されたFortinet FortiGuardデバイスを侵害することだそうです。標的のネットワークに侵入した後、ハッカーは、キーボードの実地操作とPowerShell、Certutil、Netsh、Windows Management Instrumentation Command-line (WMIC)などのバイナリを使って、Microsoftが「リビングオフザランド」攻撃と表現する攻撃を開始します。特権アクセスを活用することで、ハッカーはLocal Security Authority Subsystem Service(LSASS)を通じて認証情報をダンプできます。盗んだ認証情報は、ハッカーがAwenベースのWebシェルを展開し、ハッキングされたシステム上でデータの流出することを可能にします。

Volt Typhoonは今のところ、米軍や政府に関係するデータを保持する組織から情報を盗むことに重点を置いているようです。最近、米海軍のカルロス・デル・トロ長官は、マイクロソフトが水曜日に明らかにした中国政府によるハッキングが海軍に影響を及ぼしていると述べた。デルトロ氏は、米海軍はサイバー攻撃によって「影響を受けている」と述べたが、それ以上の詳細な説明は避けた(2)。

Volt Typhoonは、機密データを流出させ、重要なインフラを破壊する能力があるため、その影響は重大である。組織が攻撃からシステムを保護するための積極的な対策を講じることは極めて重要です。

マイクロソフトは、Volt Typhoonの被害に遭うリスクを低減するために、いくつかの推奨事項を挙げています。

- ハードウェアセキュリティキーの使用、パスワードレスサインイン、パスワードの有効期限ルール、未使用のアカウントの無効化など、多要素認証ポリシーを実施する

- Microsoft Defender for Endpointで、この脅威に関連する活動をブロックまたは監査するために、攻撃対象領域削減ルールを有効にする

- Windows 11デバイスでLSASSのProtective Process Lightを有効化する

- Windows 11のEnterpriseエディションでWindows Defender Credential Guardを有効にする

- Microsoft Defender Antivirusでクラウド配信の保護をオンにする

- エンドポイント検出と応答をブロックモードで実行し、悪意のあるアーティファクトをブロックする

BigFixを使用している組織は、以下の方法で攻撃を継続的に低減する必要があります:

- 発見された脆弱性に対して継続的にパッチを適用し、修復することで、攻撃対象領域を縮小すること

- 自動修復を伴うコンプライアンスチェックを確実に実施する。パスワードの期限切れルールの実施、アンチウイルス(AV)、エンドポイント保護(EPP)、エンドポイント検出および応答(EDR)エージェントの実行を維持する

- CyberFOCUS MITRE APT Simulator を使用して、環境に存在する Advanced Persistent Threat を特定、優先順位付け、緩和する

- ソフトウェアのアップデートを可能な限り迅速に展開する

BigFixの詳細については、www.BigFix.com をご覧ください。HCL にコンタクトを取られる場合はこちらからお願いします。

サポート技術情報: 2023/6/12 - 2023/6/18

2023/6/19 - 読み終える時間: 9 分

新しい試みのトライアルとして、1週間分のサポート技術情報更新のインデックスを作成してみました。しばらく継続してみます。新規追加と内容更新したものが含まれています。システム上、軽微な修正であってもリストに含まれてしまいます。予めご了解ください。

- KB0023062 (BigFix Platform) (参考) BigFix デベロッパー・サポート

- KB0105509 (Connections) (参考) リッチ コンテンツウィジェットが「エラーのためページを作成できませんでした」というエラーで読み込みに失敗する

- KB0042073 (General topics) HCLSoftware サポートガイド

- KB0073863 (Other portals) HCL ライセンスとダウンロードポータル とは

- KB0101910 (Volt MX) リポジトリで利用可能な HCl Volt MX Foundry Docker イメージのバージョン

- KB0105417 (Volt MX) macOS Ventura で Volt MX Iris Preview がブロックされる

- KB0105137 (Volt MX) Flex Move アクションの Direction プロパティで設定した Alternate オプションが機能しない

- KB0104510 (Volt MX) 最初のワークフローの構築

- KB0094821 (Volt MX) HCL Volt MX ワークフロー - チュートリアル 2

- KB0105265 (Volt MX) Image ウィジェットのクロップ設定がデスクトップ Web および SPA プラットフォームで期待通りに動作しない

- KB0105492 (Domino) 接続文書がない Domino サーバーへ移行後、データベースユーザーをリダイレクトする方法

- KB0105508 (Domino) SMTP 経由のメール受信がエラー「2562 」または「 0A02h 」で失敗する

- KB0095181 (Domino) Domino 12 環境でサードパーティの認証機関で署名された証明書を作成/更新する方法

- KB0096849 (Domino) CA プロセスを利用した クライアント証明書の発行手順 (Domino 12 以降)

- KB0105403 (Domino) Dirsync - Active Directory 属性が Domino フィールドに誤って同期される場合がある

- KB0105402 (Domino) ディレクトリ同期設定文書の「同期」タブのフィールドが一致しない

- KB0096790 (Domino) Domino コンソールログに 'All authentication methods for TCP/IP port are disabled in Site document for organization' と表示される

- KB0089004 (Domino) Domino Web Administrator および Java アプレットは、NPAPI をサポートしないブラウザでは機能しません

- KB0026011 (Domino) 管理者の ID ファイルの有効期限が切れた場合の回復手順について

- KB0080842 (Domino) Compact -Replica コマンドを実行すると @DbName と @WebDbName の戻り値が正しくない

- KB0098594 (Domino) Windows版DominoサーバーでCPU使用率が高騰する問題を調査するためのデータ収集について

- KB0075583 (Domino) User ID のパスワードを忘れた Notes ユーザーの再登録方法

- KB0090722 (Domino) 期限切れの認証者 ID を再認証する方法

- KB0105543 (Domino) 名前を変更したユーザーが変更前の名前が設定された読者フィールドがある文書にアクセスできる

- KB0105554 (Domino) ディレクトリアシスタントが有効な環境で記録されるメッセージについて

- KB0087140 (Domino) $Revisions と$UpdatedBy の上限について

- KB0105537 (Domino) 「show dbs * inline view」の出力には、トランザクション ログが有効になっている場合にのみ、予期される出力が表示されます。

- KB0105553 (Domino) 外部サーバーから TLS 経由で Domino サーバーへの SMTP メール送信が失敗する

- KB0104683 (Domino Administrator) Domino Administrator にて名 (First Name) のみでユーザー登録できない

- KB0091876 (Domino Designer) Notesオブジェクトを呼び出したりアクセスしたりするVBコードの実行中に「実行時エラー '-2147467259 (80004005)'」が表示される

- KB0099449 (Domino Designer) Domino Rest API (KEEP) のチュートリアル

- KB0098598 (Domino Leap) Domino Leap URL を開こうとすると「Manager をロードしています...」と表示される

- KB0105575 (Domino Leap) IE で iNotes からプレーン テキストのメールを送信すると「Enter」を複数回押して挿入した空白行が失われる

- KB0089688 (Enterprise Integrator) OEM DataDirect ODBC ドライバーは Domino および Enterprise Integrator 11 以降でもサポートされますか

- KB0105572 (iNotes) iNotes でメール本文のフォントを「Arial」または「Trebuchet」に変更するとアンダースコアが表示される

- KB0105542 (iNotes) iNotes のドラフトメールを Internet Explorer で保存するとフォントスタイルや色などのテキスト属性が変化し、テキスト属性が失われる

- KB0104269 (Nomad) Windows 環境で Nginx をプロキシとした Nomad サーバーの構成例

- KB0105507 (Nomad) Nomad Web 1.0.8 でユーザープロファイルに「パスワード変更」のメニューが表示される

- KB0025256 (Notes) データベースが移動された場合に、別のサーバーを参照するように自動的にデータベースアイコンやブックマークを更新する方法

- KB0086126 (Notes) Notes Minder 機能を設定する方法

- KB0085749 (Notes) Notes : シングルユーザーインストールかマルチユーザーインストールか確認する方法

- KB0099624 (Notes) DigiCert Trusted Root G4 Cert のインストール

- KB0101549 (Notes) 64-bit 版の HCL Notes でアプリケーションを稼動させるためにはアプリケーションの更新が必要です

- KB0026976 (Notes) プログラムを使用して notes.ini ファイルにパラメータを追加する方法

- KB0081290 (Notes) 「ユーザー文書のクライアント情報の更新」のシステム管理要求を再作成することは可能ですか

- KB0039964 (Notes) 代理メールファイルの自動最新表示機能によるパフォーマンスについて

- KB0073363 (Notes) Notes と Client Application Access の NICE (Notes Install Cleanup Executable) ツールの使用について

- KB0084968 (Notes) Notes クライアントを 30 分間使用しないと、データベースを開く際に短時間ハングアップする

- KB0091623 (Notes) Windows 環境で Notes クライアントを自動的に起動する方法

- KB0029940 (Notes) (参考) ユーザーのメールファイルにメールのコピーを残しながらメールを転送する方法

- KB0104088 (Notes) アクセス不可グループが「宛先の選択」ダイアログに表示される

- KB0102126 (Notes) Notes/Domino 12.0.2 環境で埋め込みビューに適切な文書が表示されない

- KB0081952 (Notes) Notes リンクのクリック時の Microsoft Outlook セキュリティ通知を回避する方法

- KB0105545 (SafeLinx) SafeLinx サーバーの URL 監視について

- KB0098571 (Sametime) Sametime 12.x のインストールと設定について

- KB0080661 (Sametime) MongoDB のホスト名が正しく設定されていない場合 、HCL Sametime 11 クライアントは正常に動作できません

ケーススタディ: データパイプラインオーケストレーションの ETL ユースケース

2023/6/19 - 読み終える時間: 8 分

Case Study: Data Pipeline Orchestration ETL Use Case の翻訳版です。

ケーススタディ: データパイプラインオーケストレーションの ETL ユースケース

2023年6月12日

著者: Sriram V / Technical Advisor-Workload Automation

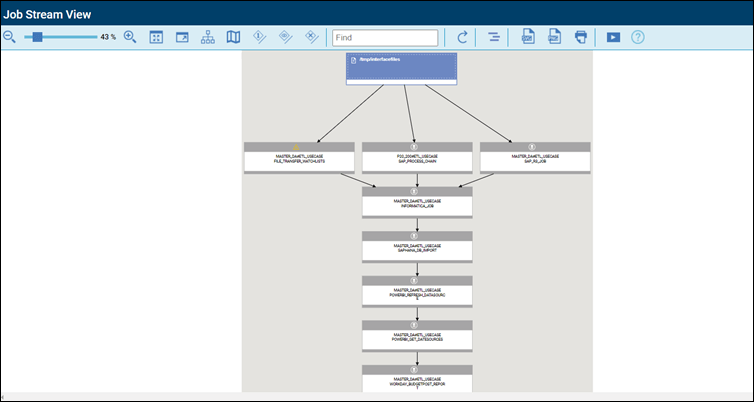

このブログでは、HCL Workload Automation のデータパイプラインオーケストレーションの完全なエンドツーエンドのユースケースを紹介します。

このシナリオでは、HCL Workload Automation を使用し、複数のソースシステムからデータが入力されるようにします。ファイルの検出やソースファイルの処理も、後処理を含めて異なるシステムで行われる可能性があります。

データ変換は、データステージング/変換プラットフォームを介して行われ、その後、変換されたデータをデータウェアハウスに取り込みます。データウェアハウスにデータが取り込まれると、一般的な分析プラットフォームを通じて、そのデータに対して分析を実行できます。

アナリティクスのステップでは、クエリーのステータスを確認できます。そのレスポンスを収集し、レポーティングツールからレポートを実行できます。

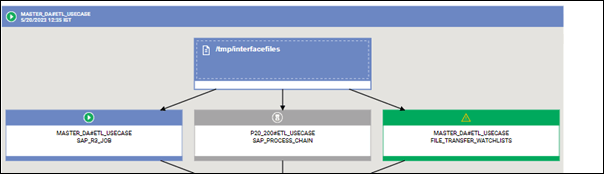

顧客要件

データパイプラインをエンドツーエンドでオーケストレーションする必要があり、異なるソースシステムからやってくる複数の受信インターフェースファイルがあるお客様は、このプロセスの恩恵を受けられるでしょう。インターフェイスファイルは到着時にリアルタイムで検出する必要があり、異なるシステムでリアルタイムに処理する必要があります。

顧客はメイン ERP として SAP を使用しており、SAP R/3 システムで、バリアントとステップユーザーを渡す ABAP プログラムで受信インターフェイスファイルを処理します。また、この顧客は、受信ファイルを処理するフローの一部として、SAPプロセスチェーンも実行させる必要があります。また、ソースファイルの1つをフェッチして別のターゲットにインポートするファイル転送ステップもある。

データ処理が完了したら、生成されたアウトプットを変換する必要があります。データ変換ツールとしては、Informaticaを使用できます。また、変換されたデータは、SAP Data Warehouse on the SAP HANA DBのようなデータウェアハウスに取り込む必要があります。

ここでは、インジェストされたデータの上でアナリティクスを実行するためにPowerBIをメイン製品として使用し、データソースをリフレッシュするためにPowerBIを使用されました。リフレッシュされたデータソースのステータスをフェッチし、そのステップを正常に終了させる必要があります。ステータスチェックの後、Workday Applicationを使用してレポートを実行し、それをユーザーに郵送することも必要です。

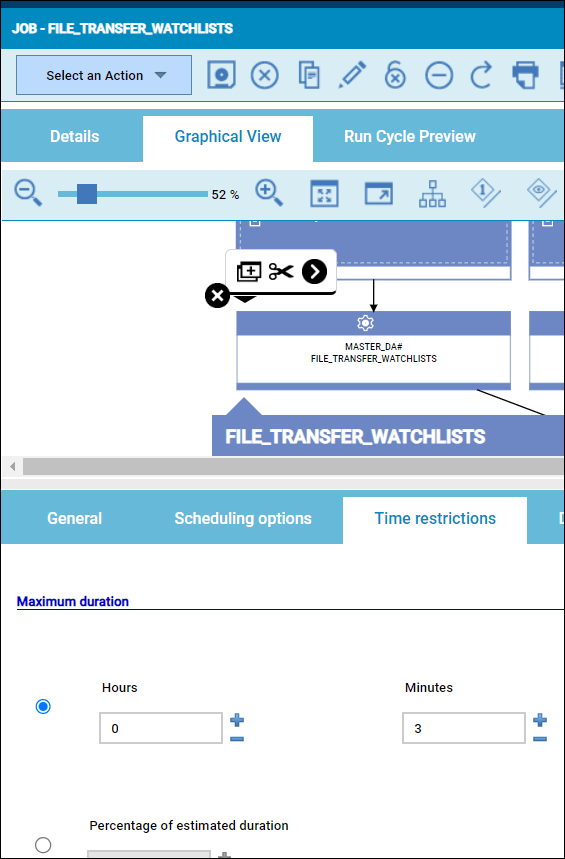

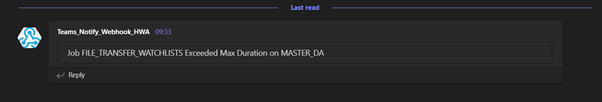

どのステップで失敗しても、MS Teamsにアラートが送信されます。また、ファイル転送のステップで処理中に3分以上かかると、MS Teamsにアラートが表示されます。

ソリューション

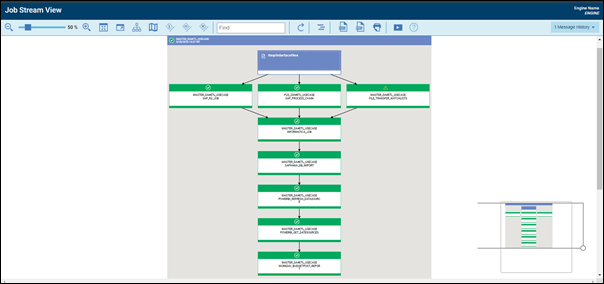

HCL Workload Automation は、このデータパイプラインをエンドツーエンドでオーケストレーションし、複数のアプリケーションを横断してフロー内の異なるジョブを実行します。

また、Workload Automationは、異なるソースシステムからのソースファイルを処理中にリアルタイムで検出し、ソリューション内で利用できるさまざまなプラグインを使用して各アプリケーションに容易に接続します。

個々のステップをリアルタイムで実行しながら、アラート、アベンド/フェイル、ロングランを追跡し、必要に応じて、自動化された条件分岐によってリカバリーが追跡されます。リカバリージョブやイベントルールは、自動リカバリープロセスで設定することも可能です。

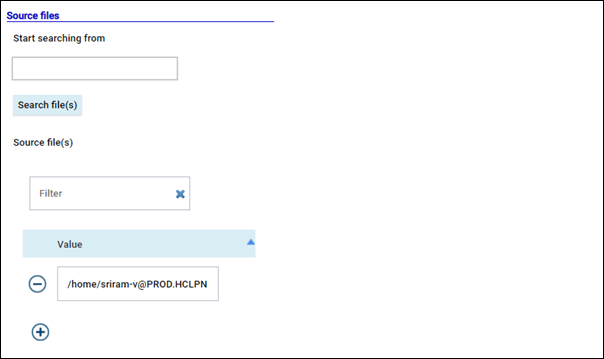

ソースファイルの検出

ソースファイルは、イベントルールによって簡単に検出できます。ファイルは、リアルタイムまたはファイル依存のジョブストリームへのアクションで「作成」されます。

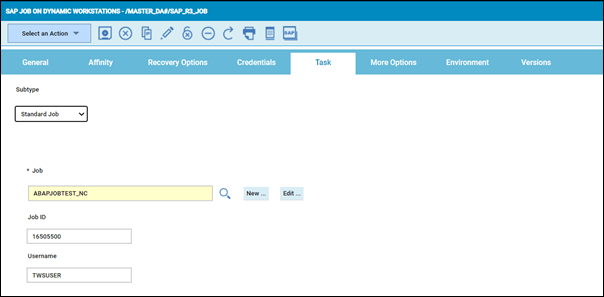

SAP R/3 バッチジョブ

SAP R/3バッチジョブは、バリアントとステップユーザーでABAPプログラムを実行することで構成されています。

また、新しいスプール要求やプリンタフォーマット、スプール受信者の指定など、プリンタパラメータをここで実行することもできます。また、SM36内にあるようなパラメータをアーカイブすることも可能です。これらは、マルチステップのSAPジョブでも同様に使用できます。

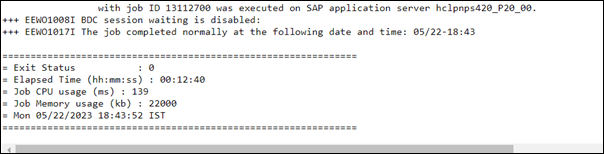

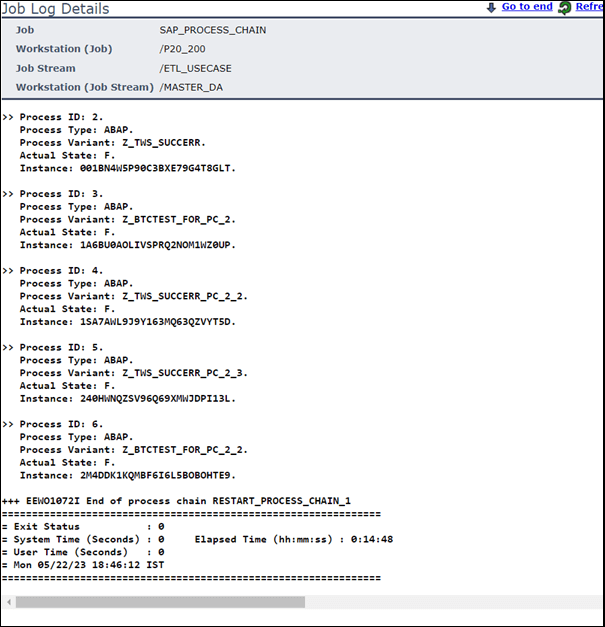

HWAは、SAP内のSAPジョブログをリアルタイムでHWA内のローカルジョブログにフェッチします。

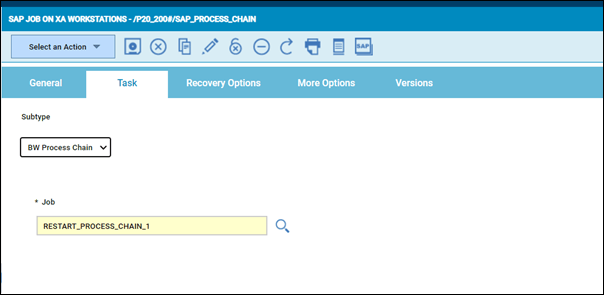

SAPプロセスチェーンジョブ

SAPプロセスチェーンジョブは、BWプロセスチェーンをトリガーするために、実行ユーザーを渡すオプション(これも内)を使ってBW SAPプロセスチェーンを実行することです。

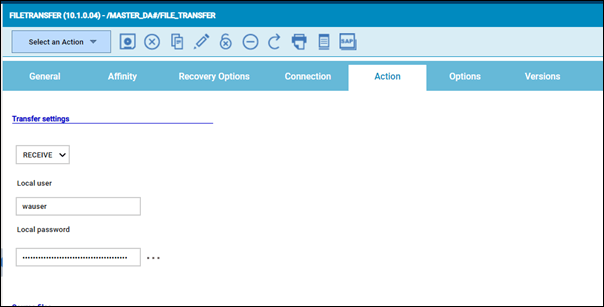

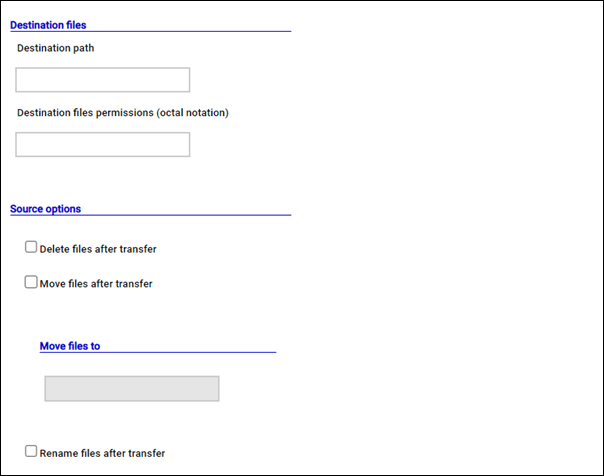

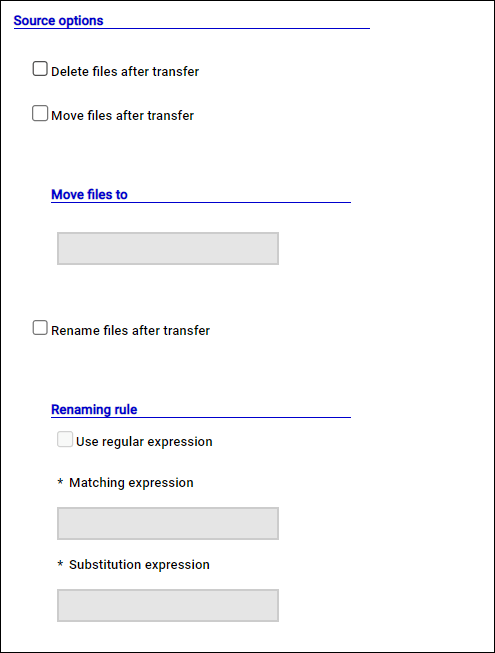

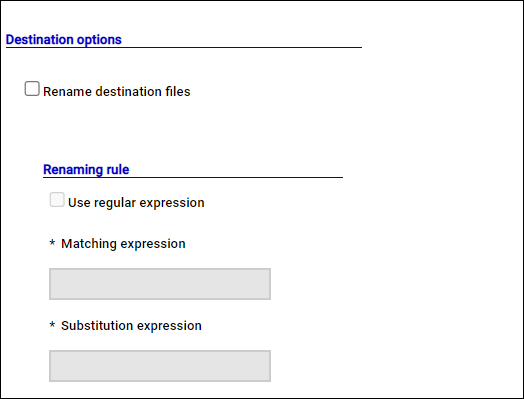

ファイル転送ジョブ

ファイル転送ジョブは、外部のサードパーティとの間で、または内部で2つの異なるサーバー間でファイル転送をトリガーするために使用できます。

また、A2A(Agent to Agent)プロトコルを利用して、エージェント間でソースからデスティネーションへのhttps転送を行うオプションも用意されています。また、正規表現のマッピング、ソースでのアーカイブ、マッピング、ソースでのアーカイブ、日付とタイムスタンプ付きのデスティネーションでのアーカイブなどのオプションがあります。

この場合、ファイル転送のステップが長くなり、この特定のジョブで3分に設定された最大継続時間を超えてしまいます。

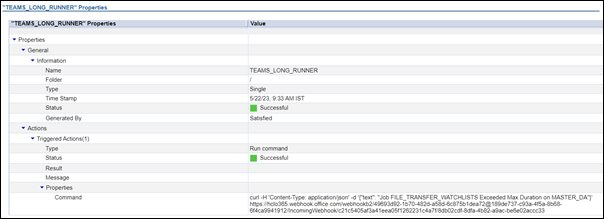

この結果、イベントルールを介してMS Teamsに通知アラートが送信されます。

Informatica ジョブ

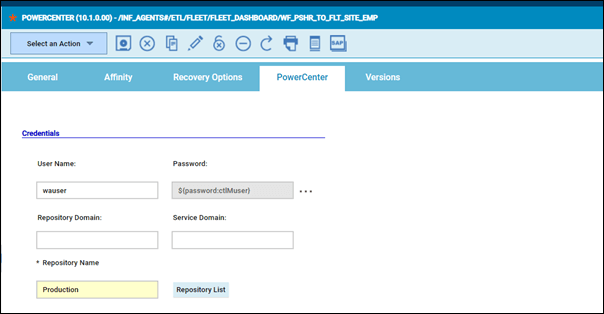

データ変換は、InformaticaフォルダからInformatica PowerCenterワークフローを実行するInformaticaステップで行われ、サービスドメイン、リポジトリドメイン、リポジトリ名などにも言及されます。

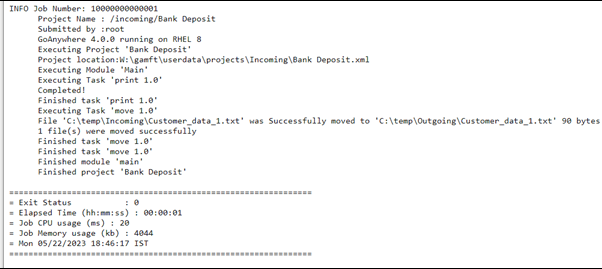

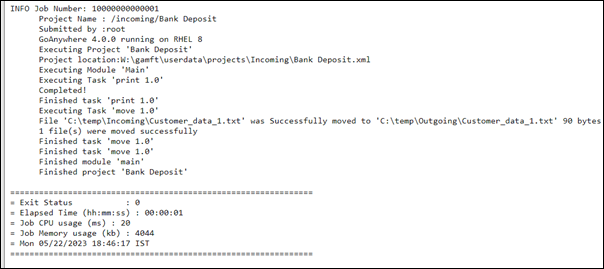

Informatica 内での変換を示すジョブログは以下のようになります。

SAP HANA ジョブ

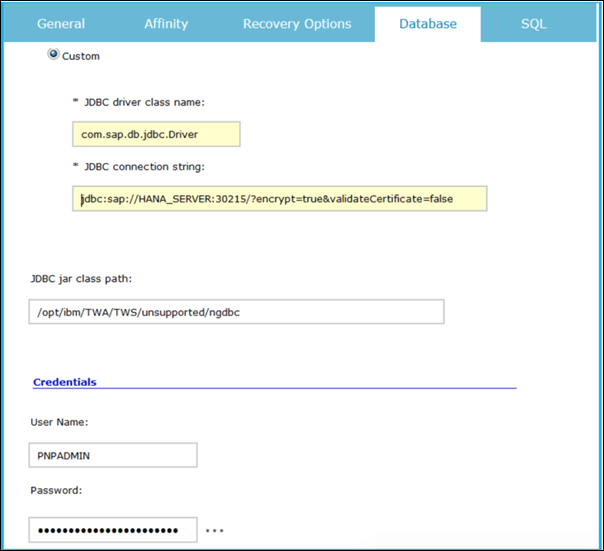

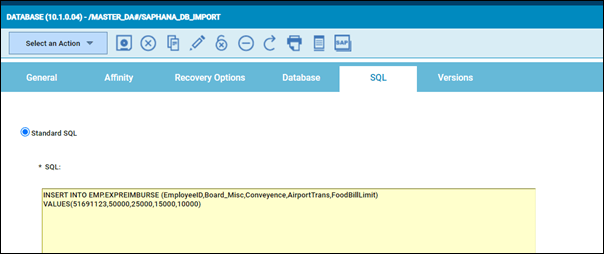

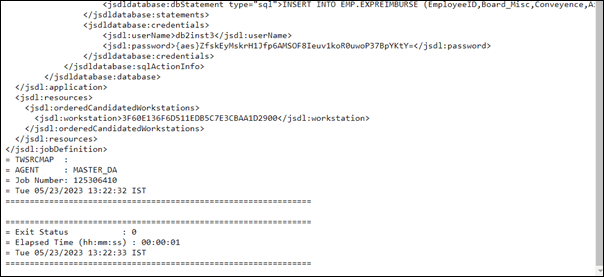

SAP HANA DBジョブは、SAP HANA DBに対してDBを照会したり、ストアドプロシージャを実行したりするために使用されます。これらは、ジョブ定義でSAP HANA NGDBCドライバについても言及しています。このジョブでは、以下のようにSAP HANA DBへのDBインポートを行うことになります。

注:データベースへのインポートをポストするために、データベースに取り込まれたデータの上でAnalyticsを実行することも可能です。

PowerBI Refresh DataSource

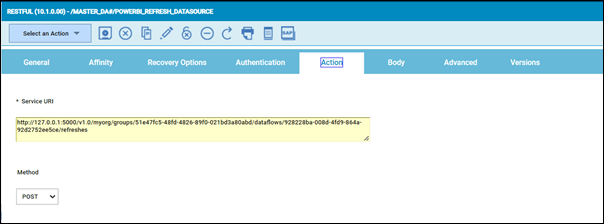

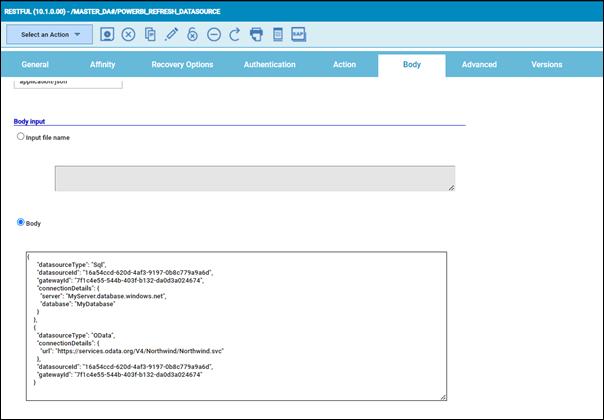

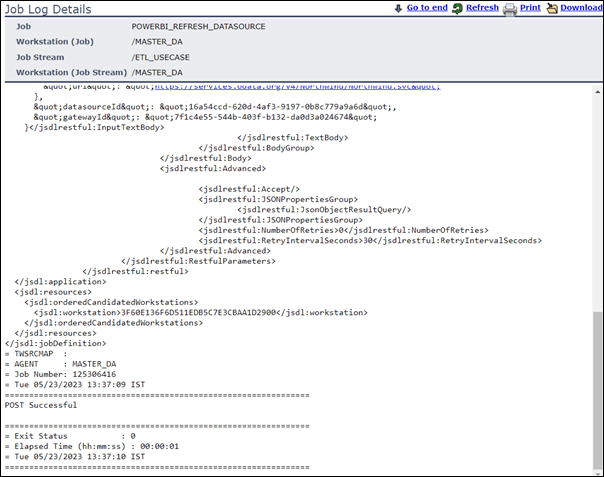

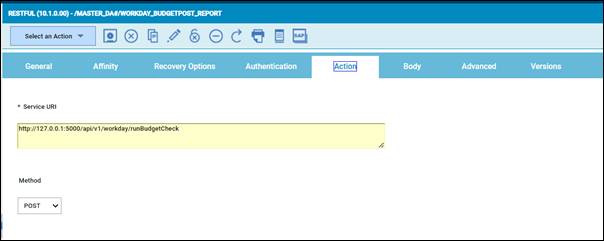

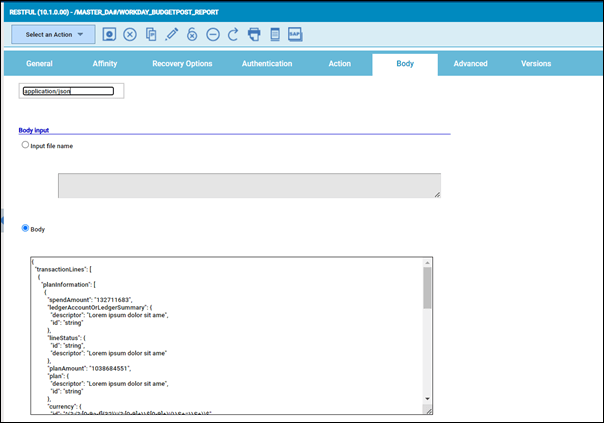

インポートをHANA DBにポストするための次のステップは、Power BIデータソースをリフレッシュすることです。これは、HWA内のRESTFULジョブで実現できます。

restfulジョブは、JSONボディを渡すことで、サービスURLを呼び出してhttpsポスト(この場合はpost)を行うために使用できます。ジョブのボディには、ファイルを経由するか、ボディフィールド内に直接投稿できます。

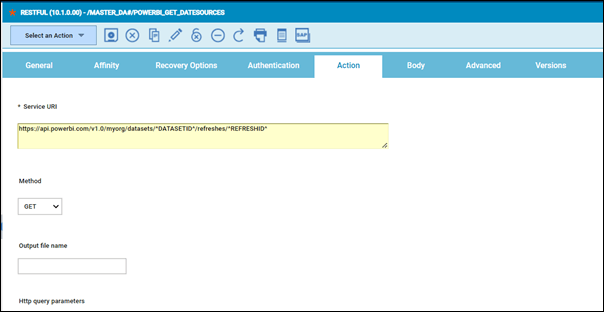

PowerBI Refresh のステータスを取得する

前のステップのステータスを別のRESTFULジョブで取得し、前のステップからDATASETIDとREFRESHIDを変数として渡して、前のステップのステータスでhttps GETを実行します。

Workday レポート

JSONボディをジョブのbodyフィールドに直接渡すことで、再びRESTFULポストジョブを活用し、Workdayアプリケーションでレポートを実行します。

データパイプラインの全体的なステータス

製品のグラフィカルなビューを使用することで、このプロセス全体をリアルタイムで追跡し、失敗や長いランナーをMS Team/チケットツール/メール/SMSで直接警告を受けることが簡単にできます。

HWA上でデータパイプラインオーケストレーションを実行する利点

- データ取り込み、データ処理、DBインポート、分析、レポート作成のどのステップも、様々なプラグインで実現できます。これにより、プロセス全体と出荷された99以上のプラグインを活用できます。

- ジョブフローの開始と依存関係の実現、ソースファイルの検出を箱から出して行えます。

- フローの追跡は、チャットボットを介して行えます。HCL CLARAまたはダイナミックワークロードコンソールのグラフィカルなビューを使用して、フローの追跡を行えます。

- アラートは、MS Teams(または任意のメッセージングツール)、チケットツール、メール、またはSMSを介して行えます。

- オーケストレーション全体は、HWAを通じてエンドツーエンドで実現されます。

HCL Workload Automationの詳細については、こちらをご覧ください。

HCL VersionVault v3.0.1 の新機能について

2023/6/19 - 読み終える時間: 2 分

What's New in HCL VersionVault v3.0.1 の翻訳版です。

HCL VersionVault v3.0.1 の新機能について

2023年6月13日

著者: Otto Klaren / Senior product manager and client advocacy manager for HCL Software. 共著: Peter Hack / VersionVault Architect

今年5月に発表されたばかりのHCL VersionVault v3.0.1ですが、皆様はご存知でしょうか?VersionVaultのユニークな機能は、世界で最も柔軟なソフトウェア構成管理(SCM)システムを構築するために組み合わされ、お客様に愛されています。

HCL VersionVaultは、コード、要件、設計文書、モデル、回路図、テスト計画、テスト結果などのソフト資産へのアクセス制御を提供します。ユーザー認証と信頼性の高い監査証跡により、最小限の管理作業でコンプライアンス要件を満たせます。

VersionVaultのスケーラビリティ、コンポーネント管理、セキュリティ管理、プロセス自動化/強化メカニズム、統合ビルド管理は、ソフトウェア(およびハードウェア)開発プロジェクトの最も重要な課題の多くを解決するために日々使用されています。

新しいv3.0.1リリースでは、ユーザビリティ、DevOpsツールチェーンとの統合、パフォーマンス、管理の容易さに主眼が置かれています。ここでは、エキサイティングな新製品機能の一部をご紹介します!

1. 自動ハイジャックモード

多くの開発プロジェクトは、HCL VersionVaultの予約チェックアウトに依存して、作業を調整し、ファイルをマージする必要性を低減しています。また、ファイルを書き込み可能にするための開発者のアクション(チェックアウトやハイジャック)を必要とせず、バージョン管理されたファイルを自由に変更できることを好む人もいます。

新しいv3.0.1では、VersionVaultのビュー(現在はスナップショットとWebビュー)に自動ハイジャックモードが追加されました。開発者は、新しいコマンドラインフラグ"-ahi/jack "で、スナップショットやWebビューを作成できるようになりました。自動ハイジャック・モードでビューを作成するオプションは、VersionVault Explorerでも利用できますが、現在はスナップショット・ビューにのみ適用されます。

自動ハイジャック・モードで作成されたビューは、バージョン管理されたファイルを、読み取り専用ではなく、書き込み可能なものとして表示します。 ファイルへのいかなる変更も、ユーザーの明示的な操作なしに、自動的にファイルをハイジャックします。 自動ハイジャックされたファイルは、以前のリリースで明示的にハイジャックされたファイルと同様に扱われます。 開発者が自分の変更をチェックインする準備ができたら、ファイルをチェックアウトし、必要であれば他のユーザーからの変更をマージし、結果をチェックインします。ハイジャックされたファイルは、「ハイジャック解除」して元の形に戻すことも可能です。

あなたのチームが予約チェックアウトの安全策を利用しない場合、新しい自動ハイジャック・モードは、ファイルをチェックする際に追加のマージの可能性を許容する、歓迎すべき機能拡張かもしれません。

注:自動ハイジャックモードは、ビューを作成するときに選択する必要があります。

2. Jenkins との統合

Jenkinsは、DevOpsのビルド自動化ツールとして人気があります。 オープンソースの統合は何年も前からありますが、この新しい統合はVersionVaultの開発チームによって作成され、HCLSoftwareによって公式にサポートされています。

この統合は、Jenkinsのフリースタイルジョブとパイプラインジョブの両方をサポートしています。 VersionVaultの統合では、デフォルトに加え、VersionVaultの配信完了トリガーから呼び出されるWebhooksや、VersionVaultプラグインを持つJenkinsジョブがストリーム上の変更をポーリングする設定により、ビルドを開始する機能が追加されています。

注:この統合により、Jenkinsジョブはビルドの必要に応じてビューの作成と削除を行えます。 現在、自動ビューとWebビューを持つUCMのみがサポートされています。

3. VersionVaultリモート・クライアント・オファリングにおける自動ビュー

自動ビューは、VersionVaultの仮想ファイルシステムであるMVFS(Multi-Version File System)を利用することで、高度でWANに適したワークスペース管理とセキュリティ強化機能を提供します。 v3.0.1以前は、自動ビューは、IBM Installation Managerを使用して、VersionVault製品群の中からインストールすることしかできませんでした。

自動ビューは、オプションでインストール可能な機能として、VersionVault Remote Client製品にも含まれるようになりました。 これにより、完全な製品機能を必要としないWANのみのユーザーに対する自動ビューの導入が大幅に容易になりました。

4. Microsoft Windows のシンボリックリンクのサポート

Microsoft Windows上で、VersionVaultはVOBシンボリックリンク(シンボリックリンク)を、シンボリックリンクの代わりにシンボリックリンクのターゲット(個々のファイルまたはディレクトリ階層全体)のコピーとしてスナップショットビューのコピー領域にロードしていました。 最近のWindowsのシンボリックリンクの改良により、VersionVault V3.0.1では、VOBシンボリックリンクをWindowsシンボリックリンクとして読み込むオプションが追加されました。 デフォルトの動作は変わりませんが、スナップショット・ビューを作成する際に、「cleartool mkview」コマンドで「-slink_mode use_slinks」を使用すると、新しい動作を選択できます。

5. 高性能なユニコード・ファイル管理

VersionVaultは、5つのエンコーディング(UTF-8、UTF-16LE、UTF-16BE、UTF-32LE、UTF-32BE)すべてのUnicodeファイルの広範囲なバージョン管理を提供します。 V3.0.1のUTFタイプマネージャーは、UTFファイルを扱う際のパフォーマンスを向上させました。 これは、チェックイン、チェックアウト、差分、マージ、注釈、およびクリアテキスト構築(必要なときにバージョンを解凍する)操作に影響します。

6. セミライブリフォーマット VOB

歴史的に、VOBスキーマの更新を必要とするVersionVaultの新機能を採用するために、VOBの再フォーマットが必要になることがあります(これは、v3.0.1の機能では必要ありません)。 スキーマを更新せずにVOBを再フォーマットすることで、VOBデータベースの断片化を解消し、ガベージコレクションを実行することも可能です。

VOBを再フォーマットする場合、従来はVOBをオフラインにする必要があり、非常に大きなVOBの場合、数時間から1日以上かかることがありました。 セミライブ再フォーマットVOBは、再フォーマット中もVOBを使用し続け、再フォーマット処理の最初と最後に短時間だけVOBをオフラインにする機能です。

これはVersionVault管理者にとって重要な機能であり、メンテナンスウィンドウを待つことなく、ほぼいつでもVOBを再フォーマットすることが可能になります。

7. プラットフォームの更新

お客様のご要望により、Oracle Solaris SPARCがCore VersionVaultのサポート対象プラットフォームとして追加されました。また、Oracle Solaris for x86は、Core VersionVaultプラットフォームとして変更されました。

Core VersionVaultプラットフォームは、プラットフォームを使用して製品開発を継続するために必要な必須機能を提供しますが、EclipseベースのGUIやVersionVault Remote Clientなど、Java Runtime Environment(JRE)を必要とするVersionVaultコンポーネントを除外します。

ご自身の目でお確かめください

HCL VersionVault v3.0.1は、いつでもどこでもアクセスできるため、必要な時に必要な場所で効率的に作業できます。ぜひ一度、その実力をお確かめください!

詳しくは、HCL VersionVault v3.0.1 のリリース情報をご覧ください。また、HCL VersionVault の導入をご検討の方は、HCLSoftware までお問い合わせください!

フェラーリのデジタル・ジャーニーを加速させる鍵は、統合アプリケーション・セキュリティの導入にあり

2023/6/19 - 読み終える時間: ~1 分

Incorporating Integrated Application Security Key in Enhancing Ferrari’s Digital Journey の翻訳版です。

フェラーリのデジタル・ジャーニーを加速させる鍵は、統合アプリケーション・セキュリティの導入にあり

2023年6月14日

著者: Nabeel Jaitapker / Product Marketing Lead, HCLSoftware

従業員体験の向上とセキュリティの強化は、フェラーリがデジタルジャーニーを加速させる方法のほんの一例です。

スクーデリア・フェラーリは、イタリアの高級自動車メーカーであるフェラーリのレース部門であり、F1レースに参戦するレーシングチームである。HCLSoftwareとの最近のパートナーシップには、脆弱性検出のためのHCLSoftwareの統合アプリケーションセキュリティプラットフォームの活用が含まれています。

フェラーリのChief Data and Innovation OfficerであるSilvia Gabrielliは、HCLSoftwareを活用することで、同社はデジタル風景とビジネスプロセスを革新するためのデジタルジャーニーを加速していると述べています。

フェラーリは、開発段階からHCL AppScanを継続的インテグレーションツールに統合し、コラボレーションと分析をサポートできる修復プロセスのガバナンスと可視性を獲得する予定です。

HCLSoftwareは、歴史あるレーシングチームの戦略的パートナーとして位置づけられており、高性能で精密な技術の供給に重点を置いています。

HCLSoftwareのSecureDevOpsソリューション担当上級副社長であるRaj Iyerは、「この複数年のパートナーシップに入る私たちの目標は、今後何年にもわたってフェラーリを競争相手から引き離す高精度技術を提供することです」と述べています。

HCL AppScanは、ソフトウェア開発ライフサイクルのあらゆる段階において、アプリケーションの脆弱性をピンポイントで修正するための一連の技術により、開発者、DevOps、およびセキュリティチームを強化します。また、クラス最高のテストツール、一元的な可視化と監視、オンプレミス、オンクラウド、クラウドネイティブなど複数の導入オプションにより、アプリケーションの安全性を確保し、組織を保護できます。

この包括的なパッケージにより、企業は早期発見の優先、継続的なセキュリティの獲得、修復の集中、優れた透明性と制御を実現できます。

クラス最高のアプリケーション・セキュリティ・テスト・ツールである HCL AppScan についての詳細はこちらをご覧ください。また、フェラーリとHCLのパートナーシップに関するビデオはこちら でご覧ください。

MarTech ジャングルをナビゲートする(成功させる)ために

2023/6/19 - 読み終える時間: ~1 分

Navigating the MarTech Jungle (Successfully) の翻訳版です。

MarTech ジャングルをナビゲートする(成功させる)ために

2023年6月16日

著者: Demetrios Nerris / Head of Marketing, HCL Digital Experience.

デジタル・リーダーを目指す企業は皆、顧客のパーソナライゼーションを優先的に考えています。顧客一人ひとりの好みやニーズに合わせたサービスを提供したいと考えるのは、マーケティング担当者なら誰もが思うことでしょう。

しかし、それを実現するのは本当に難しいことです。パーソナライゼーションを実現するために、企業はすべての顧客データを選別するための適切なテクノロジー・ツールを必要としています。特に、人工知能(AI)を活用したソリューションは、そうでなければ永遠にわからないかもしれない顧客インサイトを解き明かすことができると期待されており、魅力的です。

しかし、ツールは豊富にあります。新しいソリューションが次々と登場し、マーケティングチームはどれが自分たちのニーズに最も適しているのかを見極めることが難しくなっています。そのため、マーケティング・テクノロジー・ソリューションの分野は、しばしば「MarTechジャングル」と呼ばれています。さまざまな機能や性能を備えたツールの多さに圧倒されるのです。

そのため、マーケターは、どのツールを選び、どのように統合し、どのように望む成果を生み出すかを決めるのに苦労しています。場合によっては、チームは特定のプロジェクトのために回避策を講じることもありますが、そうした回避策では拡張できないことが多いのです。

チームスポーツである

パーソナライゼーションについて考えるとき、マーケターは通常、360度の顧客ビュー、顧客プロファイル、セグメンテーション、その他エクスペリエンスを構築するために必要な要素を思い描きます。顧客体験をどのようにしたいかは分かっていても、それを実現する方法は分かっていないのです。また、コンテンツを適切に構成するためのルールやオーサリングツールを理解していない場合もあります。

しかし、このような知識の欠如は、破格のものではありません。マーケターが、ITや営業など、他のチームの専門知識を活用すべきであると認識している限りは。カスタマーエクスペリエンスは、1つの部門が責任を負うものではありません。チームスポーツなのです。さまざまなステークホルダーが協力して、パーソナライゼーション・サービスをサポートするインフラを構築する必要があります。

もちろん、すべてはデータから始まります。パーソナライゼーションチームは、メタデータにも注意を払う必要があります。正確なパーソナライズ体験を提供するためには、顧客データに関連するメタデータを理解することが重要です。それは、AIアルゴリズムが学習し、インサイトを提供するために使用するものです。

よくある障害を避ける

適切なツールを選ぶ際に圧倒されないようにするために、マーケターはまず、ビジョン、プロセス、そしてチームが自分の縄張りを守ろうとする傾向に関わるいくつかの問題に対処する必要があります。

ビジョンについては、マーケティング、IT、ビジネス開発、その他の部門を問わず、すべてのステークホルダーが、提供したい顧客体験について明確に理解する必要があります。戦略を成功させるためには、誰もが納得できる共通の目標を設定することが不可欠です。

例えば、企業の領分には対処しなければなりません。企業の各部門は、パーソナライゼーション体験の一部を自分たちのものにし、守ろうとする傾向があります。しかし、異なるチームが異なるタスクを処理しても、共通の目標を達成するために彼らの仕事を調整することは、成功のために非常に重要です。

最後の障害となる可能性があるのは、プロセスです。明確な目標を設定し、すべての関係者を同じページに集めることで、パーソナライゼーションチームは正確な結果を決定できます。そして、その結果を達成するために適切なツールを活用することができるのです。

プロセスの民主化

明確なビジョンとプロセスは、MarTechのジャングルを切り開くのに役立ちます。チームは、プロセスを民主化するプラットフォームやツールを選択することで、すべてのステークホルダーが、それぞれの作品に取り組むために適宜使用できます。MarTechツールは複雑で技術的なため、IT部門しか使用できない場合、成果が危うくなる可能性があります。

チームは、顧客のニーズや目標にソリューションの機能を合致させることを強く主張するのではなく、バズワードで顧客を魅了しようとするベンダーを避けなければなりません。ツールは、タスクを簡素化し、結果をプレビューして、何か手を加える必要があるかどうかを判断できるようにする必要があります。

理想的には、サードパーティーのツールを統合し、モジュール方式で使用できるコンポジション・プラットフォームにアクセスできるようにすることです。これにより、プロジェクトの一部を再利用することができ、将来のイニシアティブの開発を加速し、簡素化できます。

これらすべての要素が揃うことで、組織はデジタル成功への道を歩めます。データの取得やパーソナライズされた体験を通じて顧客との親密度を高め、組織が顧客のモチベーションを理解していることを示すことができる。組織は、顧客のニーズや優先事項が時間とともに変化するのに合わせて、顧客とともに進化できます。そして、これを実現すれば、デジタル・リーダーとしての自覚を持てます。YouTube で MarTechのジャングルを切り開く方法と、HCLデジタル・エクスペリエンスがその旅路をどのように支援できるのかについて詳しく説明します。HCL Digital Experience の製品の詳細情報はこちら をご覧ください。。

ゼロ・トラスト・セキュリティ:エンドポイントを準備する方法

2023/6/16 - 読み終える時間: 2 分

Zero Trust Security: How to Get Your Endpoints Ready の翻訳版です。

ゼロ・トラスト・セキュリティ:エンドポイントを準備する方法

2023年6月15日

著者: Cyril Englert / Solution Architect

Log4Jの脆弱性を悪用した攻撃は、悪意ある行為者が組織を侵害する新しい方法を見つけるために迅速に行動することを物語っています。この傾向は数年前から強まっており、組織は従来の境界ベースのアプローチでは不可能なほど迅速に脅威を検知して対応する必要があります。そのため、政府も民間もゼロトラスト・セキュリティへのパラダイムシフトを受け入れています。

ゼロ・トラストとは、「決して信用せず、常に検証する」という考え方で、あらゆるセクターで実践が進行

2022年には、調査対象組織の41%がZero Trustセキュリティを導入していると回答し、前年の35%から増加しました *1。

Zero Trustアーキテクチャへの移行が新たに義務付けられたのは連邦政府機関に限られますが、民間企業もこのアプローチをサイバーセキュリティ戦略に組み込むことを検討する必要があります。ゼロ・トラスト・ポリシーは、HIPAAやGDPRなど他のさまざまな指令へのコンプライアンスを確保するだけでなく、全体的なセキュリティ強化にも役立ちます。

ゼロ・トラスト・アーキテクチャの基本的な考え方

ゼロトラスト・セキュリティの基本的な前提は、いかなるデバイス、ID、接続要求も暗黙のうちに信頼されるべきではないということです。Zero Trustアーキテクチャの実装方法は様々ですが、2022年に米国国立標準技術研究所(NIST)は7つの基本的なテネットを提示しています:

- すべてのリソースを網羅する: ネットワークに接続するエンドポイントのような従来のシステムだけでなく、動的なクラウドコンピューティングサービスのようなリソースも含めて、すべてのデータソースとコンピューティングサービスをZero Trustはリソースとみなします。

- 安全な通信: 接続要求が境界の内側から来るからといって、それを信用することはできません。場所に関係なく、すべてのリクエストは同じ認証要件を満たす必要があります。

- セッションベースのアクセス: リソースへのアクセスが許可される前に、毎回信頼を確立する必要があります。つまり、信頼は1つのセッションでのみ有効です。

- 属性に基づくポリシー実施: 行動、場所、環境などの属性に基づいてポリシーを設定する必要があり、これらのポリシーによってリソースへのアクセスを決定する。

- 資産の完全性とセキュリティ態勢の監視と測定: 接続要求を評価する場合、まず資産のセキュリティ姿勢を評価する必要があります。そのためには、エンドポイントやその他のシステムに対するモニタリングとレポートシステムが必要です。

- 動的な認証と認可: 今日の環境では、信頼の再評価とアクセス権の付与は継続的なプロセスです。

- データ収集: デバイスの状態、ネットワークトラフィック、アクセス要求など、ネットワークと通信の状態に関するデータを収集し、その情報を利用してセキュリティ態勢を継続的に改善する必要があります。

資産の状態を監視する

NISTが提唱する「所有するすべての資産と関連する資産の姿勢を測定する」という考え方に従うには、継続的な診断と監視(CDM)のためのシステムを導入する必要があります。このシステムにより、脆弱性を持つエンドポイント、侵害されているエンドポイント、企業によって管理されていないエンドポイントをプロアクティブに発見し、リソースへのアクセスを別扱いにしたり、脆弱性を迅速に緩和したりすることで、エンドポイントを保護できます。

適切なエンドポイントソリューションは、以下のような機能を提供する必要があります:

- すべてのエンドポイントを可視化する

- 資産、ネットワークインフラ、通信の現状に関するデータを自動的に収集します

- 設定やソフトウェアコンポーネントのアップデートの適用

- アクセスポリシーの変更とエンドポイントの閉鎖を即座に行い、内部デバイスと外部デバイスを区別する

- 攻撃時に悪意者が脆弱性を悪用する前に、脆弱性を塞ぎます

- 業界特有の規制やポリシー要件への準拠を維持するためのデータ報告

Log4Jの例を考えてみましょう。ゼロデイ脆弱性が報告されてから数日以内に、中国国家に支援された攻撃者やその他のハッカーが84万件以上の攻撃を開始したとメディアは報じています。BigFixは、Log4JというJavaのロギングライブラリを使用してサービスのメタデータを直接操作することで、24時間以内に悪用を無効にする方法を提供し、影響を受けるアプリのパッチを迅速に展開しました。

これは、エンドポイントを可視化し、適切なエンドポイントセキュリティ管理ソフトウェアで継続的に監視することで、より強固なゼロトラストアーキテクチャを実装できることを示す一例です。

ゼロ・トラスト・テネットの実装

NISTは、ゼロ・トラストの考え方を「理想的な目標」と表現していますが、自社の戦略によっては、それぞれの考え方を完全に実施することはできません。ゼロ・トラストは、「オール・オア・ナッシング」のアプローチではありません。ほとんどの組織は、この原則を段階的に、また数回の技術更新サイクルの中で実施しています。

とはいえ、ゼロ・トラスト・アーキテクチャの実装を成功させるには、デバイスを識別して管理する能力が不可欠です。NISTの説明によると、単に資産をカタログ化するだけでは不十分で、デバイスの状態を観察し、構成を監視・管理し、アクセス要求を許可する前に(脆弱性などの)リスクを特定するプロセスが必要です。これらのことをシームレスに、効果的に、理想的には1つのツールで行うことができるソリューションを導入することが、ゼロトラストの旅を始める良いきっかけになります。

2022年1月、バイデン政権は、重要な連邦政府機関を守るために大胆な変化と重要な投資を求める大統領令EO14028を発表しました。NISTは、ゼロ・トラスト・アーキテクチャへの道筋を規定した800.207文書を発表しました。

1 IBM, Cost of a Data Breach Report 2022

ゼロ・トラストへの準備はどの程度できていますか?こちら で 4分間の無料セルフアセスメントをご利用ください。

もっと詳しく知りたい方は、ビデオをご覧ください。