HCL Domino V12: 待ちに待った4つの新セキュリティ機能

2021/3/22 - 読み終える時間: 6 分

HCL Domino v12: The 4 New Security Features You’ve Been Waiting for の翻訳版です。

HCL Domino V12: 待ちに待った4つの新セキュリティ機能

2021年3月16日

著者: Cormac McCarthy / HCL Ambassador, blogger, and senior consultant for Domino People

どんなプラットフォームもハッキングの可能性とは無縁ではありませんが、私が投げかける質問はこうです。お使いの Domino インフラストラクチャーがハッキングされたことはありますか? ないと思いましたか?最も直接的な答えは、HCL Domino はセキュリティがしっかりしている、というものです。正しく設定され、最適化されていれば、HCL Domino はその種のプラットフォームの中で最も安全なものです。 確かにそうですね。 信頼性と安全性は良いことです。非常に良いことだと思います。

HCL Domino v12 のベータ版が出ましたね。まだ試されていない方は、Domino のライセンスをお持ちのすべてのお客様に無料でご利用いただけます。HCL Software License Management Portal 上に用意されていますので、ぜひダウンロードしてお試しください。 この種のベータ版が存在するのは初めてで、複数のインタラクションがあります(現在はベータ2で、ベータ3は3月末に予定されています)。ベータ3のウェビナーに参加するには、ここに登録 してください。

私が本当に気に入っているのは、ベータフォーラムでの、開発担当者からのフィードバックがほぼ?瞬時に得られることです。Domino v12 は今年の第2四半期にフルリリースされる予定です。 現時点では 2021年6月の予定とされています。。

今後の予定概要についてはこちら をご覧ください。 翻訳者注: リンク先は 2021年1月現在の内容です。

Domino v12 に搭載される新しいネイティブ・セキュリティ機能の一覧です。

- 証明書管理の自動化

- 時間ベースのワンタイムパスワード (TOTP) 認証

- IP アドレスに基づくインターネットパスワードロックアウトの実施

- TLS 1.0 はデフォルトで無効化

- PEM フォーマットのTLSホストキーおよび証明書のサポート

- ECDHE を使用した TLS 1.2 の暗号に対して、2つの新しいカーブをサポート

- 2048 ビットの鍵を使用する新しいテンプレート署名ID

- NRPC ポートの暗号化は、X25519 を使用してフォワードシークレットをサポート

- サポートされていない重要な拡張子を含むインターネット証明書のインポート

- ID ボールトの同期中にキーロールオーバーアラートを抑制

- 新しい Query Vault コマンドオプション

- SameSite クッキーのサポート

また、DKIM のネイティブサポートは12.0.x のタイムラインで予定されています。また、12.0.x では DKIM のネイティブサポートが予定されています(ネイティブサポートといっても、サードパーティーのメールゲートウェイで DKIM を実現できます)。

ここでは、どれがベストでより重要かについて議論できますが、私は、すぐに実装したいと思うであろうDomino v12 の4つの新しいセキュリティ機能に集中するつもりです。

- 証明書管理の自動化

- 時間ベースのワンタイムパスワード (TOTP) 認証

- ECDHE を使用した TLS 1.2 の暗号に対応した2つの新しいカーブ

- X25519 を使用したNRPCポート暗号化によるフォワードシークレットのサポート

注:これらはすべてベータ2 の時点での計画に基づくものであり、ベータ3 や GA ではこれらの一部が(良い方向に)変更される可能性があります。

証明書管理の自動化

何をしてくれるのか?

このトピックは、非常に多くの内容を含んでいるため、おそらく4つのキラー新機能をひとつにまとめられます。

簡単に言うと、多くの管理者にとって頭痛の種だったものを、完全にシームレスで自動化してくれるということです。また、ECDSAのサポートも含まれており、最先端のセキュリティをサポートするという点で非常に先進的です(まだサポートしていないブラウザーもあります)。

ここでの背景を説明するためには、Dominoでの証明書管理に関する簡単な歴史のレッスンが必要でしょう。 SHA-2がサポートされる前は、DominoはDominoデータベースで証明書を管理していました。それは、缶に書いてあることをそのまま実行し、リリース時から実際には更新されませんでした。しかし、機能していました。データベースには4つのステップしか記載されていませんでした。お客様の中には、それが面倒だと感じる方もいらっしゃいました。

その後、Domino の SHA-2 サポートが登場し、管理者はこれが実装された方法を好まなかった。繰り返しになりますが、Domino なので安全で、うまくいきましたが、そのプロセスは頭の痛いものでした。正直に言うと、99%のお客様には、手間を省くために私が代わりにやっていたので、私も慣れました。しかし、kyrtool が必要で、Openssl をインストールする必要があり、様々なコマンドをコピー&ペーストし、親証明書や中間証明書をテキストファイルにコピーしなければなりませんでした。実装が面倒でした。

それがなくなったのです。

その代わりにあるのが、想像しうる最も簡単なソリューションです。

Let's Encryptは、サードパーティーのSSL証明書を無料で提供しています。 Let's Encryptは現在、世界で最も広く利用されている認証局で、すべての主要ブラウザーで動作します(一部のブラウザーではスポンサーになっています)。

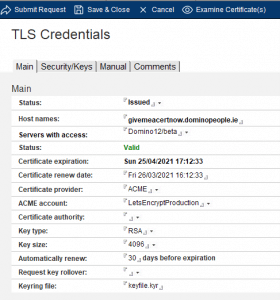

現在、Let's Encryptの証明書をDominoで取得できるようになりました。 要するに、「私のWebサイトに証明書が欲しいです。 と言えばいいのです。 そうすると、すぐに証明書が発行されます。数秒後には、その証明書を使ってWebサーバーが稼働します。 CertMgrという新しいタスクがすべてを管理します。

"そんなに簡単にはいかないよ」という声が聞こえてきそうですね。 しかし、ほとんどのユースケースではその通りです。

ワイルドカード証明書は若干異なりますが、これもできる限り簡単です。 その他のサードパーティーの証明書も100%サポートされており、証明書ストアを使ってこれまで以上に簡単に導入できます。

この件で見逃しているかもしれないもうひとつポイントは、CertMgrがNIST P-256およびNIST P-384曲線を使用した楕円曲線デジタル署名アルゴリズム(ECDSA)をサポートしていることです。 まだすべてのブラウザーがサポートしているわけではありませんが(ほとんどのブラウザーはサポートしています)、要するに、より迅速で安全なTLS接続を実現する可能性を秘めており、HCLが最先端を走っていることを示しています #badnerdpun

どうやって実装するのか?

ここには多くのオプションがありますが、これがいかに簡単に実装できるかを強調してもし過ぎることはありません。

CertMgr はタスクとして動作します。最初にロードすると、バックエンドの Domino データベースを構築します。このデータベースは直感的なフォームを備えていますが、念のためドキュメントも用意されています。Let's Encrypt の無料アカウントは、データベース内で数回クリックするだけで作成できます。

しかし、Let's Encrypt があなたがドメインの所有者であることを確認する方法は 2つあり、HTTP レスポンス(最も簡単だと思いますが、サーバーが HTTPS リクエストを送信できることが必要です。たとえ、Lets Encrypt への一時的なリクエストであっても)または DNS レスポンスです。

特に、HTTP レスポンスは非常に簡単に設定できます。

サードパーティーの証明書はデータベースで管理されるので、openssl や kyrtool をいじる必要はありません。

ECDSAはより複雑な問題ですが、実装の手順は比較的簡単です。ここでの主な複雑な要因は、ブラウザーサポートの管理ですが、ベータ3ではこの点についてもっと詳しくなります。 これらのテーマに関するより詳細な情報はDanielのブログをご覧ください。

時間ベースのワンタイムパスワード(TOTP) 認証

これで何ができるのか?

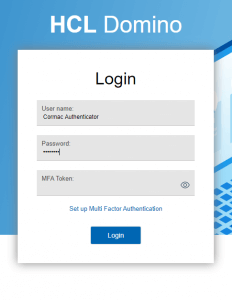

第一に、ここでの明らかなポイントは、長い間 Domino で TOTP を行うことができましたが、それにはサードパーティーのソフトウェアやアプライアンスが必要でした。 ここでは、Domino の中でネイティブに TOTP を得られます。

TOTP とは何ですか?TOTP とは何でしょうか?

それは、変更される時間ベースのパスワードに基づく二要素認証です。 このアプリは、60秒ごとに変更される 6桁のピンを管理するもので、特定のアカウントに関連付けられています。

ここでは、いくつかのアプリを使って展開できます(私は数ヶ月間、Domino 12 で Google Authenticator と OpenATP を広範囲に使用しましたが、どちらも完璧に動作しました)。

どうやって実装するのか?

簡単です。

ID Vault と TOTP との信頼関係を構築します。

構成設定のドキュメントで有効にし、次に Web サイト、サーバー、仮想サーバーのドキュメントで有効にします。

ログイン・フォームに一度だけ設定をしなければなりません(ただし、テンプレートが用意されているので、開発者でなくても 2分程度の作業で済みます)。

Domino を再起動すれば、準備完了です。

各ユーザーは最初の接続時に自己登録プロセスを行いますが、これは直感的で、2~3分もかかりません。

この他にも、ディレクトリ・アシスタンスや複数のドメインを管理するための機能が用意されていますので、こちらもご期待ください。

ECDHE を使用した TLS 1.2 の暗号に対応した2つの新しい曲線です。

どのような効果がありますか?

Perfect Forward Secrecy のパフォーマンスが向上します。

Perfect Forward Secrecy は、Domino 9.0.1 FP3 IF2から利用可能です。 これにより、セッションキーが漏洩しないことが保証されます。

この新しい2つの楕円曲線のセットは、(前方秘匿が設定されると)より優れた性能を発揮します。 2つの新しい楕円曲線とは、X25519とX448です。

どうやって実装するのか?

何もしません。望まない場合は、notes.ini の設定で積極的にオフにする必要があります。Domino 12は、次の順序でサポートする曲線を使用しようとします。

- X25519

- NIST P-256

- X448

- X448 * NIST P-384

- NIST P-521

NRPC ポートの暗号化は、X25519 を使ったフォワードシークレットをサポート

これで何ができるのか?

これは前回のものと非常によく似ていますが、ここではさらに多くのことを解明しなければなりません。 これらは、ポート 1352 を介した Domino から Domino への接続、またはポート 1352 を介したNotesクライアントから Domino への接続のためのものです。

つまり、暗号化をオンにしてポートを使用している場合(最近では誰にでもお勧めしています)、Domino 12 では暗号化のレベルが次のように増加します。

-

ネットワーク暗号化および完全性保護のための128ビットAES-GCM および 128 ビット AES チケット

から以下へ

-

ネットワークの暗号化と完全性の保護のための256ビットのAES-GCM、前方機密のためのX25519、および128ビットのAESチケット。

基本的には、より強力な暗号化、フォワードシークレットによるセッションの保護、そして最高のパフォーマンスを発揮する曲線を採用しています。

どのように実装するのですか?

これは、Domino や Notes クライアントと他のテクノロジーとの間で異なる点のひとつです。例えば、Office 365 のハッキングは、Microsoft の認証方法の弱さが原因だと言われていますが、これとは対照的です。証明書は組み込まれています。基本的には、ポート暗号化をオンにしていれば、この機能はデフォルトでオンになります。 ポート暗号化をオンにしていない場合は、ポートの暗号化(サーバー間のすべてのトラフィック)を有効にし、Notesクライアントのポリシーを介して暗号化を行えます。

他の技術であれば、このようなことをするのは非常に複雑です。 接続を管理するために複数のデバイスが必要ですし、ポート番号を変更しなければならず、おそらくファイアウォールでそのポートを許可しなければならず、さらにサードパーティーとの間で証明書を管理する必要があるでしょう。NRPC では、すでに証明書を使って接続しているので、ポートを暗号化するというだけの話です。暗号化してもしなくても同じポート (1352) が使われるので、ネットワークやファイアウォールなどに変更を加える必要はありません。

ああ、これは Domino 12 の新機能とネイティブ機能だけですね。もうひとつ、Complete Collaboration Bundle (CCB) ライセンスをご利用のお客様には無料で提供される HCL SafeLinx について簡単に触れておきましょう。それは HCL SafeLinx で、すでに利用可能です。これはリバースプロキシとして、HTTP と Notes の両方のポート接続をサポートしています。すでに HCL Nomad をお使いの方はご存知かと思いますが。2021年の後半には HCL Nomad Web がリリースされるので、その時にはもっと詳しく調べてみてください。HCL Nomad Web は、Sametime、Traveler、Verse にも使用できます。 Domino のネイティブセキュリティの上に構築されており、特に外部からの接続に対して柔軟にセキュリティのレイヤーを追加できます。主な利点は、Domino の機能が組み込まれているため、基本的な設定を行うために車輪を再発明する必要がないことです。

私のHCLでの最初のブログを楽しんでいただけたなら幸いです。

何か面白いことがありましたら、いつものようにフィードバックをお願いします。

Cormac McCarthy - Domino People Ltd.

Search

Categories

- Aftermarket Cloud (2)

- AppScan (184)

- BigFix (200)

- Cloud (14)

- Cloud サービス (1)

- Collaboration (625)

- Commerce (23)

- Customer Data Platform (1)

- Data Management (3)

- DevOps (223)

- Discover (2)

- Domino (2)

- General (237)

- News (11)

- Others (4)

- SX (2)

- Total Experience (14)

- Unica (172)

- Volt MX (75)

- Workload Automation (20)

- Z (48)